※1: 出典:独立行政法人情報処理推進機構「2024 年度中小企業における情報セキュリティ対策の実態調査報告書」

※2: 出典:独立行政法人情報処理推進機構「2024 年度中小企業等実態調査結果 速報版」

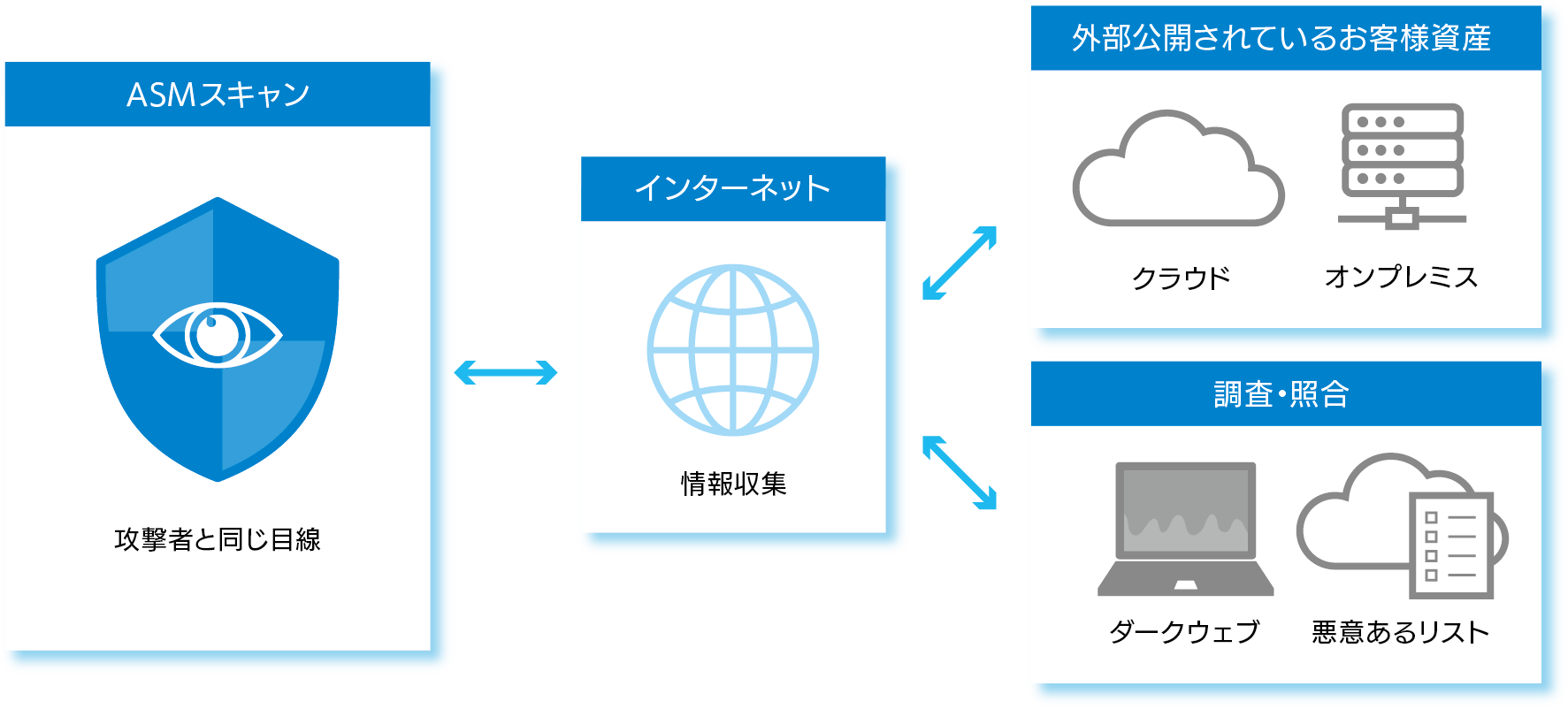

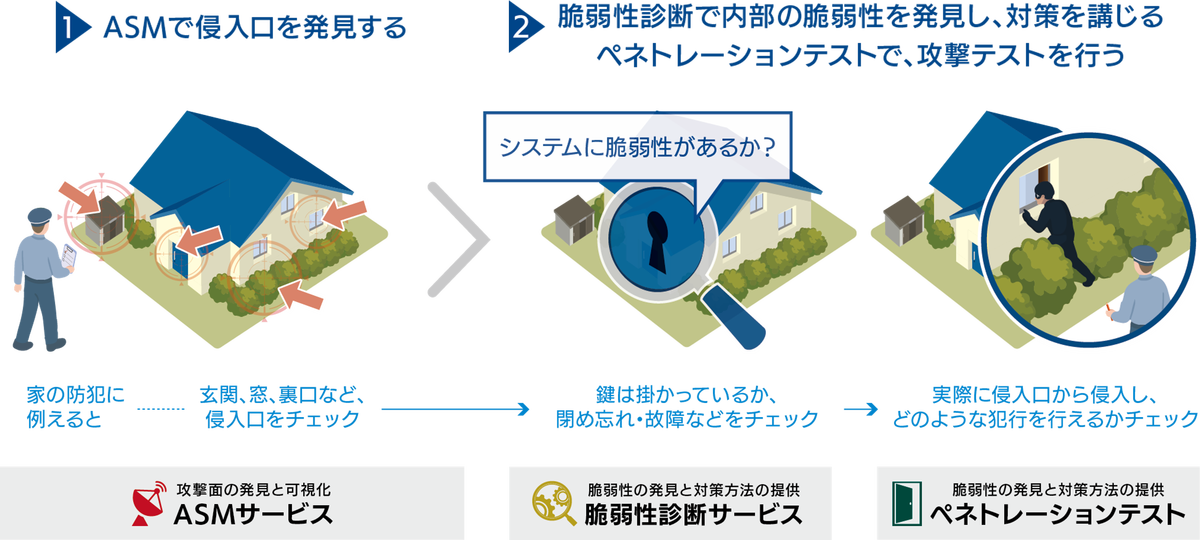

ASM (アタックサーフェスマネジメント)は、インターネット上に公開されている自社のシステムやサービスを外部から調査し、攻撃者の視点でリスクや脆弱性を特定・管理する仕組みです。

例えるのであれば、建物にある"入口"や"窓"を探し出し、鍵の掛け忘れや壊れた扉を見つける、防犯パトロールのような役割です。

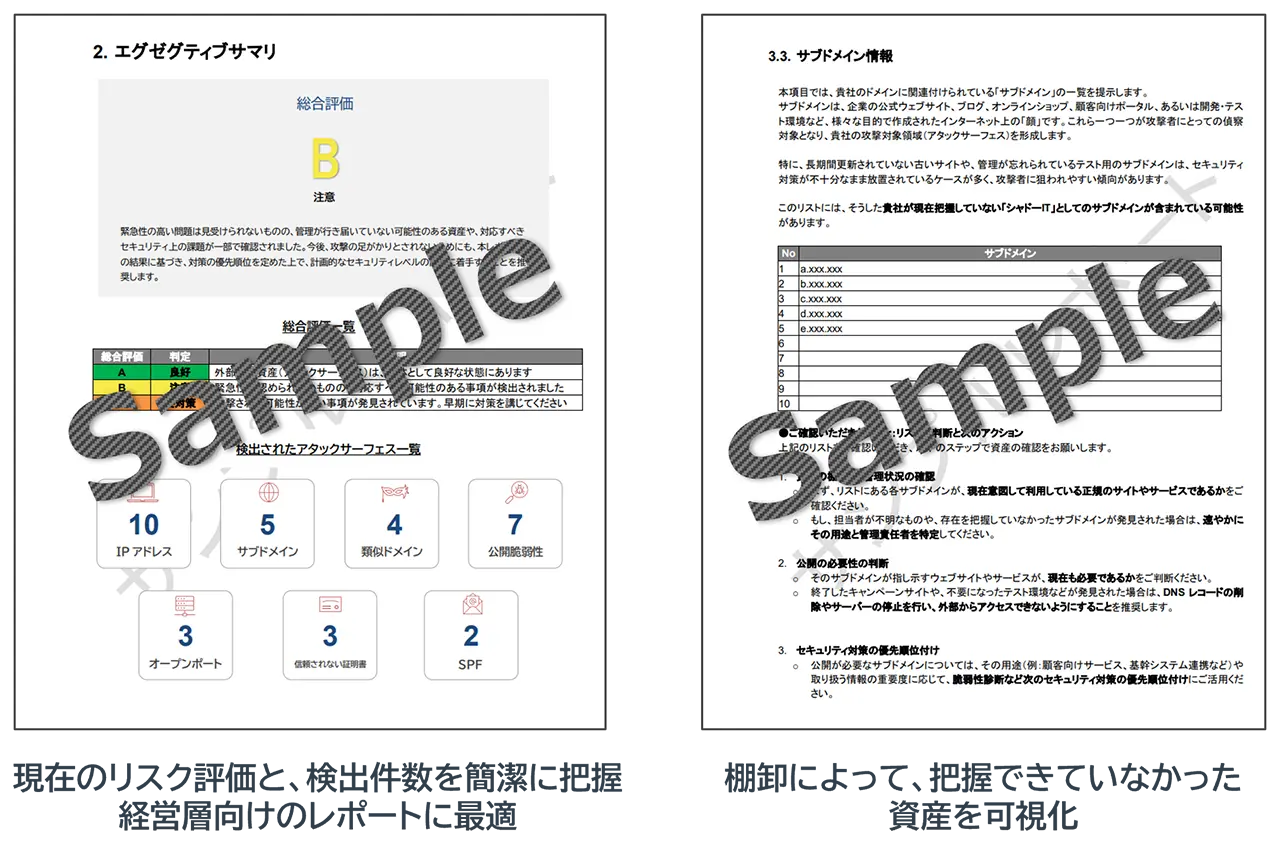

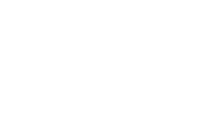

サイバートラスト ASM サービスは、ツール型とコンサルティング型の中間に位置するサービス提供形態が特長です。お客様にツールの導入や複雑な運用を求めることなく、外部から確認可能な資産の可視化を行い、調査結果としてわかりやすくまとめて提供し、セキュリティ対策における的確な意思決定を支援します。

貴社に関連し、インターネット上からアクセス可能と判断された IT 資産(サーバー等)の一覧です。

貴社のドメインに紐づくウェブサイトやサービスなど、インターネット上における様々な「顔」の一覧です。

貴社になりすましたフィッシングサイト等に悪用される危険性がある、第三者が取得したドメインの一覧です。

攻撃方法が広く知られており、攻撃の足がかりとなり得る、IT資産に存在するセキュリティ上の欠陥の一覧です。

貴社ドメインへのなりすましメールを防ぐための、メールサーバーの認証設定情報です。

サーバー上で外部からのアクセスを受け付けている「扉」であり、攻撃者の侵入経路となり得る通信ポートの一覧です。

有効期限切れなどにより、サイト訪問者の信頼を損ない、通信盗聴のリスクを高める SSL/TLS 証明書の一覧です。

貴社に関連する可能性のあるアカウント情報(主にメールアドレス)の一覧です。漏洩している場合、標的型メールや不正アクセスに悪用される恐れがあります。

日本語でのレポートを提出いたします。

攻撃者はまず、公開されている情報や、不適切に露出している情報資産を外部から調査し、弱点を探します。この「偵察」と呼ばれる段階こそが、攻撃の入り口です。サイバー攻撃における最初のステップであり、ここで発見された情報資産が後の侵入や攻撃の足がかりになります。

ASM サービスについてご質問やご相談、お見積もり依頼、お申し込み依頼などは、下記のお問い合わせフォームよりお寄せください。