2024 年 04 月 16 日

欧州サイバーレジリエンス法案への対応に必要な工程や時間、求められる要件とは?

~ 押さえておきたい!IoT サイバーセキュリティ対策最前線シリーズ ~

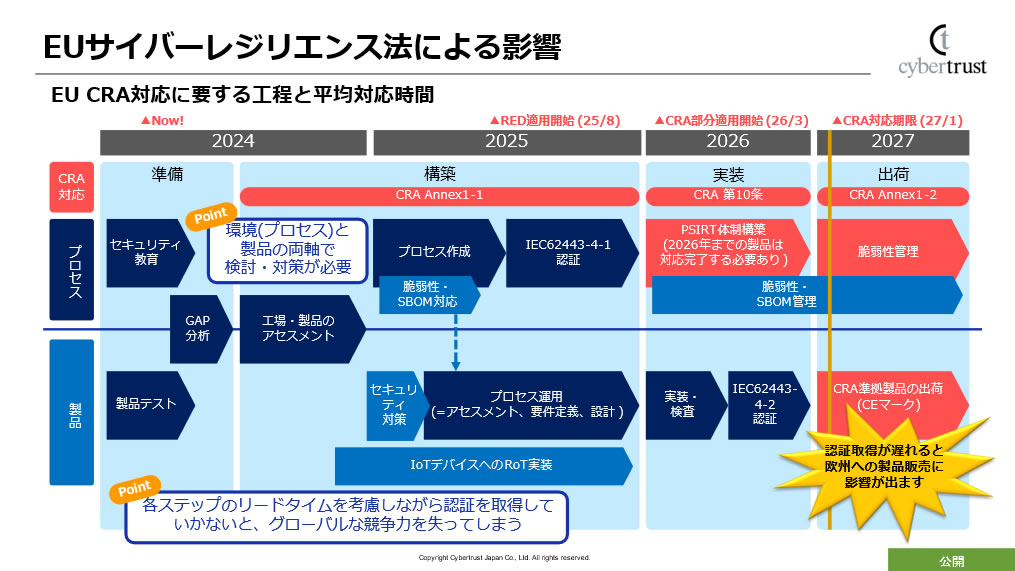

本連載の第一話「 対応急務!2024 年に施行される「欧州サイバーレジリエンス法案」とは 」で言及したように、欧州サイバーレジリエンス法の施行は 2024 年前半で、移行期間としてその 18 ヶ月後から一部の適用が開始され、36 ヶ月後には全面的に適用すると定められています。まだ対応に時間があると感じる方が多いと思いますが、同法に適応するには組織的な対応が必要となり、認定機関の試算では 適合認定までに必要な期間は 28 ヶ月~32 ヶ月程度 とされています。同法の施行が 7 月からと仮定すると移行期間は 2027 年 8 月までとなり、 逆算すると 2024 年 10 月には始めないと間に合いません。

では、対応するためにはどのような工程があり、それぞれどれくらいの準備期間が必要でしょうか。サイバートラストが認証機関と共同セミナーをした際に作成した平均対応時間について紹介します。

欧州サイバーレジリエンス法対応に要する工程と平均対応時間

CRA では第 13 条、付属書 I-1 と付属書 I-2 が重要であることは前編「 欧州サイバーレジリエンス法案がもたらす影響とは? IoT 機器が狙われる理由と CRA で押さえておくべき条文 」で述べた通りです。これを時間軸に乗せたのが上の図です。認証機関の経験値に基づくと、CRA への対応の準備期間には 28 ヶ月~34 ヶ月くらいは平均的に必要だとの意見でした。欧州企業は 2020 年ごろから本草案に対する対策を練ってきているので、2027 年までに移行期間であっても対応進行中の企業が多く経済的な混乱はないと見込まれています。欧州ではサイバーセキュリティ対策が施されていない機器は市場域内で " 使わせない、作らせない、持ち込ませない " という強い意志をもって法規制を掛けてきているため、対応できない日本企業は容赦なく排除されていくことになります。

まずは対応技術要員のセキュリティ教育が必須となります。並行して既存製品のセキュリティテストを行い CRA の閾値との GAP を把握することからすべてが始まります。この GAP 分析を正確に把握しておくことで、後工程で認証を受ける際のテスト対応工数が大幅に削減されます。

セキュリティ教育では対応する商材によっても異なりますが、IEC62443-4-1 である開発プロセスについてスタートするのが良いでしょう。これは領域を問わず共通に適用され、CRA の条文でもかなり強く意識されている内容が含まれています。

製品要件については、領域により対策が異なり、コンシューマー商材であれば ESTI EN303 645、産業・インフラ用機材であれば IEC62443-4-2 の内容把握が必須になります。

製品テストは IEC62443-4-1 Sec9 に記載されている Fuzzing や Penetration Test で、既存製品の設計でどのようなセキュリティホールがあるか把握しておくと後の作業が迅速になります。(最終的なテスト項目は IEC62443-6 で公開される予定 2025 年 2 月)

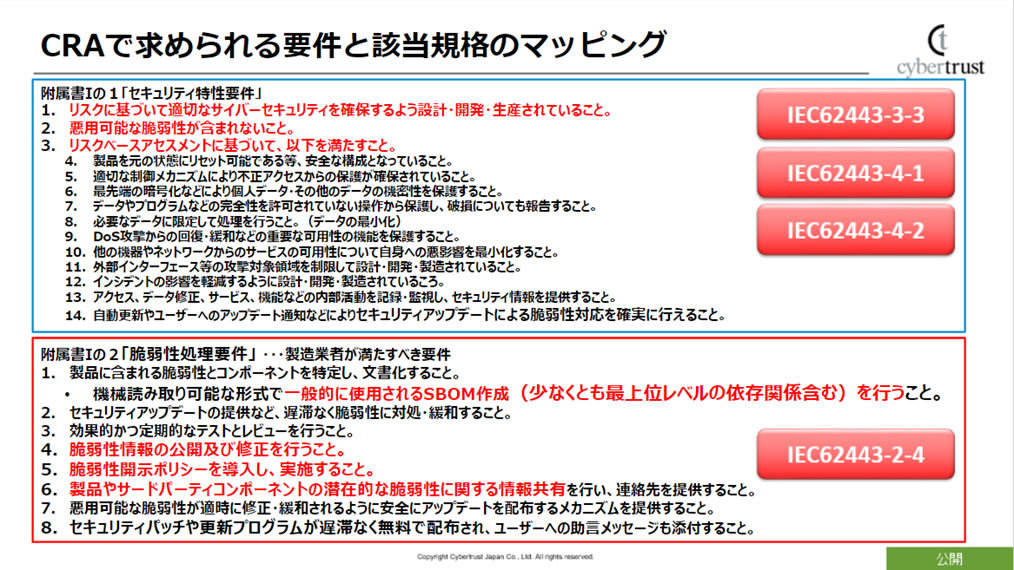

CRA で求められる「セキュリティ特性要件」とは

ここからは、全てのデジタル製品に求められるセキュリティ特性要件として、附属書 I の1に記載されている「セキュリティ特性要件」について解説します。

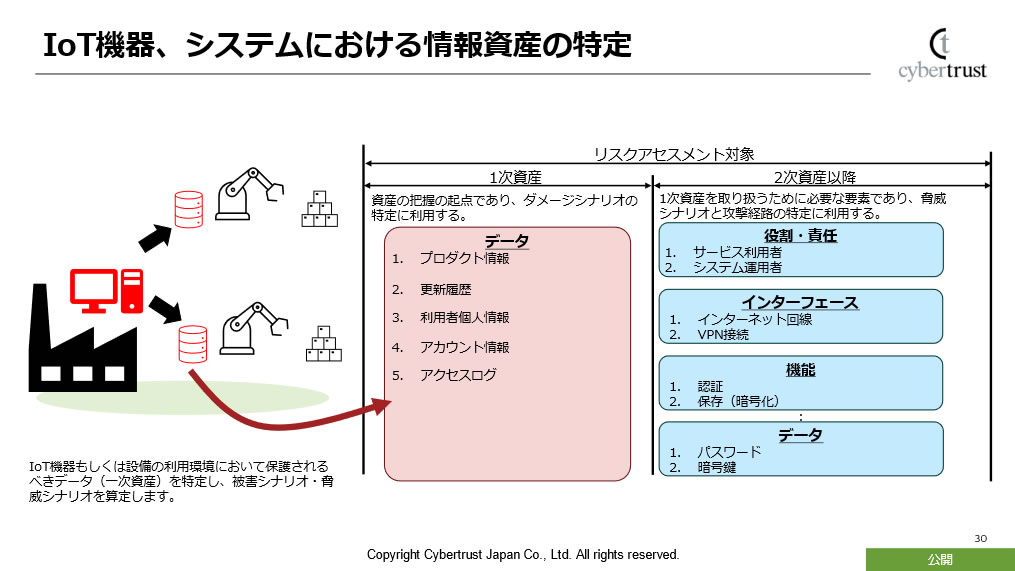

附属書 I の1「セキュリティ特性要件」の冒頭に、「リスクに基づいて適切なサイバーセキュリティを確保するように設計・開発・生産されていること」とあります。これは、リスクアセスメントを行い、守るべき情報資産に重要度と優先度をつけ適切に対策することを意味します。

リスクアセスメントでは IoT 機器もしくは設備の利用環境において保護されるべきデータ(1 次資産)を特定し、被害シナリオ、脅威シナリオを算定することになります。ここでは機器のみならず利用される環境や 2 次資産を想定し、攻撃経路と脅威シナリオを策定します。この際システムに対しどのような権限を持つ人が存在するか、システムに対する通信経路とそれらに対する通信目的・内容を明確にし、最終的にはシステムが持つ情報資産を識別し、機密性(C)、完全性(I)、可用性(A)のいずれかに影響を及ぼすか判定を行うことが第一ステップです。

それらのシナリオをベースに資産のセキュリティ属性とそれに対する安全性、経済性、運用性、個人情報を特定します。並行して攻撃手法の結果脅威シナリオを評価します。これらの結果により情報資産カテゴリーと想定される脅威シナリオに対応した対応策を事前に評価し、費用対効果を俯瞰して把握する事が可能となります。

ここで重要なことは全てのリスクを潰すことではなく、設計方針に併せ適切にセキュリティ対応(投資)を行う判断がなされていることが重要になります。

CRA が求める脆弱性対応要件について

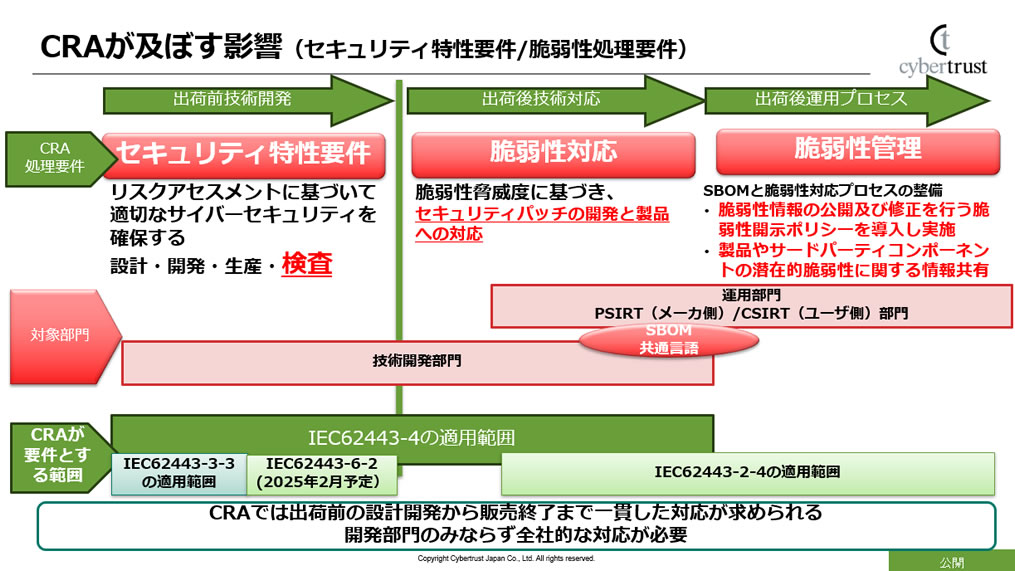

組織的な対応が必須であることは前述した通りですが、もう少し部門機能ごとに整理したものが以下の図となります。

(1) 脆弱性検査

(2) 脆弱性対応

(3) 脆弱性管理

の 3 つが脆弱性対応の要件になっています。

概ね(1)と(2)は技術開発部門(2)と(3)は PSIRT 部門が受け持つのが一般的な流れとなっているでしょう。(会社の組織や部門が持つ職責によって異なる想定です)

(1)については IEC62443-4-1 に基づく設計開発プロセス要件と呼び、IEC62443-4-2 に基づく機能要件と対応要件がそれに該当します。欧州市場向けに出荷している日本企業でも対応中の企業も数多くいるので対応済の企業においては大きな混乱はないでしょう。

(2)については脆弱性対応ポリシーに大きく影響されることになります。このポリシーは全社的に策定する必要があり、例えば毎月脆弱性対応をリリースするとした場合は、継続的な開発チーム(CI/CD)の設置が必要になりますが、脅威度が高いもの(CVSS スコアが高いもの)に限定するのであれば、現状の開発チームでの対応が可能であると思われます。

(3)についてはほとんどの企業が新設する必要が出てくる部門機能だと思われます。一部先進的な活動をしている企業では PSIRT の設置や設置準備を進めている企業も存在しますが、ほとんどの企業は未対応だと想定されます。このプロセスにおいては、サードパーティ製のソフトウェアに対する対応も要件として定義されているため、ポリシー策定方針によって開発、調達先まで大きな影響を及ぼします。また、脆弱性対応を行う期間の策定も重要であり、これによって体制も大きく変化します。

最後に

サイバーセキュリティの法規制は日米欧英で協調して策定し、欧州が最初に法規制を策定しています。しかしながら、各国もさまざまな形で規制化していく見込みであるので、欧州以外の法制度準備状況も引き続き注視していく必要があります。

脆弱性対応が 2024 年時点では最優先で対応しなければいけない課題であり、どの規格も出荷後の継続的な対応を販売事業者に求めています。求めている範囲はサプライチェーン全体に及ぶため部品やソフトウェアまで影響範囲が広いことに注意が必要です。

CRA の強制力発生が 2027 年の見込みですが、時間があると侮ることはできません。対応期間には 28 ヶ月~32 ヶ月は必要であり、2024 年度下期には対応開始しなければ 2027 年には間に合わない可能性が高くなります。対応できる事業者も限られており、リソースの観点から間に合わない日本企業も数多く出ると思われます。

この連載記事が一社でも多くの日本企業が新しいサイバーセキュリティ対策の法規制に適宜対応し、同市場で事業継続できる一助となれば幸いです。

関連 Web サイト

- IoT・組込み Linux 向け SBOM 管理 & 脆弱性通知サービス「Timesys Vigiles」

- 脆弱性・脅威から長期に渡り産業機器を守る IoT・組込み開発向け Linux ディストリビューション「EMLinux」

- ゼロトラスト環境で不正なデバイス、コードから産業機器を守る「 セキュア IoT プラットフォーム 」

- 省電力化、機器の小型化と産業機器の DX を拡大する組込み Linux 超高速起動ソリューション「Warp!!」

- 突然の瞬断や停電から産業機器を守る高信頼性ファイルシステム「Tuxera」