2025 年 04 月 04 日

2024 年末〜2025 年初にかけて発生した DDoS 攻撃とは何だったのか

~ 2025 年 1-2 月の脅威動向と代表的な攻撃(前編)~

2025 年 1-2 月の脅威動向を見るために、記事末尾で 11-12 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 1-2 月に発生した中でも以下の二点を前編・後編にわけて解説します。

- 2024 年末〜2025 年初にかけて発生した DDoS

- 2024 年のランサムウェアグループによる攻撃動向

1. 2024 年末〜2025 年始にかけて発生した DDoS

本件は、いつもと書式を変えて時系列での出来事及び発表された物事を中心にまとめていきます。

1-1. Who(誰が)

2025/02 月時点では、DDoS 攻撃の犯人は特定されていません。

該当の期間で DDoS 攻撃を受けた日本の企業は以下になります。

- JAL

- NTT Docomo

- りそなホールディングス(りそな銀行・埼玉りそな銀行、関西みらい銀行、みなと銀行)

- みずほ銀行

- tenki.jp(2025/01/05)

- Sony(2024/12/20)

- 三井住友カード

1-2. When(いつ)

以下、時系列になります。

| 日時 | 標的 |

|---|---|

| 2024/12/26 | Japan Airline(JAL) |

| 2024/12/26 | 三菱 UFJ 銀行 |

| 2024/12/28〜12/30 | りそなホールディングス |

| 2024/12/31 | みずほ銀行 |

| 2025/01/02 | NTT DoCoMo |

| 2025/01/05 | tenki.jp |

| 2025/01/06 | 三井住友カード |

| 2025/01/09 | tenki.jp(2 回目 ) |

1-3. 調査状況

ここでは、現時点で推定されている原因の調査状況を紹介します。

1-3-1. TrendMicro 社の情報

概要

TrendMicro の調査 によると、2024 年の年末から大規模に活動を行っている IoT ボットネットを発見し、その C&C サーバから送信される DDoS 攻撃コマンドを観測したとのことです。

この C&C サーバからは各国の企業を標的にしたコマンドが発信されており、その中に日本の企業・銀行が含まれていて、それらの中に 2024 年末〜2025 年初の DDoS 被害にあった企業と一致するものがあったとの事です。

被害情報

TrendMicro 社は、Mirai と Bashlite ( 旧名 Bashdoor) に由来するマルウェアで構成されたボットネットが利用されていると考えています。

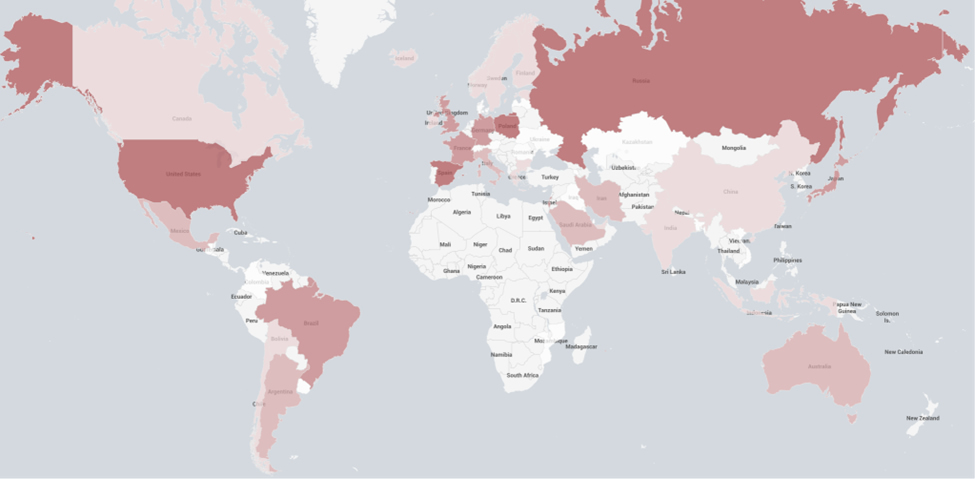

以下の情報は TrendMicro 社による 2024 年 12 月 27 日~2025 年 1 月 4 日の期間の集計になりますが、攻撃対象の IP 情報から、アジアや北米・南米・欧州と様々な地域を対象に攻撃が行われていたことがわかります。

(画像は TrendMicro「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より引用)

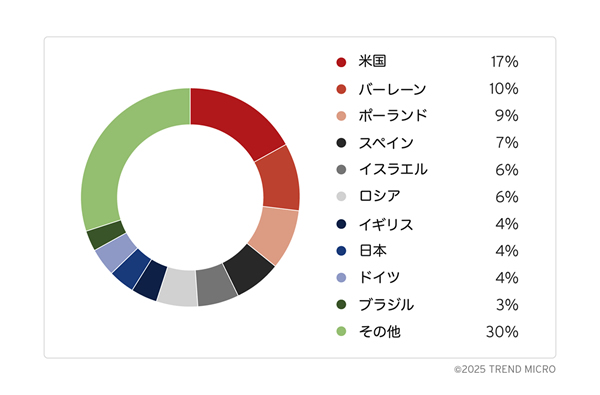

(画像は TrendMicro「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より引用)

また、通信の内訳は下記のようになっていたとのことです。

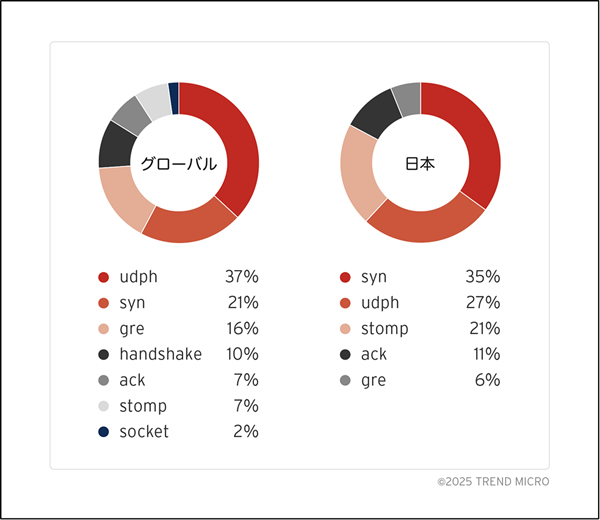

(画像は TrendMicro「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より引用)

C&C サーバから受信するコマンドを確認すると、下記の表(抜粋)のように TCP 接続に関しての DDoS が多いと思われます。

| socket | 大量 TCP 接続による DDoS 攻撃を行う |

|---|---|

| handshake | 大量 TCP 接続を行い、ランダムデータを送信する DDoS 攻撃を行う |

| stomp | Simple Text Oriented Messaging Protocol による DDoS 攻撃を行う (TCP 接続後、ランダムペイロードを大量送信する ) |

| syn | TCP SYN Flood 攻撃を行う |

| ack | TCP ACK Flood 攻撃を行う |

| udph | UDP Flood 攻撃を行う |

| tonudp | 検体内にハードコードされた対象への UDP Flood 攻撃を行う |

| gre | General Router Encapsulation プロトコルによる DDoS 攻撃を行う |

(表は TrendMicro「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より抜粋)

1-3-2. CloudFlare の情報

概要

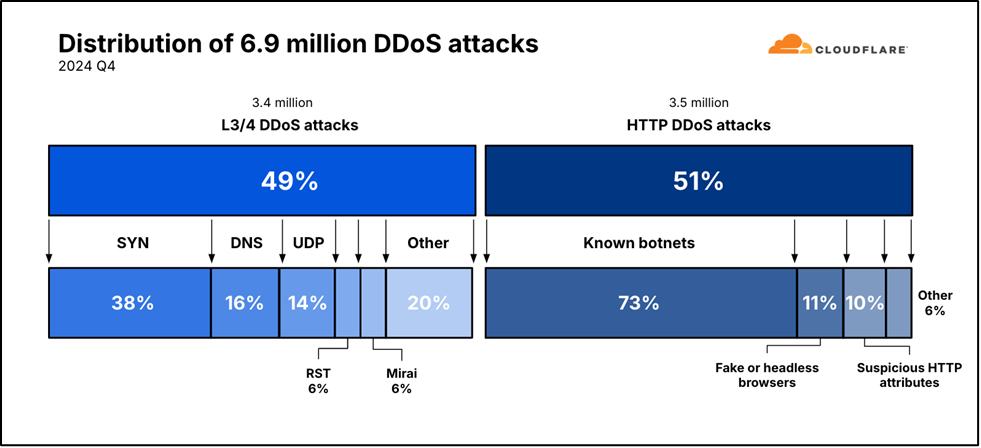

CloudFlare が 2025/01/21 に「2024 年第 4 四半期、記録的な 5.6Tbps の DDoS 攻撃およびグローバルな DDoS の傾向 」として、2024Q4 の DDoS の情報をまとめていますので、こちらを参照します。

被害情報

2024 年のハロウィーンの週(つまり 10/28-11/4 の週)に Cloudflare が報告史上最大規模の 5.6 テラビット / 秒(Tbps)の DDoS 攻撃を自律的に検出することに成功し阻止しました。

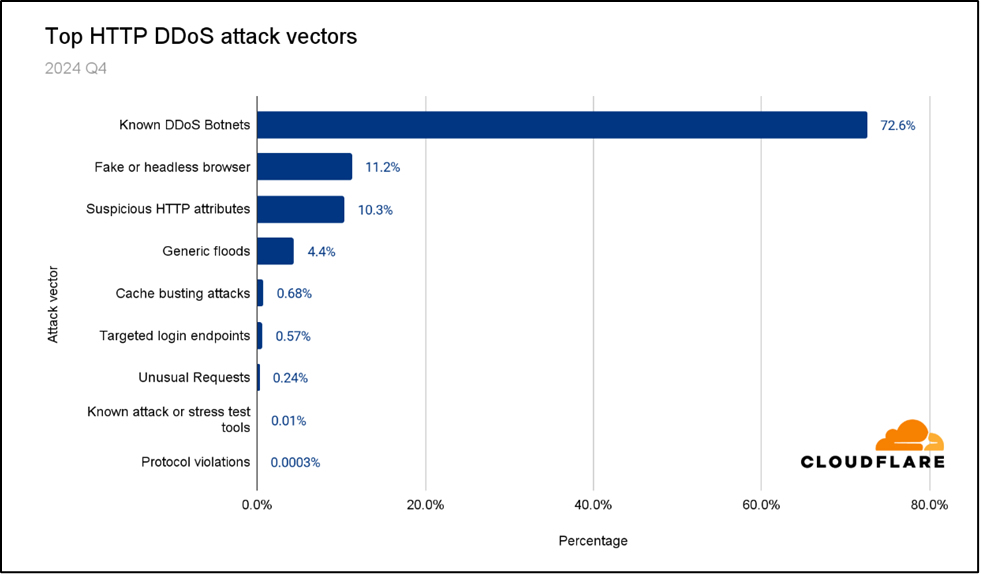

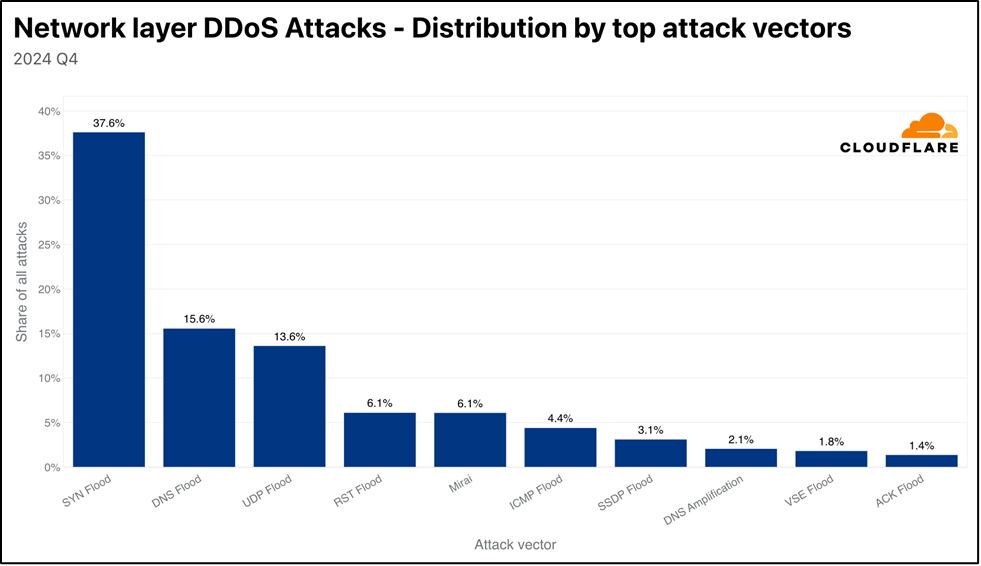

また、2024 年第 4 四半期の DDoS 攻撃のうち、49%(340 万)がレイヤー 3・レイヤー 4DDoS 攻撃で、51%(350 万)が HTTP DDoS 攻撃(下図)のうち左側(レイヤー 3・レイヤー 4DDoS 攻撃)が前述のトレンドマイクロの攻撃と重なると考えられます。

(画像は CloudFlare「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より引用)

現時点では JAL/DoCoMo などへの攻撃の詳細情報は明らかにされていませんが、SYN Flood などの Network layer での DDoS 攻撃に加えて Cloudflare も出しているように HTTP/HTTPS での DDoS があった可能性も捨てきれない状態です。

(画像は CloudFlare「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より引用)

(画像は CloudFlare「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」より引用)

実際にどのレイヤで起きていた DDoS だったのか(ネットワークレイヤの DDoS か、HTTP/HTTPS の DDoS か、双方の複合型か)は、いずれ実際にトラフィックを見ている企業がレポートとして出してくれると思われます。

1-3-3. ShadowServer による DDoS の確認

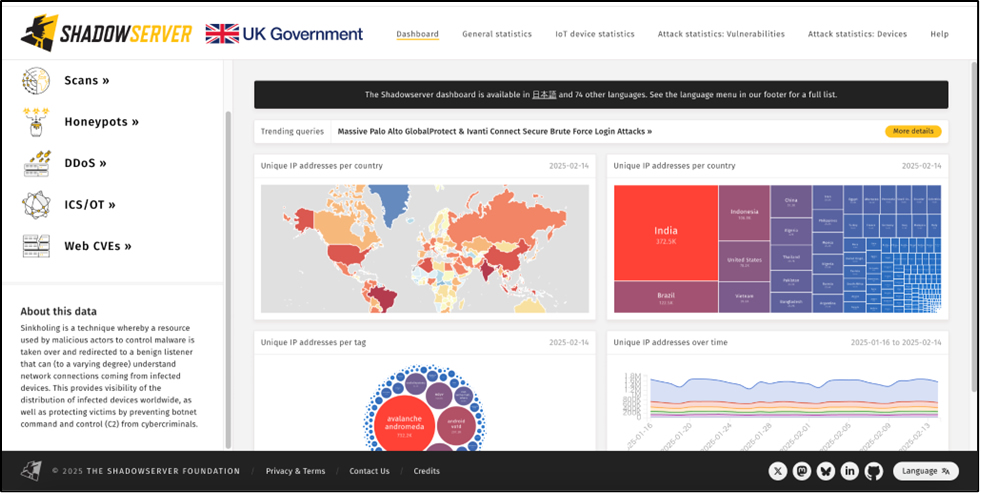

次に、ShadowServer で DDoS の状況を確認してみます。Shadowserver は The Shadowserver Foundation という有志のセキュリティ専門家によって運営されている SaaS で、英国外務/英連邦/開発省 (FCDO) などの助成金を通じて資金を調達しているものになります。

被害情報

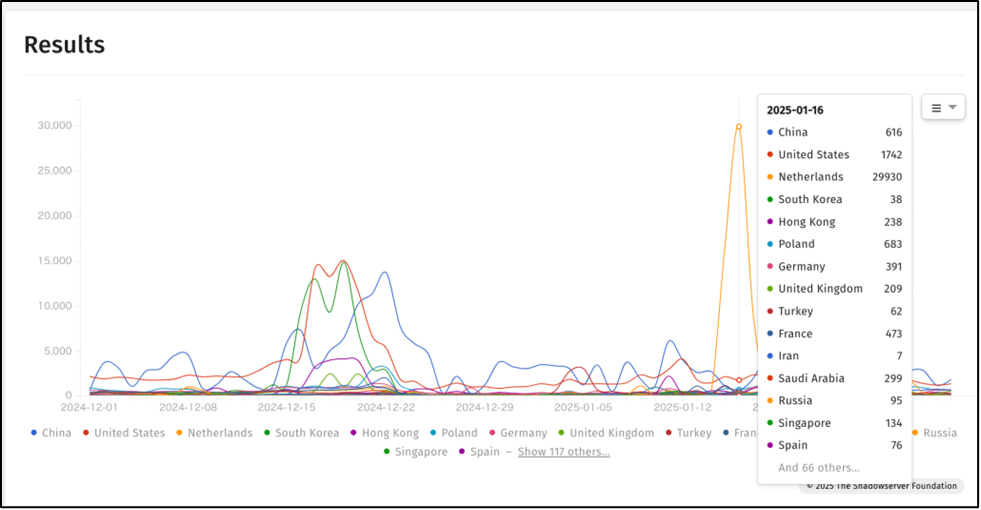

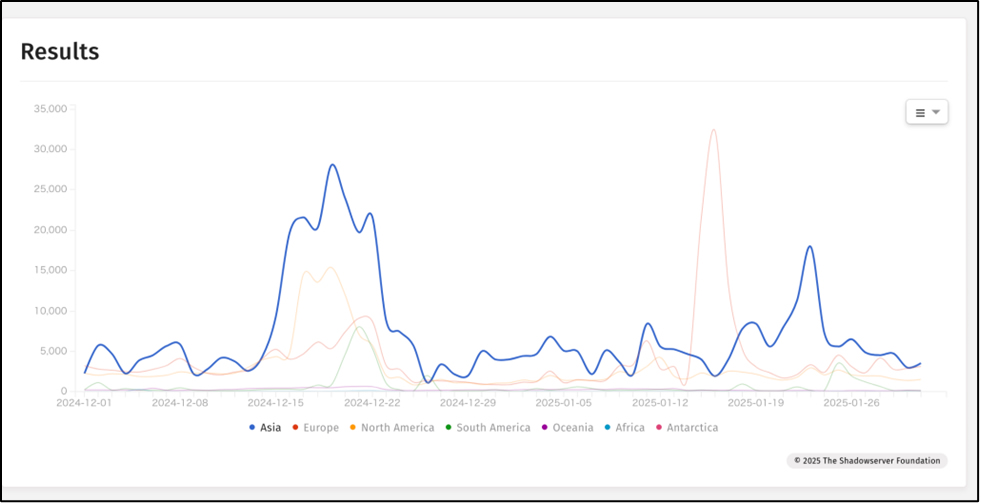

- 該当の時期の DDoS 状況を確認するために、2024/12/01-2025/01/31 までの DDoS 状況をみてみます。Asia をフォーカスしたグラフが以下になります。

2024/12/26 の山はそれほど高くなく、全体的な傾向から見ると直前の 2024/12/20 前後の山の一部のように見えます。また、2025/01/15 ぐらいに山が出来ていることがわかります。

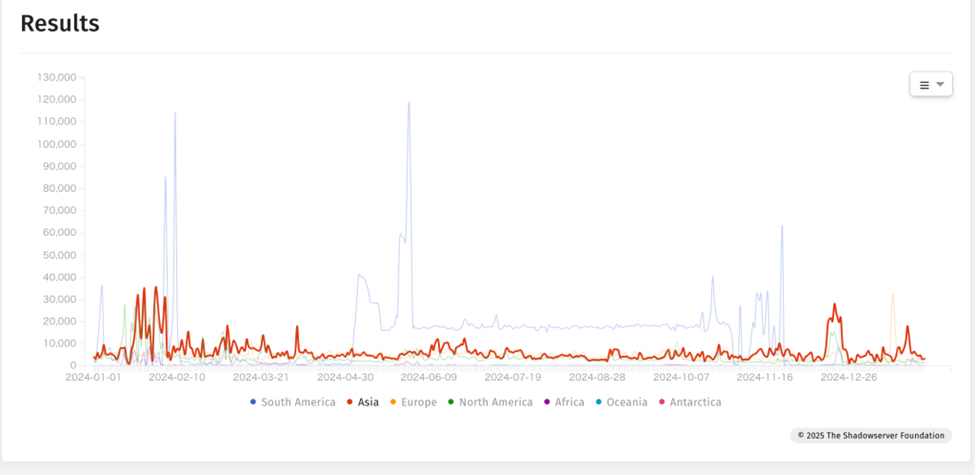

- 次に 2024/01/01-2025/01/31 を確認すると、全体的な傾向がわかります。2024/12/26 の JAL への攻撃は全般的な DDoS の中ではやはり小さい部分に入ることがわかります。Asia を対象にした攻撃として考えると、2024 年 10 月以降に微増しており、その後 2024/12/20 前後で山になっています。

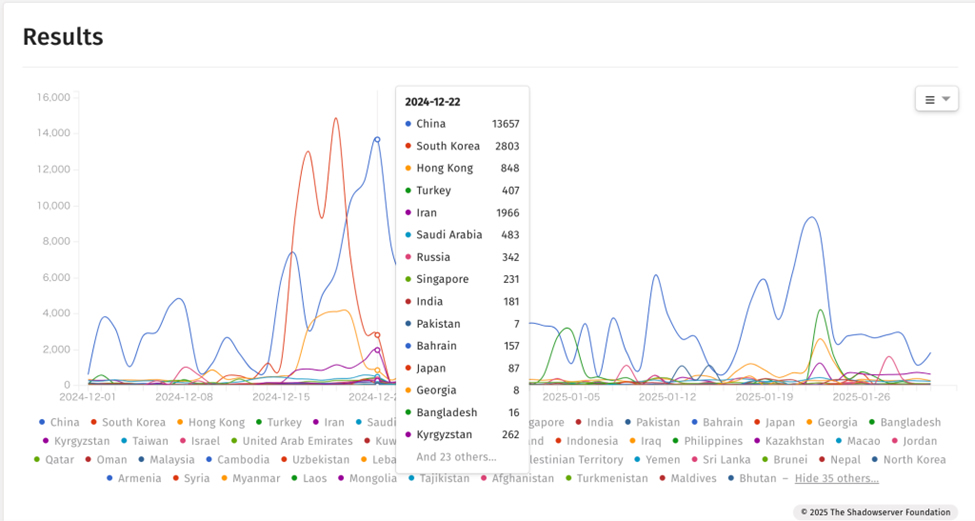

こうしてみると、Asia 全体で 2024/12/20 前後から山が出来た後に 2025 年初にかけてもさらに山があることがわかります。それでは、2024/12/01〜2025/01/31 での Asia の DDoS の内訳を見てみましょう。

中国および韓国がトップに並んでいることがわかります。それ以外にはロシア(ShadowServer では Asia に入れられています)やイラン・シンガポールやインドなどが来て、日本も入っていますが割と下側と言うことがわかります。

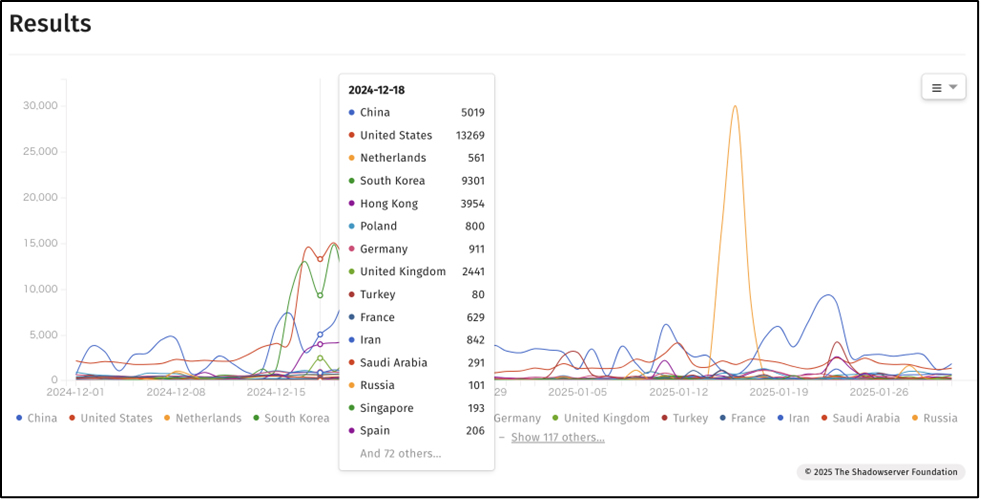

中国が攻撃対象になっているのは少し意外でした。そこで対中国の DDoS と言う考え方もできるため、今度は Asia/Europe/North America を入れて内訳を見てみます。

この範囲だけで眺めてみるとヨーロッパや米国など反ロシアの国々をメインに DDoS が行われているように見えます。中国は元々ロシアとは「右手で握手して左手で銃を突きつけあってる」ような間柄ですので、ロシアによる攻撃対象に含まれている可能性があります。

1-4 今回の DDoS インシデントに関する「推測」

今回は DDoS 全体の傾向を見ており、かつ ShadowServer で捉えられた DDoS のみを見ているため解像度は極めて低いですが

動機

- 大きな企業や金融機関を狙っているにも関わらず、DDoS 攻撃があった後に身代金要求などの話が出てきていない点から、地政学的な動機(政治的な動機)の可能性

犯人

- ロシアが支援する攻撃だとすれば反ロシアに対しての攻撃

- 中国が支援している攻撃だとすれば(上述の考察は ShadowServer で捉えている範囲のデータセットのみなので他のアジア諸国への攻撃が多い可能性は十分あります)、アジア諸国に対する地政学的動機からの攻撃

が考えられます。また、軍事的な目的だとするならば

- 直接的な効果を狙った攻撃

- 「VoltTyphoon に関する Microsoft の調査」で行われた推測と同様に、直接的な攻撃ではなく「有事の際に通信インフラを混乱させる機能の開発」

のどちらかの可能性があります。

いずれにしても、詳しい情報が出てくるまでは推測しか出来ない段階となります。

1-5. 参考情報

- NTT Docomo「【お詫び / 第 2 報】goo サービス及びドコモの一部サービスがご利用しづらい事象について(2025 年 1 月 2 日午後 1 時 30 分時点)」

- NTT Docomo「【お詫び / 第 3 報】goo サービス及びドコモの一部サービスがご利用しづらい事象について(2025 年 1 月 2 日午後 3 時時点) 」

- NTT Docomo「【お詫び / 第 4 報】goo サービス及びドコモの一部サービスがご利用しづらい事象について(2025 年 1 月 2 日午後 5 時 30 分時点) 」

- NTT Docmo「【お詫び / 暫定復旧】goo サービス及びドコモの一部サービスがご利用しづらい事象について(2025 年 1 月 2 日午後 6 時 30 分時点) 」

- 日本気象協会「 天気予報専門メディア「tenki.jp」への DDoS 攻撃につきまして 」

- TrendMicro「2024 年末からの DDoS 攻撃被害と関連性が疑われる IoT ボットネットの大規模な活動を観測 | トレンドマイクロ 」

- ShadowServer

- CloudFlare「2024 年第 4 四半期、記録的な 5.6Tbps の DDoS 攻撃およびグローバルな DDoS の傾向 」

- Microsoft「Volt Typhoon targets US critical infrastructure with living-off-the-land techniques」

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅