2025 年 04 月 15 日

2024 年のランサムウェア攻撃動向

~ 2025 年 1-2 月の脅威動向と代表的な攻撃(後編)~

前編 「2024 年末〜2025 年初にかけて発生した DDoS 攻撃とは何だったのか」は こちら

2. 2024 年のランサムウェア攻撃動向

各社の動向が出揃ってきましたので、こちらもフォーマットがいつもと変わりますが、「2024 年のランサムウェア攻撃動向」を紹介します。

2024 年は 2023 年に比べてさらにランサムウェアグループによる攻撃が増加しました。ランサムウェアグループによる攻撃は国に関係なく海外からも

- 「攻撃しやすい箇所(Attack Surface)」がある場合には攻撃される

と言う状態が続いているため、国内に限らず世界的な動向を見ていく必要があります。

以下ではランサムウェアグループによる攻撃の世界的な動向をピックアップしています。

2-1. ランサムウェア被害件数

2-1-1. 被害件数の傾向

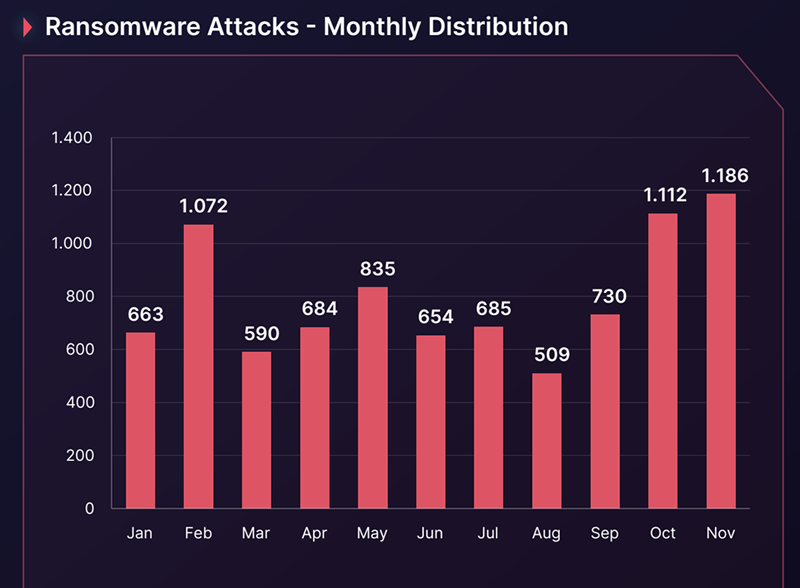

2024 年も引き続き、ランサムウェア被害は昨年と比べて増加傾向にあります。下記は SOC Radar の資料から引用した、2024 年の Ransomware 攻撃の月ごとの件数です。

(画像は SOC Radar の https://drive.google.com/file/d/1BvDNalR8qdzBp3uechm22E5n8OUI17XH/view から引用)

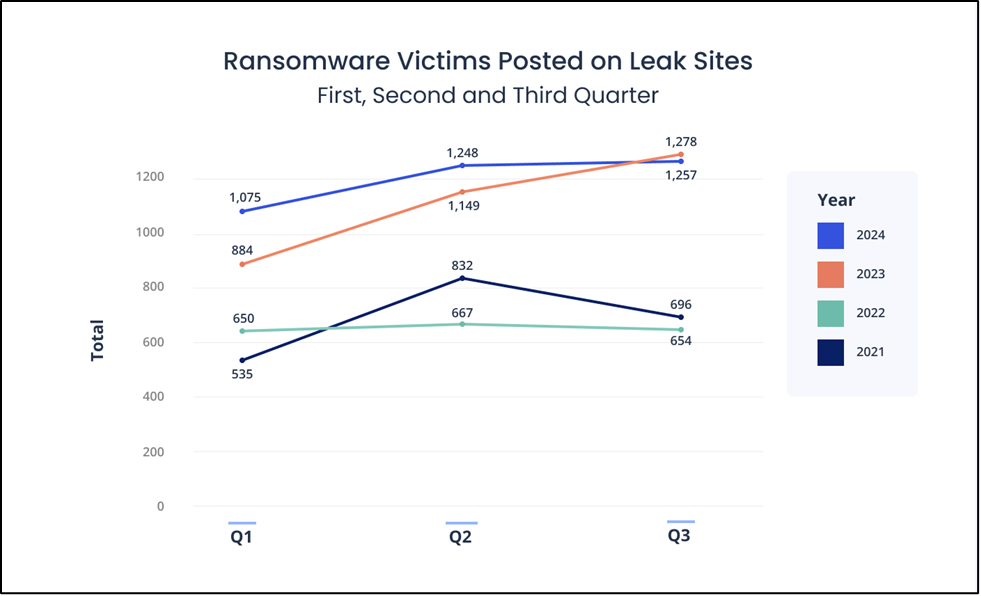

2024 年 Q1-Q3 のランサムウェア被害数(件数)は以下のようなデータがでています。

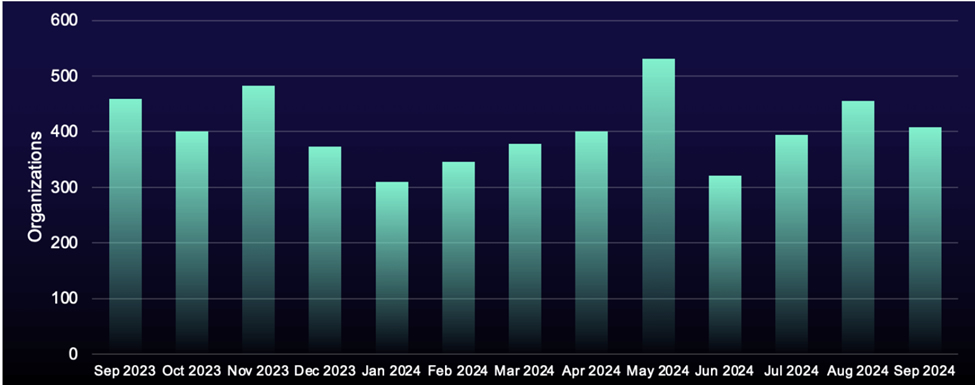

(ReliaQuest 社「Ransomware and Cyber Extortion in Q3 2024」より。2023Q3-2024Q3 までのランサムウェア被害件数 : 脅迫サイトに張り出された被害者数の推移 )

CorvusInsurance 社の資料によると、2024 年 Q3 までの件数では下記のように 2023 年の方が若干多くなる箇所がありますが全体的には 2024 年の方が件数は多くなっています。

(CorvusInsurance 社「Q3 Cyber Threat Report: The Ransomware Ecosystem is Increasingly Distributed」より。2023Q3-2024Q3 までのランサムウェア被害件数 : 脅迫サイトに張り出された被害者数の推移 )

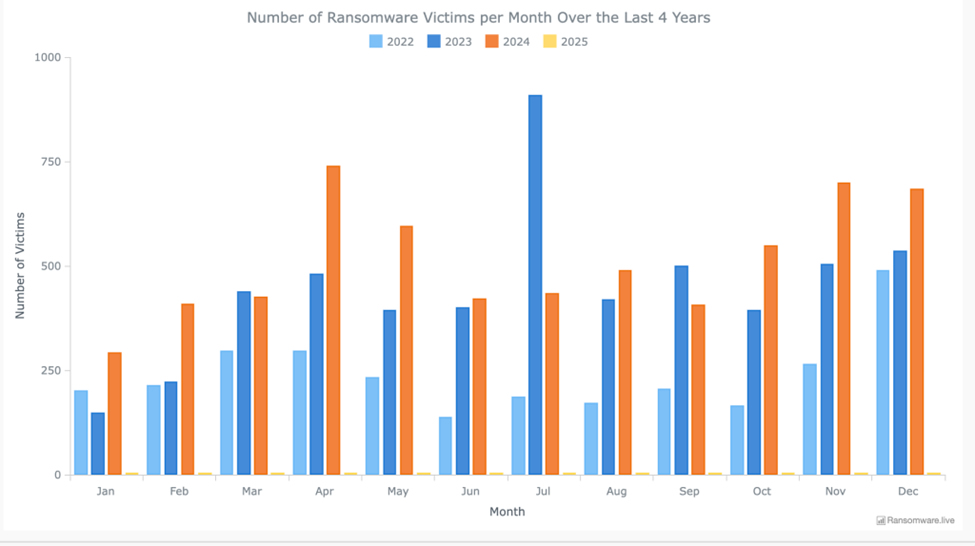

また、Ransomware.live(ランサムウェアグループの投稿を収集するツールを公開しているサイト)から全体的な傾向が出ています。これを見ると、一部逆転している月はありますが、全体的には 2024 年の方が若干件数が多くなっています。

(Ransomware.live より。2022-2024 までのランサムウェア被害件数 : 脅迫サイトに張り出された被害者数の推移 )

これらを総合すると、2024 年は 2023 年と比較して月平均では逆転している所もありましたが、全体的には 2023 年と同程度かそれ以上の被害件数になっていると考えた方が良さそうです。

2-1-2. 被害組織(業種)の動向

2024 年にランサムウェア被害に遭った業種を見ていきます。

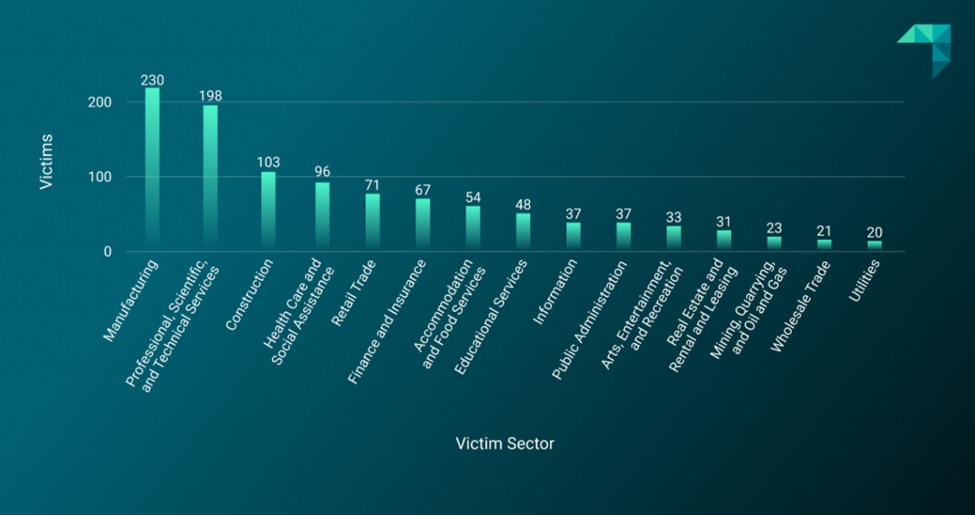

まず、先ほどの ReliaQuest 社の資料から抜粋したグラフが以下になります。

2024Q1

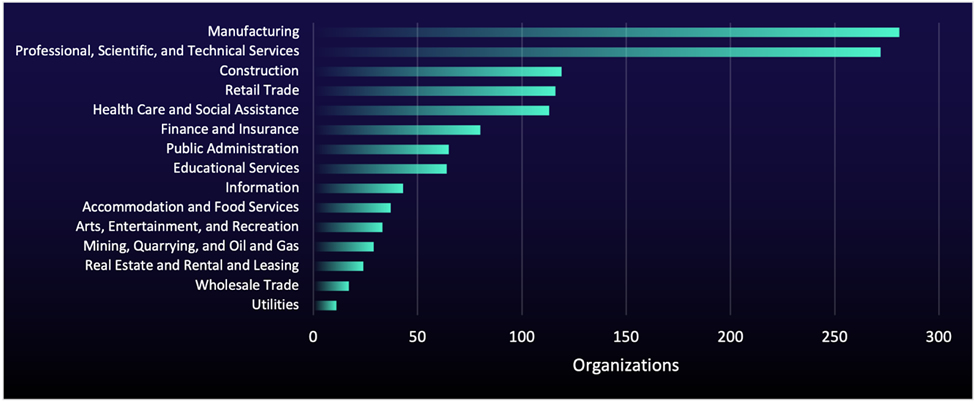

2024Q2

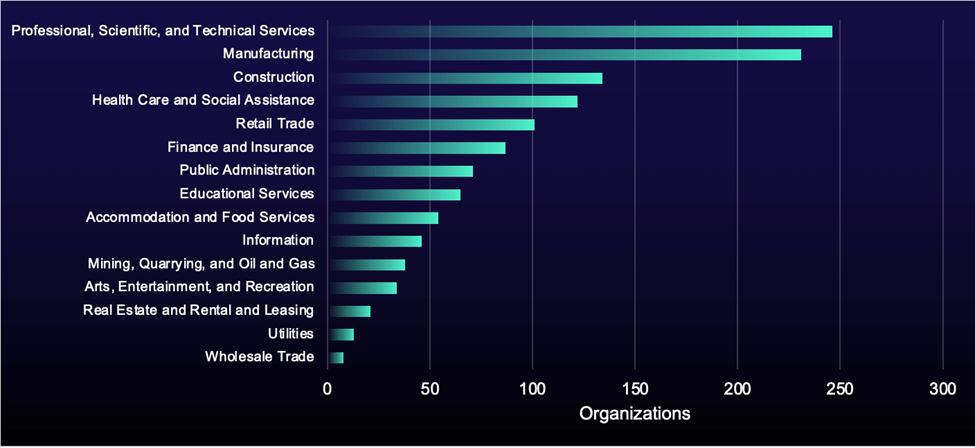

2024Q3

これらを見ると、ランサムウェア攻撃は広範な業種が対象になっていますが

- professional, scientific, and technical services ( 専門・科学・技術サービス : PSTS)

- Manufacturing ( 製造業 )

が多く、以下

- Construction ( 建築業 )

- Health Care and Social Assistance ( ヘルスケア・社会保障)

- Retail Trade ( 小売業 )

- Finance and Insurance ( 金融・保険業 )

などが(順位が入れ替わりながらも)続く形になっています。

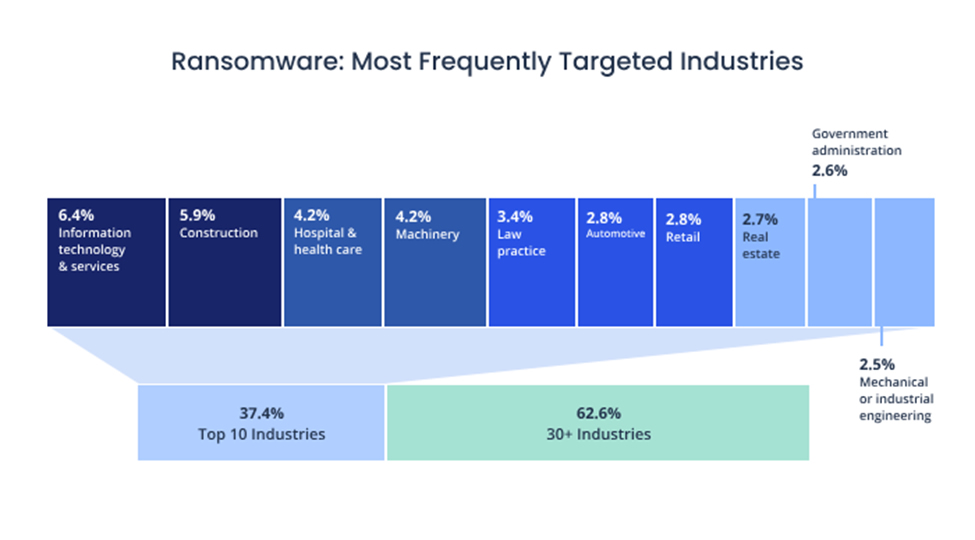

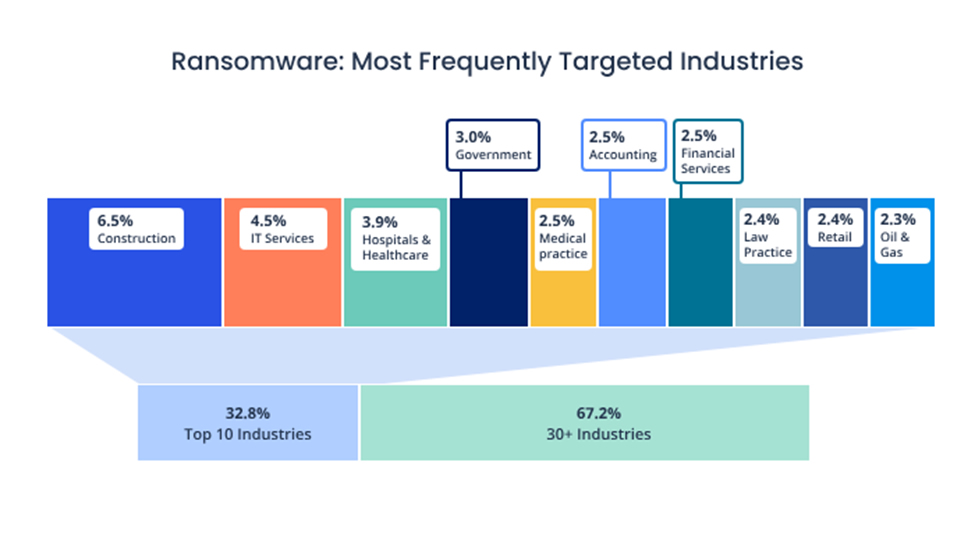

また同様に前出の CorvusInsurance 社の資料も見てみます。

2024Q1 (Top10 の業種が細かく載っています )

( 画像は CORVUS: Q1 Ransomware Report: Ransomware Groups Don't Die, They Multiply より引用 )

2024Q2

( 画像は Q2 Cyber Threat Report: Ransomware Season Arrives Early より引用 )

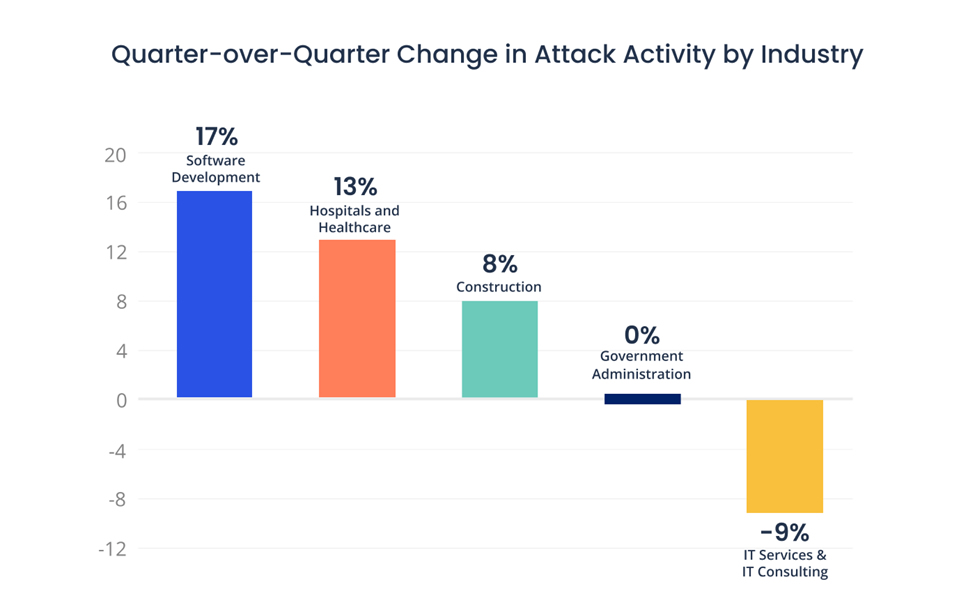

2024Q3 (Q2 と比べての増分:減少分が % で表されています )

( 画像は Q3 Cyber Threat Report: The Ransomware Ecosystem is Increasingly Distributed より引用 )

CorvusInsurance 社の資料からは、これも広範な業種が対象になっていることが伺って取れますが、中でも Q1-Q3 では

- ITserveices & IT Consulting (IT サービス・IT コンサルティング )

- Construction ( 建築業 )

- Hospital & Health Care ( 病院・ヘルスケア)

- Software Development ( ソフトウェア開発 )

- Government Administration ( 行政 )

- Financial Services ( 金融サービス )

- Retail( 小売業 )

が Top10 に入っています。

これらから総合すると、2024 年もランサムウェア攻撃は広範な業種が対象になっていますが

- 専門・科学・技術サービスおよび IT サービス・IT コンサルティング

- 製造業

- 建築業

- 病院・ヘルスケアおよび社会保障

- 金融サービス

- 小売業

などは、ランサムウェアグループによる被害が多かったことが伺えます。そのため、これらの業種では 2025 年にも特に注意が必要と考えられます。

2-2. 参考情報

- SOC Radar: End of the Year Report 2024: Uncovering Global Cyber Threats and Trends

- ReliaQuest: Ransomware and Cyber Extortion in Q3 2024

- CorvusInsurance: Q1 Ransomware Report: Ransomware Groups Don’t Die, They Multiply

- CorvusInsurance: Q2 Cyber Threat Report: Ransomware Season Arrives Early

- CorvusInsurance: Q3 Cyber Threat Report: The Ransomware Ecosystem is Increasingly Distributed

- RansomwareLive: Ransomware.live

2025 年 1-2 月の脅威動向一覧

2025 年 1-2 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

- 国際関係に起因するインシデント・攻撃

- 米国財務省への攻撃

- Eagerbee バックドアが中東の政府機関や ISP に置かれる

- 中国の Salt Typhoon による被害が広がる

- ホワイトハウス、消費者向けデバイスの新しいサイバーセキュリティ安全ラベル「US Cyber Trust Mark」を発表

- ロシアの大手 ISP、ウクライナの攻撃者によりネットワークが破壊されていたことを認める

- BeyondTrust 社への攻撃が Silk Typhoon に結び付けられる

- MirrorFace に注意

- バイデン大統領、国家サイバーセキュリティ強化の大統領令に署名

- ロシアが背後にいる Star Blizzard が WhatsApp を標的に

- ロシア GRU によるエストニアへのサイバー攻撃に対して EU が制裁

- 7-Zip の脆弱性がウクライナを標的とした攻撃に使用されていた模様

- スペインで 18 歳の「Natohub」が逮捕される。米国陸軍・スペイン国軍などに侵入

- 北朝鮮が支援する Kimsky グループの攻撃方法に変化。RDP やプロキシなどのツールを使用する方向に

- ロシアの Sandworm が Microsoft Key Management Service(KMS)Activators を使用

- Sandworm(Seashell Blizzard) による BadPilot キャンペーン

- 北朝鮮のハッカー「Kimsuky」が admin を標的に。PowerShell コマンドを展開

- Storm-2372( ロシアが背後にいる脅威アクター ) がデバイスコードフィッシングキャンペーンを実施

- ロシアの脅威アクターが Signal のデバイスリンク機能を使用してフィッシングを実施

- SaltTyphoon がカスタマイズしたマルウェアをスパイに使用していた模様

- マルウェア・ランサムウェア・その他のインシデント・攻撃

- Brain Cipher ランサムウェアグループによる「RIBridges」への攻撃

- 米国財務省、Flax Typhoon に関与したとして中国の企業に制裁

- 1,500 万の認証情報がダークウェブに

- 年末年始の DDoS、世界規模だった模様

- 国連の国際民間航空機関(ICAO)、「報告された安全上のインシデント」と称するものを調査していると発表

- CASIO が 10 月のランサムウェア攻撃で 8,500 人の情報が漏洩と発表

- LDAPNightMare(CVE-2024-49113) の偽の PoC が GitHub に

- Amazon の認証情報を用いて S3 バケットを暗号化する脅威アクター Codefinger

- CISA が Microsoft のクラウド製品のログ取得 Playbook を公開

- FBI、米国の数千台のコンピュータから中国製 PlugX マルウェアを削除

- 誤って設定された DNS SPF レコードを利用するボットネット

- FTC が GeneralMotors にドライバーのデータ取得と販売を中止するように命令

- IntelBroker がソースコードを盗んだと主張。HPE が侵害を調査

- Teams を悪用し、サポートを名乗ってマルウェアをインストールする攻撃が観測される

- ランサムウェア攻撃で VMWare ESXi が SSH トンネルに使われる

- DeepSeek に早速攻撃が始まっている模様

- FBI が Cracked.io などを押収

- DeepSeek の DB が Port9000 でアクセスできるようになっていたらしい(今は修正済み)

- NY の献血大手「ニューヨークブラッドセンター(NYBC)」がランサムウェア攻撃を受ける

- FDA から「ヘルスケアのモニタにバックドアが仕込まれていた」とのレポート

- Mizuno USA が昨年 BianLian ランサムウェアグループによる攻撃をうけていた模様

- TATA テクノロジーがランサムウェア攻撃の被害に

- CASIO UK オンラインショップがサイバー攻撃の被害に

- DeepSeek の PyPI パッケージで悪意のあるものが出回っているっぽい

- ASP.NET に公開されている ASP.NET マシンキーを使用したコードインジェクション攻撃(ViewState コードインジェクション攻撃)が観測される

- 8base が摘発された模様

- Evasive Panda が Network Device に SSH バックドアを使用。Fortinet も警告

- Youtube でマスク化されているメールアドレスが見えるという API の脆弱性が発覚。すでに修正済み

- 新しいランサムウェアグループ「Sarcoma」が台湾の Unimicron を標的に

- SystemBC が Linux を標的に

- CISA+FBI が「Ghost」ランサムウェアグループに関するアドバイザリ

- OpenAI が中国のアカウントを Ban した模様

- ボットネットによる M365 への大量のパスワードスプレー攻撃

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅