2025 年 09 月 29 日

SharePoint の脆弱性を悪用した攻撃

~ 2025 年 7-8 月の脅威動向と代表的な攻撃(前編) ~

2025 年 7-8 月の脅威動向を見るために、記事末尾で 7-8 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 7-8 月に発生した中でも以下の二点を前編・後編にわけて解説します。

- SharePoint の脆弱性 (ToolShell: CVE-2025-53770) を悪用した攻撃

- Salesforce CRM を狙った Vishing 攻撃

1. SharePoint の脆弱性 (ToolShell: CVE-2025-53770) を悪用した攻撃

2025/07/19 に、Microsoft SharePoint の脆弱性(CVE-2025-53770, CVE-2025-53771) が公開されました。これらの脆弱性を悪用されると、セルフホストバージョンの SharePoint から機密性の高い秘密鍵が盗まれ、攻撃者がリモートからマルウェアを仕掛けたり、保存されているファイルやデータにアクセスしたりする恐れがあります。

二つの脆弱性のうち、特に CVE-2025-53770 は「ToolShell」と呼ばれており、脆弱性が公開されたほぼ同時に、Microsoft 及び複数のセキュリティ企業が、中国が背後にいる脅威アクター等によるゼロデイの悪用が観測されています。

以下では、こちら「ToolShell: CVE-2025-53770)」の脆弱性を悪用した攻撃をまとめています。

1-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | 中国が背後に居る脅威アクター(Linen Typhoon/Violet Typhoon /Storm-2603)と思われるが、他にも様々な脅威アクターが使用している模様。 |

| When(いつ) | 2025 年 7 月ごろから悪用されていた模様。 |

| Where(どこで) | N/A |

| What(何を) | セルフホストバージョンの SharePoint から機密性の高い秘密鍵を盗難、攻撃者がリモートからマルウェアを仕掛けたり、保存されているファイルやデータにアクセスを行う。 |

| Why(なぜ) | 政府系の脅威アクターはスパイ活動・それ以外のランサムウェアグループは金銭目的と思われる。 |

| How(どのように) | 脆弱性を用いて内部に侵入。その後水平展開と鍵の窃取を行う。 |

| 回避策 | Microsoft のブログにある通り、XDR 製品による検知方法が示されている。 |

1-2. Who(誰が)

様々な脅威アクターがこの脆弱性を悪用した攻撃を観測しています。以下では、代表的なものとして Microsoft 社による観測を取り上げています。

Microsoft 社の調査の結果、同社はこの攻撃を中国が背後にいるとされている政府系の脅威アクター

- Linen Typhoon

- Violet Typhoon

と結びつけています。また、中国を拠点とする身代金目的の脅威アクター

- Storm-2603

も、この脆弱性を悪用していることが観測されています。

1. Linen Typhoon (APT27, Emissary Panda)

Linen Typhoon(APT27, Emissary Panda, BRONZE UNION, Budworm, Iron Tiger APT, LuckyMouse, Red Phoenix, Threat Group-3390, UNC215)は、少なくとも 2012 年から活動している中国政府支援のサイバースパイグループで、主に政府、防衛、テクノロジー、人権団体などの機密性の高い分野を標的としています。

Linen Typhoon が用いる戦術には、Web シェル(CloudSorcerer など)の展開、DLL サイドローディング、APT27 に関連するマルウェアと類似点を持つ PlugY などのバックドアの使用などがあります。

米国司法省は 2025 年 3 月に、APT27 のメンバーと請負業者の i-Soon を起訴しています。

2. Violet Typhoon (APT31, RedBravo, Judgement Panda)

APT31 (RedBravo, Violet Typhoon、Bronze Vinewood、Judgment Panda) は、中国政府が支援するサイバースパイグループです。少なくとも 2012 年から活動しており、世界中の政府機関、軍事組織、民間企業を標的にし、中国の国益のために諜報活動を行っています。

米国司法省は 2024 年 3 月に、サイバー攻撃の罪で APT31 に関連した個人を起訴しています。

3. Storm-2603

Microsoft が Storm-2603 として追跡しているグループは、中国を拠点とする脅威アクターであると中程度の確度で評価されています。Microsoft は、Storm-2603 と他の既知の中国の脅威アクターとの関連性を特定していません。

Microsoft は過去にこの脅威アクターが Warlock および Lockbit ランサムウェアを展開していることを確認していますが、現時点では脅威アクターの目的を確実に評価できていません。2025 年 7 月 18 日以降、Microsoft は Storm-2603 がこれらの脆弱性を利用してランサムウェアを展開していることを確認しています。

また、Palo Alto は別の調査で、自身のソースから CVE-2025-53770 のエクスプロイトに関連したアクティビティを収集・分析しています。これによると、Palo Alto が悪用を観測した IP アドレスの 1 つは、Microsoft が追跡している Storm-2603 クラスターと重複しています(現在、このクラスターの詳細を調査中)。

1-3. When(いつ)

N/A

1-4. Where(どこで)

1-4-1. 米国 National Nuclear Security Administration (核兵器庁)

また、Bloombergによると、この脆弱性を用いた攻撃で米国の National Nuclear Security Administration( 核兵器庁 ) が侵入された模様です。

1-5. What(何を)

1-5-1. CVE 情報

公開された CVE は以下になります。この中で、CVE-2025-53770 が特に「ToolShell」と呼ばれています。

CVE-2025-53770 (ToolShell)

- CVSS

- Base Score/Temporal Score: 9.8 / 9.3

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:F/RL:W/RC:C

- オンプレミスの Microsoft SharePoint Server には、信用できないデータのデシリアライズの問題が存在します。これにより、認証されていない攻撃者がネットワーク越しにコードを実行できる可能性があります。

CVE-2025-53771

- CVSS

- Base Score/Temporal Score: 7.1 / 6.4

- Vector: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:L/A:N/E:P/RL:O/RC:C

- Microsoft Office SharePoint の(ディレクトリトラバーサルを防ぐための)パスネーム制限が不十分だったため、認証された攻撃者がネットワーク越しにスプーフィングを実行できる可能性があります。

1-6. Why(なぜ)

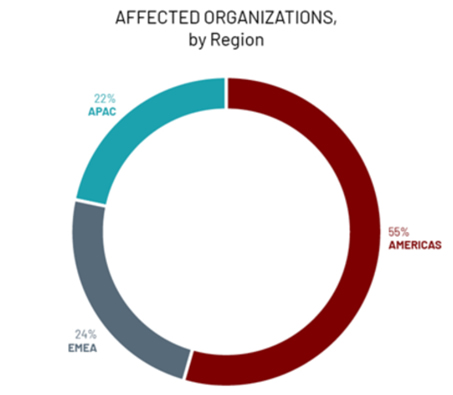

Mandiant 社の報告によると、標的となった組織は官民問わずに世界中に広がっています。

(画像はMandiant 社の報告より引用)

標的となった組織の内訳(上図)を見ると政府がほぼ 1/3 になっていることから、このキャンペーンの動機がスパイ活動だった可能性が高いと思われます。Mandiant は、UNC4841 が中華人民共和国を支援するスパイ活動を行ったと高い確信を持って評価しています。

1-7. How(どのように)

様々なセキュリティベンダーが、SharePoint サーバの本脆弱性を悪用した攻撃を行なっています。以下では Microsoft 社のものを中心に紹介し、その後で代表的なものを幾つかピックアップしています。

TTP (Microsoft 社のブログより )

Microsoft 社は SharePoint サーバの脆弱性を悪用した攻撃の調査結果を「Disrupting active exploitation of on-premises SharePoint vulnerabilities」として公開しています。

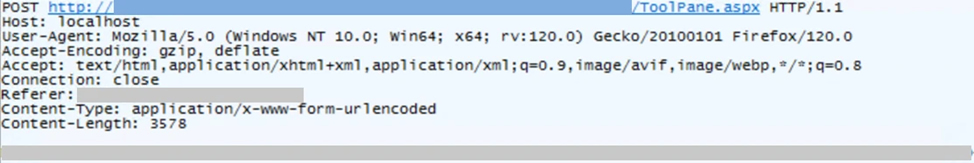

Microsoft は、複数の脅威アクターが ToolPane エンドポイントへの POST 要求を通じて偵察活動を行い、オンプレミスの SharePoint サーバーを悪用しようとしていることを確認したそうです(下図参照)。

(図は「Disrupting active exploitation of on-premises SharePoint vulnerabilities」より引用)

本脆弱性が存在するオンプレミスの SharePoint サーバーに対してエクスプロイトを実行した脅威アクターが、エクスプロイト後のペイロードで Web シェルを使用していることが確認されています。

脅威アクターは細工された POST リクエストを用いて spinstall0.aspx という悪意のあるスクリプトをアップロードします。ファイル名は spinstall.aspx、spinstall1.aspx、spinstall2.aspx など、様々に変更されています。

spinstall0.aspx スクリプトには、MachineKey データを取得して結果をユーザーに返すコマンドが含まれており、これにより脅威アクターは鍵を窃取することが可能になります。

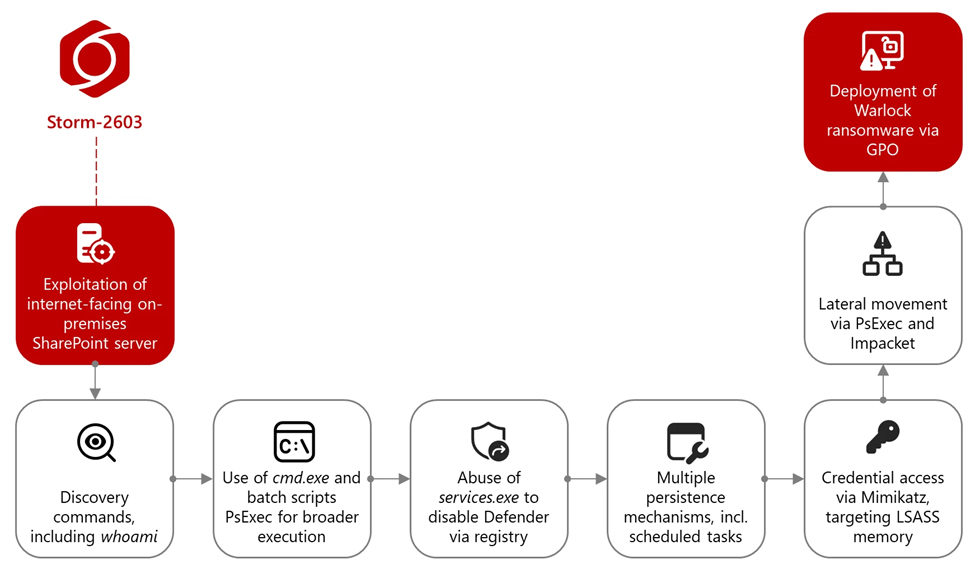

以下では、Storm-2603 についての TTP/IoC を例示しています。

1. 初期アクセス・配布(Delivery)

攻撃者は最初にインターネットに接続されたオンプレミスの SharePoint サーバーを悪用します。Storm-2603 は先述の spinstall0.aspx を使用して、環境への初期アクセスを許可します。

その後、Storm-2603 は whoami コマンドを含む一連の検出コマンドを開始し、ユーザーや権限を検証します。

攻撃の実行フェーズでは、 cmd.exe とバッチスクリプトの使用も観測されています。特に、services.exe が悪用されており、レジストリを直接変更することで Microsoft Defender の保護が無効化されています。

2. 永続化(Persistence)

Storm-2603 は複数のメカニズムを通じて永続性を確保します。spinstall0.aspx に加えて、Storm-2603 はタスクスケジューラを修正し、IIS コンポーネントを操作して .NET ファイルを読み込みます。これにより永続化をます。

3. Action on objectives( 目標達成に向けた行動 )

脅威アクターは Mimikatz を使用して認証情報へのアクセスを行い、ローカルセキュリティ機関サブシステムサービス(LSASS)メモリを標的としてプレーンテキストの認証情報を抽出します。

また、PsExec と Impacket ツールキットを使用して水平移動を行い、Windows Management Instrumentation(WMI)を介してコマンドを実行します。 その後、Storm-2603 はグループポリシーオブジェクト (GPO) を変更し、侵害された環境に Warlock ランサムウェアを配布します。

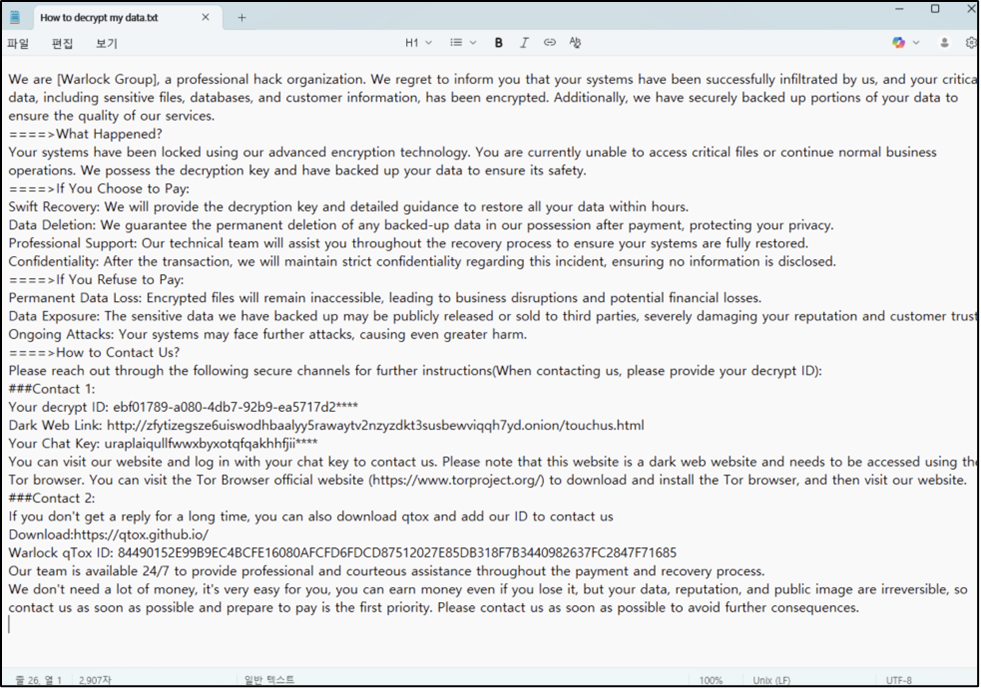

Warlock ランサムウェア

Warlock ランサムウェアグループは、コロンビアのテクノロジー企業、ポルトガルの政府系公益事業、モーリシャスのコングロマリットなど、様々な業種や国にまたがる多様な組織を標的にしており、Warlock ランサムウェアを展開します。

X Post: Warlock #Ransomwareによると、Warlock ランサムウェアによって暗号化されたファイルは拡張子が「x2anylock」となる模様です。

X Post: Warlock #Ransomwareより引用。

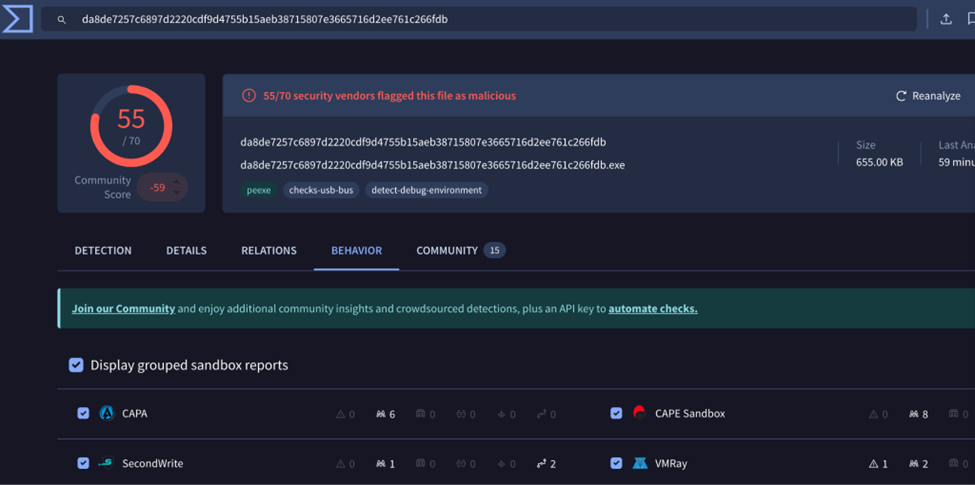

VirusTotal では、こちらのマルウェアが、拡張子が x2anylock に変更されており該当する模様です。

VirusTotal の「Warlock ランサムウェアサンプル」より。

下記は Storm-2603 による、SharePoint サーバの悪用から Warlock デプロイメントまでの一連の流れになります。

図は Microsoft「Disrupting active exploitation of on-premises SharePoint vulnerabilities」より引用。SharePoint の脆弱性を悪用する Storm-2603 攻撃チェーン

IoC (Microsoft 社のブログより )

ファイル名・ハッシュや、URL、IP アドレスなどの IoC は Microsoft 社のブログに載っていますので、ご確認ください。

他社の情報

1. Eye Security

Eye Security は 7/18 の夜に本脆弱性悪用の波を観測しています。以下では、Eye Security のレポートにほと付いてまとめています。

Eye Security 社が、世界中で 8000 以上の SharePoint サーバーをスキャンしました。確認された 4 つの攻撃の波の間に、数十のシステムが積極的に侵害されていることを発見しています。

- 7 月 17 日 12 時 51 分 (UTC) に 96.9.125[.]147 から最初の波(おそらくテスト)が確認される

- 7 月 18 日 18:06 UTC に 107.191.58[.]76 からの波(広く成功)が確認される

- 7 月 19 日 07:28 UTC に 104.238.159[.]149 からの波が確認される

- 7 月 21 日 17:03 UTC 以降に複数の波が確認される。

また、IIS のログには下記の様なものが残されていたそうです。

2025-07-18 18:xx:04POST /_layouts/15/ToolPane.aspx DisplayMode=Edit&a=/ToolPane.aspx 443 - Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64;+rv:120.0)+Gecko/20100101+Firefox/120.0 /_layouts/SignOut.aspx 302 0 0 707 2025-07-18 18:xx:05 GET /_layouts/15/spinstall0.aspx - 443 - Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64;+rv:120.0)+Gecko/20100101+Firefox/120.0 /_layouts/SignOut.aspx 200 0 0 31

CISA の最初の注意喚起は、こちらの Eye Security 社による観測から構成されていました。

2. Palo Alto

Palo Alto の Unit42 でも、2025/07/17 08:40(UTC) から 2025/07/22 まで、CL-CRI-1040 として追跡されている脅威活動に起因する CVE-2025-53770 の悪用試行をキャプチャしました。

CL-CRI-1040 の一部として CVE-2025-53770 を悪用する IP アドレスの 1 つは、Microsoft が解説した Storm-2603 クラスターと重複しています。

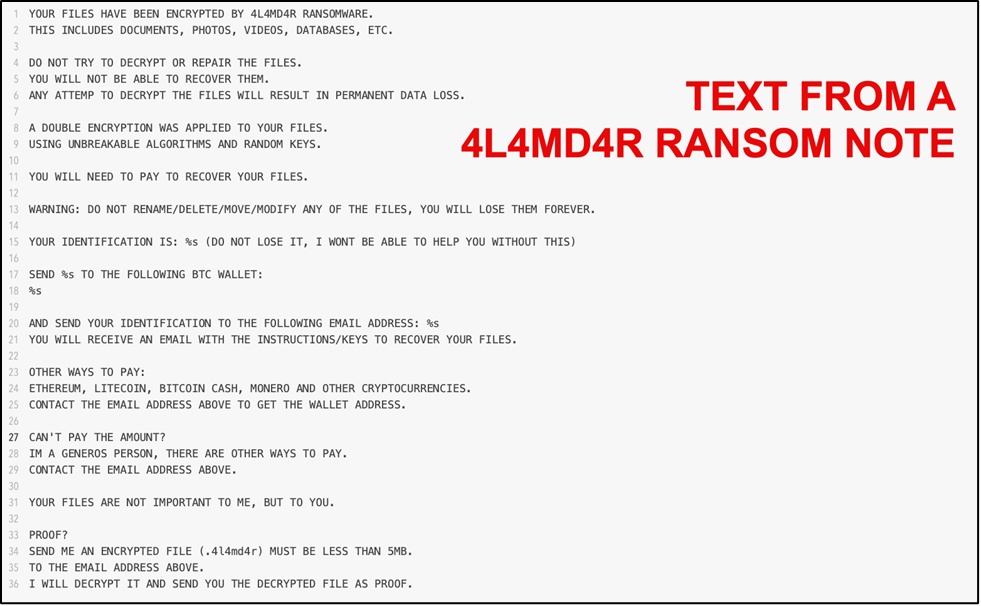

2025/07/27 には、Unit42 が hxxps://ice.theinnovationfactory[.]it/static/4l4md4r.exe ( 145.239.97[.]206 ) からランサムウェアをダウンロードして実行するようなローダーを発見しています。こちらの 4L4MD4R ランサムウェアは、オープンソースの Mauri870 ランサムウェアの亜種になっています。

4L4MD4R ペイロードの解析により、UPX パックで Go 言語で記述されていることが判明しました。このマルウェアは実行時に、メモリ内で AES 暗号化されたペイロードを復号し、復号された PE ファイルをロードするためのメモリを割り当て、新しいスレッドを作成して実行します。ランサムウェアはファイルを暗号化し、0.005BTC の身代金を要求します。身代金の支払いには、連絡先メールアドレス(m4_cruise@proton[.]me)とビットコインウォレットアドレス(bc1qqxqe9vsvjmjqc566fgqsgnhlh87fckwegmtg6p)が提供されます。

以下が、この 4L4MD4R ランサムウェアの「身代金要求メッセージ」なります。

画像はActive Exploitation of Microsoft SharePoint Vulnerabilities: Threat Brief (Updated July 31)より引用。

1-8. 確認方法

Microsoft 社の「Disrupting active exploitation of on-premises SharePoint vulnerabilities

」には、IoC を元にした XDR 系での検知方法などが載っていますので、参考にしましょう。

1-9. 関連情報

CISA による注意喚起

ToolShell に関しては、CISA からも注意喚起が出ています(Microsoft Releases Guidance on Exploitation of SharePoint Vulnerability (CVE-2025-53770))。

この注意喚起は先述の Eye Security 社による観測結果などをベースに作られています。これによると、Eye Security 社の観測した攻撃の結果を受けて

- 「/_layouts/15/ToolPane.aspx?DisplayMode=Edit」への Post の監視

- 特に 2025/07/18-2025/07/19 間に 107.191.58[.]76/104.238.159[.]149/96.9.125[.]147 からのアクセスが無かったかの確認

に気をつけるとともに

- すべての SharePoint サーバーに Microsoft Defender AV をデプロイ。

- IPS/WAF のルールを更新して異常な動作をブロック

することなどが推奨されています。

1-10. 参考情報

- SharePoint の脆弱性 CVE-2025-53770 に関するお客様向けガイダンス

- SharePoint 0-day uncovered (CVE-2025-53770)

- Disrupting active exploitation of on-premises SharePoint vulnerabilities

- Microsoft Releases Guidance on Exploitation of SharePoint Vulnerability (CVE-2025-53770)

- Nuclear Weapons Agency Breached in Microsoft SharePoint Hack

- Proactive Security Insights for SharePoint Attacks (CVE-2025-53770 and CVE-2025-53771)

- Justice Department Charges 12 Chinese Contract Hackers and Law Enforcement Officers in Global Computer Intrusion Campaigns

- Active Exploitation of Microsoft SharePoint Vulnerabilities: Threat Brief (Updated July 31)

- X Post: Warlock #Ransomware

- VirusTotal の「Warlock ランサムウェアサンプル」

- Active Exploitation of Microsoft SharePoint Vulnerabilities: Threat Brief (Updated July 31)

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅