2021 年 08 月 10 日

サイバーセキュリティに関する米国大統領令とオープンソースコミュニティの反応

サイバーセキュリティの重要性と OSS

近年、サイバーセキュリティの重要性はますます高まっています。特に電力、エネルギー、通信などの重要インフラはその健全性が市民の安全に直結するため、サイバー攻撃の標的になると同時に高度なセキュリティ対策を施す必要に迫られています。今年の 5 月 7 日には米国東海岸にある石油パイプラインがサイバー攻撃を受け、5 日間の稼働停止に追い込まれたことは記憶に新しいことかと思います。また、昨年の 12 月には米国のソフトウェア企業である SolarWinds 社がサイバー攻撃を受けて製品に不正なコードを仕込まれた結果、ユーザー企業のシステムにバックドアが設置され情報が漏洩するという事件も発生しています。

サイバー攻撃の対象は、従来から標的とされているサーバー機器に加え、組込機器や IoT 機器にも拡がりを見せています。組込・IoT 機器はスマートグリッドやスマートシティといった次世代のインフラを実現するために欠かすことのできない機器です。近年これらの機器には、ネットワークへの接続、高度な演算、UI といった、従来の組込機器の枠を超えた高度な機能が要求されるようになりました。様々なプラットフォームでこれらの要求を満たすため、Linux を始めとする OSS (Open Source Software) がますます利用されるようになっています。最近の調査によると、ソフトウェア開発においてコードベースではその 70% 以上が OSS として開発されており、プロジェクト数ベースでは 98% が OSS を含むと報告されています。

米国大統領令

このような状況の中、去る 2021 年 5 月 12 日に「国家のサイバーセキュリティ強化について(Executive Order on Improving the Nation’s Cybersecurity)」と題した米国大統領令が発布されました。この大統領令は「Section 1. Policy」で以下のように述べている通り、米国政府全体に渡ってサイバーセキュリティの強化を強く命ずるものとなっています。

漸近的な改善では我々に必要なセキュリティは得られない。その代わり、アメリカの生活を支える重要な機関を防衛するため、連邦政府は大胆な変革と多大の投資を行う必要がある。

(略)

サイバーインシデントの防止、検知、評価、および修復は国家と経済の安全にとって本質的な最優先事項であるというのが現政権の方針である。連邦政府は率先垂範しなければならない。連邦政府の全ての情報システムは、この大統領令に従って定められたサイバーセキュリティに関する標準と要求を満たすか、あるいはそれらを凌駕しなければならない。

大統領令は以下 10 のセクションで構成されています。各セクションは米国政府のどの機関がいつまでに何をするべきかを指示しており、指示は各方面に及んでいます。(各セクションタイトルの下に参考のため和訳を記します)

- Sec. 1. Policy.

- セクション 1. 方針

- Sec. 2. Removing Barriers to Sharing Threat Information.

- セクション 2. 脅威情報の共有を阻害する要因を排除せよ

- Sec. 3. Modernizing Federal Government Cybersecurity.

- セクション 3. サイバーセキュリティに関して連邦政府を最新化せよ

- Sec. 4. Enhancing Software Supply Chain Security.

- セクション 4. ソフトウェアのサプライチェーンセキュリティを実現せよ

- Sec. 5. Establishing a Cyber Safety Review Board.

- セクション 5. サイバーセキュリティのための審査委員会を設立せよ

- Sec. 6. Standardizing the Federal Government’s Playbook for Responding to Cybersecurity Vulnerabilities and Incidents.

- セクション 6. 脆弱性とインシデントへの対応に関する連邦政府のプレイブックを標準化せよ

- Sec. 7. Improving Detection of Cybersecurity Vulnerabilities and Incidents on Federal Government Networks.

- セクション 7. 連邦政府のネットワークに生じた脆弱性とインシデントの検知能力を強化せよ

- Sec. 8. Improving the Federal Government’s Investigative and Remediation Capabilities.

- セクション 8. 連邦政府の調査および修復能力を強化せよ

- Sec. 9. National Security Systems.

- セクション 9. 国家安全保証システムについて

- Sec. 10. Definitions.

- セクション 10. 語句定義

米国大統領令は米国連邦政府各機関に対する指示ですが、今後これに応じて策定される各種基準・標準はあらゆる業界に対してグローバルな影響を及ぼすと予想されます。それは日本も例外ではなく、商業ソフトウェアだけではなく OSS も対応を迫られることになります。

大統領令に対する OSS コミュニティの反応

この大統領令に対して、OSS コミュニティも大きな反応を示しています。そのうちの一つが The Linux Foundation ( 以下「LF」と略記 ) で Director, Open Source Supply Chain Security を務める David A. Wheeler 氏が発表したブログ記事「LF のコミュニティはいかにして大統領令で要求されるセキュリティ対策を実現しているか(How LF communities enable security measures required by the US Executive Order on Cybersecurity)」です。大統領令からわずか2日後に発表されたこの記事の中で、Wheeler 氏はこの大統領令を引用しながら、関連する多くの OSS プロジェクトを紹介しています。以下、特に興味深い部分を抜粋します。ここでは大統領令を「EO」と略記しています。EO に続く数字はセクション番号です。

EO 4(b), 4(c) は、商務長官 (Secretary of Commerce) に対してソフトウェアのサプライチェーンセキュリティを評価・強化するための標準、ツール、ベスト・プラクティスの特定と開発を求めている。また EO 4(e)(ix) は、セキュア開発のためのプラクティスに準拠してソフトウェアが開発されていることの証明について触れている。

- OpenSSF の CII Best Practices Badge Project は、OSS の開発者とサプライヤーをセキュリティ対策の観点で評価し、ベストプラクティスの特定を行っている。LF はまた、サプライチェーンに着目したガイドラインとして開発中の SLSA とも協力している。

- 開発者へのセキュリティ教育は重要であり、LF は Secure Software Development Fundamentals として一連の教育コースを開発し、オンライン教育提供プラットフォームの edX に無償で提供している。<https://www.edx.org/professional-certificate/linuxfoundationx-secure-software-development-fundamentals >

- OpenSSF Best Practices Working Group はベストプラクティスの特定と公開 を積極的に行っている。

EO 4(e)(iii) は信頼できるソースコードのサプライチェーンを維持するこにより、ソースコードの整合性を維持することを要求している。

LF には、ソースコードの整合性維持を目指す多くのプロジェクトがある。

- in-toto <https://in-toto.io/ >

サプライチェーンの整合性を確保するためのフレームワーク - TUF (The Update Framework) <https://theupdateframework.io/ >

ソフトウェアの安全なアップデートのためのフレームワーク - Uptane <https://uptane.github.io/ >

TUF の一種、無線による自動車へのソフトウェア配信向け - sigstore <https://sigstore.dev/ >

OSS サプライチェーン改善のため、リリースファイル、コンテナイメージなどのソフトウェアへ暗号化署名を提供する非営利サービス - 署名サポート、出自検証を間単に行うためのツール開発への資金提供

- Git の拡張

- patatt <https://github.com/mricon/patat >

パッチへの簡単な署名方法を提供 - OpenChain <https://www.openchainproject.org/ >

ISO 5230 として標準化された、OSS ライセンス準拠を確実にするための規格

多くのリスクは既知の脆弱性が存在するコンポーネントによりもたらされる。脆弱性は一度のレビューでは全てを発見することはできない。その代わりにどんなコンポーネントが使われているかを明確に可視化しておく必要がある。そのための手法が SBOM であり、SBOM は使われているコンポーネントのリストを再帰的に表す。これは国家のリスクに繋がる政府機関や重要インフラにおいて特に必須となる。

EO 4(e) は、全ての製品について直接、または公開された Web サイトに掲載することで SBOM を購入者に提供し、使用されている OSS の完全性と出自を保証・証明することを求めている。

EO 4(f) は SBOM の最小要素の公表を要求しており、EO 10(j) は SBOM を「ソフトウェアを構成するコンポーネントの詳細とサプライチェーンについての正式な記録」と定義している。これは食品の原材料表示に例えられる。

SPDX は ISO/IEC DIS (Draft International Standard) 5962 として承認プロセスにある、ソフトウェアに含まれるコンポーネントおよびそれらのライセンスなどのメタデータを特定するためのフォーマットである。SPDX 2.2 は、NTIA (National Telecommunications and Information Administration) が定める SBOM の最小要素に関するガイドラインに準拠している。

SPDX がより一層使われるための活動が行われている。

- NTIA プラグフェストでは、10 の異なる SPDX 生成デモが行われた。

- SPDX から SBOM を生成するいくつかのプロジェクトが LF にある。

- LF の複数のプロジェクトが、ビルドの過程でバイナリ SBOM を生成することに取り組んでいる。これには Yocto、Zephyr が含まれる。

- LF は主要なパッケージマネージャに SPDX プラグイン開発のための資金援助を行っている。

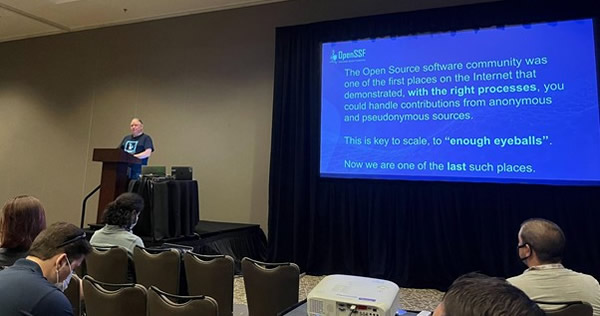

サイバートラストが OpenSSF に加入

サイバーセキュリティに対する大きな動きの中、この度サイバートラストは LF 傘下のプロジェクトである OpenSSF(Open Source Security Foundation) にコーポレートメンバーとして加入しました。上記 Wheeler 氏のブログでも紹介されているように、OpenSSF は OSS のサイバーセキュリティ強化に対して多くの活動を行っています。サイバートラストは従来より、Linux カーネルおよび重要なインフラレイヤへ長期サポートを提供する CIP (Civil Infrastructure Platform) への参加など、多くの活動と貢献を OSS コミュニティに対して行ってきました。OpenSSF ではサイバーセキュリティ強化のための活動をこれまで以上に積極的に行います。OSS コミュニティでの活動成果は産業向け IoT 組込み Linux 「EMLinux」に代表される、OSS を利用した製品へとフィードバックされます。サイバートラストは OSS への貢献を通じて、お客様やエンドユーザーの皆さまに安心・安全・快適な体験を提供してまいります。