2025 年 07 月 07 日

OpenSSF Community Day Japan / North America 2025 が開催されました!

はじめに

サイバートラスト オープンプラットフォーム事業本部 / The Linux Foundation Japan Evangelist の池田宗広です。

2025年6月は OSS 界のイベントラッシュでした。16日・17日にはクラウド、Kubernetes を中心としたカンファレンスである「KubeCon + CloudNativeCon」が日本で初めて開催されました。これに先だって15日には CNCJ ※1主催の「Japan Community Day」が、続く18日には OpenSSF ※2 主催の「OpenSSF Community Day Japan」※3 が開催され、多くの参加者から最新の情報についての発表と、活発な議論が行われました。

翌週の 23日~25日は舞台を米国に移し、OSS 界の中心的カンファレンスである「Open Source Summit North America 2025」※4(以下「OSSNA」と略)が The Linux Foundation ※5 (以下「LF」と略)主催のもとコロラド州デンバーで開催されました。こちらでも米国版の「OpenSSF Community Day North America」が翌26日に開催されました。

このブログでは、日米両極で続けざまに開催された「OpenSSF Community Day」についての参加レポートをお送りいたします。

- ※1

- CNCJ (Cloud Native Community Japan)

- ※2

- OpenSSF (Open Source Security Foundation)

- ※3

- OpenSSF Community Day Japan

- ※4

- OpenSSF Community Day North America 2025

- ※5

- The Linux Foundation

OpenSSF Community Day North America 会場の Colorado Convension Center、の入口にいる青いクマ。

アメリカはクマもデカい。いやいくらなんでもデカすぎだろ。

OpenSSF Community Day とは

OpenSSF Community Day は、OSS のセキュリティに特化して最新状況の共有と議論を行う一日イベントです。LF 傘下のプロジェクトである OpenSSF が主催し、OSSNA などの大きなイベントの co-located イベントとしてその前後どちらかの一日で行われることが多いです。今回日本で開催された OpenSSF Community Day Japan は KubeCon に合わせて、米国の OpenSSF Community Day North America は OSSNA に合わせて開催されました。

このイベントは過去数年で名前が「OpenSSF Day」「Secure OSS Community Day」「OpenSSF Community Day」などとコロコロ変わっていますが、同じ主催者による同じ目的をもったイベントです。

いずれも参加者は60~80名程度と小ぶりですが、テーマを OSS のセキュリティに絞っているため自分と近い領域の開発者・関係者と直に合って議論・提案を行うまたとない機会です。今回筆者は日米両方の OpenSSF Community Day に参加し、普段はネットワーク越しにコミュニケーションしている仲間と大いに議論することができました。

以下、OpenSSF Community Day Japan 2025 と OpenSSF Community Day North America 2025 を特に区別せず、一体として興味深かったところを記したいと思います。

OpenSSF の注力領域・注目 PJ ~ Opening Remark から

Japan、North America ともに、最初のセッションは OpenSSF General Manager である Steve Fernandez からの Opening Remark でした。ここで語られた重要な点は以下でした。

OpenSSF が注力する3つの領域

「OpenSSF ってどんなプロジェクトなの?」と聞かれると、これまで端的に答えることが難しかったというのは正直ありました。OSS のプロジェクトは、例えば Linux Kernel であれば「Linux Kernel を作っているプロジェクト」、Apache であれば「色々作っているけど Web サーバの Apache 開発から始まったプロジェクト」と「名は体を表す」場合が多いのですが、OpenSSF はセキュリティという汎用のテーマを取り扱うプロジェクトであることや、その発足当初から複数の開発プロジェクトを傘下にもついわゆるアンブレラプロジェクトであることが説明を難しくしている要因だと思われます。

今回の OpenSSF Community Day で、Steve は以下の3点を OpenSSF の注力する領域として明確に掲げました。

- 教育(Education)

- 公共的ポリシーへの関与(Influence public policy)

- コミュニティの活性化(Support and enhance community)

今後は「全ての OSS のセキュリティを向上させるためにこの3つを行うプロジェクトだよ!」というと、なるほど、と思ってもらえる気がしています。

注:

Steve のスピーチでは「3. コミュニティの活性化」を「支援(Support)」と「活性化(Enhance)」の2つに分けて4領域としていましたが、ここでは3つにまとめました。

グローバルへの広がり

OpenSSF Community Day はこれまで Open Source Summit が開かれる日米欧の三極で開催されてきましたが、今年2025年はこれらに加えて8月にインドで、11月に韓国でも開催されることがアナウンスされました。

筆者も OpenSSF の日本リージョナルコミュニティである「OpenSSF Japan Chapter」に参画し日本の OSS セキュリティ向上への貢献を目指して活動していますが、セキュリティはどこか一つの国や地域が強化されてもダメで、世界全体でその底上げを図っていく必要があります。OpenSSF Community Day がこれまでになく多くの国で開催されるのも、この考え方に沿ったものだと捉えています。各国・各地域ごとのコミュニティが活性化し、それが世界全体・グローバルな動きにつながっていくとよいですね!

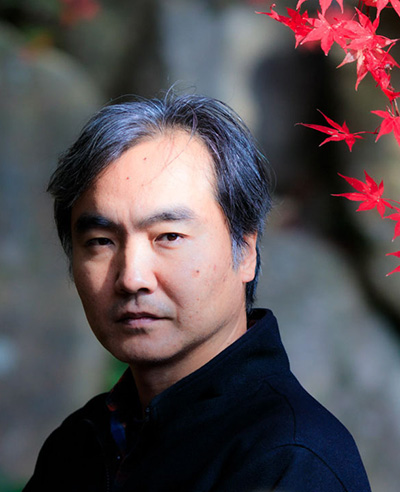

Steve Fernandez, GM, OpenSSF

IPA が目指す「Japan Open Source Hub」

OpenSSF Community Day Japan では、IPA(独立行政法人 情報処理推進機構)の今村さんから「Japan Open Source Hub」と題したキーノートがありました。

今村さんが所属する IPA の DISC(Digital Infrastructure Center)は、ソフトウェア開発の数年先を見越して世の中のインフラを整備することをミッションとしており、そのために必要なドキュメントの整備などを進めているとのこと。

より進歩のスピードを増す現代では、社会もソフトウェアで定義された「SDS : Software Defined Society」になる必要があり、それは「ビルディングブロック」として複数のソフトウェアの組み合わせで構成されるようになるだろうとのこと。ビルディングブロックは社会の基盤を支えることになるため、OSS として開発され共有されることが望ましいという考え方が示されました。

OSS はこのように社会の中で重要な位置づけにある一方で、企業への聞き取り調査によるとまだまだ単に使用しているだけの企業が多く、使用に関してもポリシーや統制のためのルールや組織を持つ企業は少数派に留まっているとのこと。社員への OSS に関する教育も不十分であり、SDS 構想実現のためには越えるべきハードルとなっている現実があります。

IPA は SDS 実現のために、OSS 参画の支援、OSS への正確な理解を促進するための情報提供、教育を行うことで、今後「Japan OSS Hub」としての役割を担っていくと宣言したそうです。

IPA といえば日本のデジタル政策と実際の現場とをつなぐ要となる組織であり、Steve が OpenSSF の注力領域として宣言した「公共的ポリシーへの関与」にも深く関わります。今回 OpenSSF Community Day で今村さんからこのようなお話を聞けたことは、OpenSSF にとっても IPA にとっても、コラボレーションのための重要なマイルストーンになり得たのではないかと考えます。

要注目の「Open Source Project Security Baseline(OSPS Baseline)」とは?

OpenSSF の名物男 Christopher Robinson、通称「CRob」は Open Source Project Security Baseline、略して OSPS Baseline または単に Baseline ※6と呼ばれるプロジェクトを推進しており、その現状について共有するお話がありました。

Baseline は OSS PJ がセキュリティ、規制・法令観点で満たすべき要件の定義を目指しており、要件カタログ、フレームワーク、ツールから構成されるとのこと。OSS PJ の規模・目指すセキュリティレベルに応じて以下のレベルを定義するそうです。

- Level 1 : 最低限満たすレベル

- Level 2 : 2~6人のメンテナを擁する OSS PJ が満たすべきレベル

- Level 3: 高度なセキュリティを備える必要のある OSS PJ が満たすべきレベル

標準・規制への対応は、以下を考慮しているとのこと。

- NIST SSDF、CSF、SP800-161、SP800-53、etc.

- CISA Software Acquisition Guide

- EU Cyber Resilience Act

- OpenSSF Best Practices Badge、Scorecard、Minder、SLSA,、etc.

- などなど

開発者にはセキュリティ対応・準備の観点で、利用者には OSS の選択の観点で活用可能であり、今後も活発に開発を進めていくとのこと。ぜひ読んでフィードバックしてほしいと述べていました。

OSPS Baseline は、ソフトウェアサプライチェーンの起点となる OSS PJ が満たすべきセキュリティ要件について明確に定義しようという野心的なプロジェクトだと思います。CRob が述べているように、自分が関わる OSS PJ という開発者視点でも、利用したい OSS PJ の選択という利用者視点でも、どちらの側からも有用な情報となるものです。今後の展開に要注目だと思います。

S2C2F が SLSA に合流、サプライチェーンセキュリティの向上に期待

OSS のサプライチェーンセキュリティフレームワークというと、代表的なものに S2C2F(Secure Supply Chain Consumption Framework ※7) と SLSA (Supplychain Levels for Software Artifacts ※8) があります。S2C2F は OSS を利用する側を視点とするフレームワーク、SLSA は OSS を開発する側を視点とするフレームワークというすみ分け・説明がされてきましたが、重複する部分も多く「なぜ2つあるのか?」という問いにはすっきりとした回答がない状態だったことは否めません。

この状況をクリアにすべく、OpenSSF Community Day North America にて S2C2F と SLSA の合流・統合が発表されました。

SLSA では適用する工程を「Track」と呼び、現状最新のリリース版 V1.0 ではビルド工程を対象とする「Build Track」のみが定義されています。これに「Dependency Track」を新設し、S2C2F はこの Dependency Track として SLSA に統合されます。

SLSA Dependency Track では、適用の度合い(強度)である「Level」を以下のように整理するとのこと。

- L0: (何もしていない状態)

- L1 : 依存性が完全に把握できていること

- キーとなる仕組み:SBOM

- L2 : 既知の脆弱性が全てトリアージされていること

- キーとなる仕組み: VEX

- L3 : 作成者の分かっているソフトウェアにのみ依存してビルドされていること

- L4 : アップストリーム攻撃に対して前もって対処していること

現在 SLSA は V1.2-rc1 なので、V1.2 で上記統合が正式になされると思われます。

SLSA はこれまでも最もメジャーな OSS サプライチェーンセキュリティフレームワークでしたが、この統合により唯一にして最強のフレームワークとなることが確定しました。知見の集約が進むことで、OSS のサプライチェーンがより一層安全になることが期待できます。

インシデント演習「Table Top Exercise」、日米の違いにも学びあり

OpenSSF Community Day は毎回必ず「Table Top Exercise (TTX)」で締めくくられるのがここ数年のお約束となっています。Table Top Exercise は日本語でいうと「机上演習」です。なにを机上演習するかというと、OSS へのセキュリティ侵害が発生したという想定で、各ステークホルダーに扮したパネラーが取るべき対応を述べることで演習とします。

今回の TTX ではそれぞれの役割を与えられた5名のパネラーと、事態の進展を説明し議論を促すモデレーター、計6名が登壇して演習を行いました。以下がパネラーに与えられる5つの役割です。

- Developer

- OSS「Flutternutter」の開発者。

- TTX は、リリースされた Flutternutter のとあるバージョンにコミット履歴のない難読化コードが発見された、ということを発端として始まります。

- Researcher

- Flutternutter へのセキュリティ侵害疑いを発見、報告したセキュリティリサーチャー。

- CISO

- 架空の企業「LargeCo.」の CISO。

- LargeCo. は Flutternutter を利用してサービスを提供しています。

- OSPO

- LargeCo. の OSPO リーダー。

- Customer

- LargeCo. のサービスを利用している顧客。

各回のパネラーおよびモデレーターは以下でした。(敬称略とさせて頂きます)

OpenSSF Community Day Japan

- Developer: やまねひでき(サイオステクノロジー / Debian)

- Researcher: Arpit Jain(Independent reseacher)

- CISO :Adolfo Garcia Veytia (Carabiner Systems)

- OSPO: 鈴木崇文(サイバートラスト)

- Customer: 今村かずき (IPA)

- Moderator: 池田宗広(サイバートラスト)

OpenSSF Community Day North America

- Developer : Mihai Maruseac (Google)

- Researcher : Seh Larson (Python)

- CISO : Yesenia Yser (Microsoft)

- OSPO : Megan Knight (ARM)

- Customer : John Kjell (ControlPlane)

- Moderator : Christopher "CRob" Robinson (OpenSSF)

Table Top Exercise @ OpenSSF Community Day Japan 2025

Japan の TTX で特に印象に残ったのは、ステークホルダーと連携しながら情報の公開・非公開を選別・決定し、かつ問題を解消するための対策を早期にリリースしなければならない局面の「Day 3」のフェーズでした。この時点ではマスコミの報道も始まっている想定です。パネラーそれぞれがここでどうすべきか考えを述べるのですが、全体としてはかなり混乱に陥っていました。

この時点までにステークホルダーは誰なのか、誰がどういった役割なのかを把握していないと、連携した動きを取ることはできません。OSS を重要なビジネスの基盤として利用している企業でも、その OSS PJ の開発者と普段からコミュニケーションを取っていることはあまりないのではないかと思います。それではいざことが起きた際、このフェーズで大混乱に陥ることが TTX でも明らかになったように思えます。つまり、常々言われていることではありますが、OSS コミュニティへの支援、レピュテーションはビジネス継続のための必須要件である、ということが明らかになった瞬間でした。

North America の回では、各人が役割になりきっていることが Japan の回との差分として大変興味深い点でした。例えば CISO はよく分かってない役員という想定らしく(失礼ながら、これが演技なのか本気なのかは筆者の英語能力のせいで定かではありません笑)「我が社のビジネスで OSS を使っている?初めて聞いたが」などと言ってみたり、Customer は「セキュリティとかどうでもいいから自分のビジネスを走らせたい。早く直して。サイバーなんとか?なにそれ?」と言ってみたり。

客席からの質問も同じ調子のノリノリ具合で、『XX新聞です」「マーケットアナリストのYYです」など勝手に役割を名乗って質問していました。

日本でもこのくらい自由にやると、面白くてしかもためになる時間になると思いました。モデレータまたはパネラーとして次の機会があれば、ぜひチャレンジしてみたいと思います。

最後に: OpenSSF Golden Egg Award 受賞

OpenSSF Community Day Japan にて、筆者のサイバートラスト池田宗広は「OpenSSF Golden Egg Award」※9を受賞しました。

Web ページの説明によると、「OpenSSF Golden Egg Award は、コミュニティへの積極的な関与、エンジニアリングの革新、そして思慮深いリーダーシップを通して、オープンソースプロジェクトのセキュリティ強化・向上に多大な貢献を果たした卓越した個人を表彰するものです」とあります。(原文は英語、日本語訳は筆者によるもの)

サプライズ受賞だったのでその場では碌なスピーチができなかったのですが、一つ言えるとすれば、これは日本の OSS セキュリティを向上させようという志を一つにして OpenSSF Japan Chapter に日頃から積極的に参加して頂いているみなさまに対する賞であり、筆者はそれを代表して受賞した、ということです。OpenSSF Community Day Japan の開催に際し、司会進行、セッション登壇、TTX パネラーなど積極的な参画を行った弊社サイバートラストのメンバーもそこに含まれます。

弊社サイバートラストは OSS の発展およびセキュリティ向上のため、積極的な参画と貢献を引き続き行っていきます。

と、勝手に書いているけど大丈夫だろうかと一抹の不安がよぎりましたが、きっと大丈夫です。なぜなら弊社サイバートラストの社是は「すべてのヒト、モノ、コトに信頼を」だからです。

OpenSSF Golden Egg Award 受賞メダル