BLOG

2025 年 10 月 30 日

【SureHandsOn ACME × FortiGate】FortiGate で実現するサーバー証明書の自動更新

今回は、FortiGate VM※1環境で「SureHandsOn ACME」を活用するための設定 を、Fortinet 社の公式ドキュメントを参考に実施しました。

手順自体はシンプルでしたので、設定の敷居は高くないと思います。

それでは、実際に実施した準備や設定について、ご紹介します。

- ※1

- FortiGate とは、Fortinet 社が提供するさまざまなセキュリティ機能を 1 台に搭載したアプライアンス製品です。それを仮想アプライアンスとして提供されているのが FortiGate VM です。

事前準備

事前準備として、 FortiGate VM 環境の構築※2、「SureHandsOn」での自動申請設定を実施しました。

また、FortiGate には ACME の機能※3 が備わっているため、 ACME クライアントは利用しません。

- ※2

- FortiGate v7.6.3 で検証しました。

- ※3

- 「SureHandsOn ACME」との連携に必要な「外部アカウントバインディング」機能は、FortiGate v7.6.3 で追加されました。

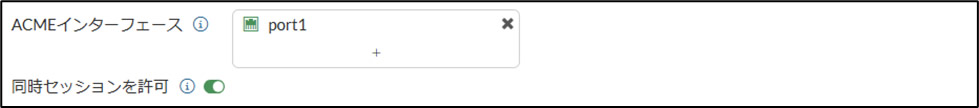

ACME インターフェースの設定

当社 ACME サーバーとの通信に使用するポートを選択します。管理者設定欄の「ACME インターフェース」項目から選択できます。

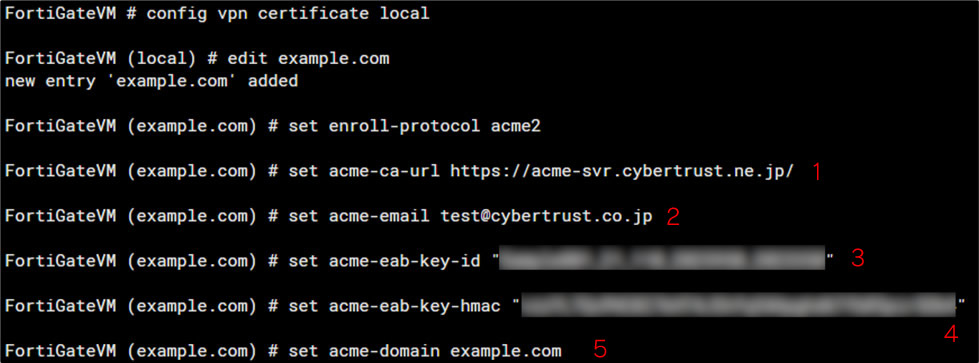

ACME の設定および申請

証明書の新規申請に向けて、ACME の設定を進めます。GUI では設定できないため、CLI で設定していきます。

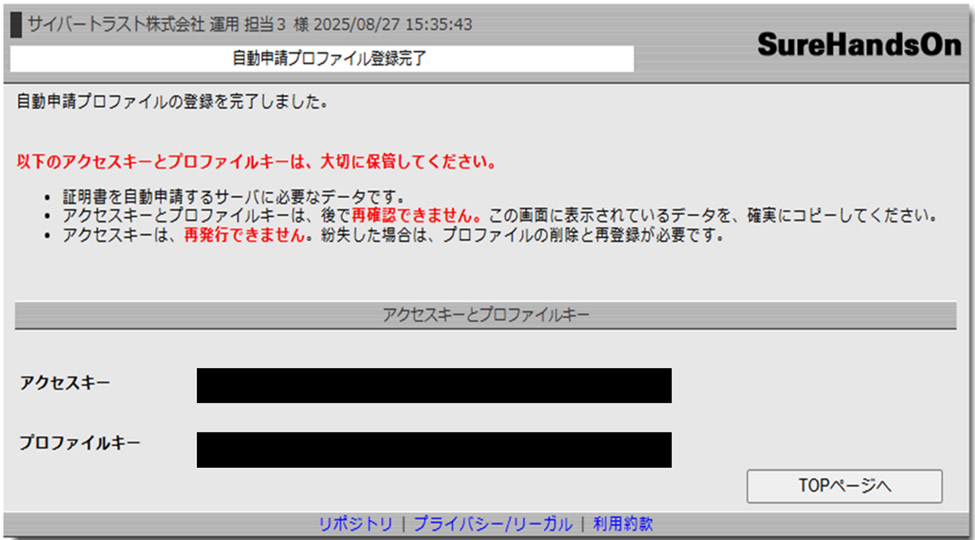

下記の情報を登録していきます。登録が完了すると、そのまま新規申請が実施されます。

- 当社 ACME サーバー URL

- 有効なメールアドレス

- プロファイルキー

- アクセスキー

- ドメイン or FQDN

- しきい値※4(設定しない場合は、デフォルトで 30 が登録されます)

- ※4

- しきい値とは、証明書の残り有効期間が一定日数になったときに、更新申請を実施する値です。

例)しきい値を 60 日で設定した場合は、証明書の有効期間が残り 60 日になると自動で更新申請が実施されます。

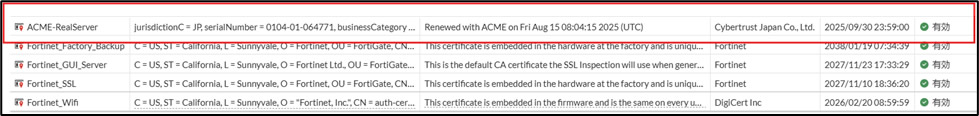

証明書の確認

証明書の取得に成功すると、下記画像のように追加されました。更新が実施された日付や証明書の満了日などを確認可能です。

ロードバランサーに証明書を設定

最後に、ロードバランサー の役割を担っている VirtualServer に取得した証明書を設定します。証明書の更新が実施されると、 VirtualServer に設定した証明書も更新されます。

以上で、「FortiGate VM」環境への「SureHandsOn ACME」適用の手順は終了です。

あくまでも、設定手順の一例です。ご利用環境や運用状況に応じて設定してください。

その他、「BIG-IP」や「A10 Thunder」などのアプライアンス製品の検証も進めています。

- 【SureHandsOn ACME × BIG-IP KOJOT-ACME】KOJOT-ACME で実現するサーバー証明書の自動更新

- 【SureHandsOn ACME × A10 vThunder】A10 vThunder で実現するサーバー証明書の自動更新

「FortiGate」環境に限らず、証明書の管理を行っており証明書の有効期間短縮に備えたい、という方は、ぜひ当社にお問い合わせください。