2025 年 10 月 15 日

Qilin ランサムウェア:第三世代RaaSの脅威と防御の最前線

~ 世界で猛威を振るう「Qilin(キリン)」、組織が取るべき対策とは ~

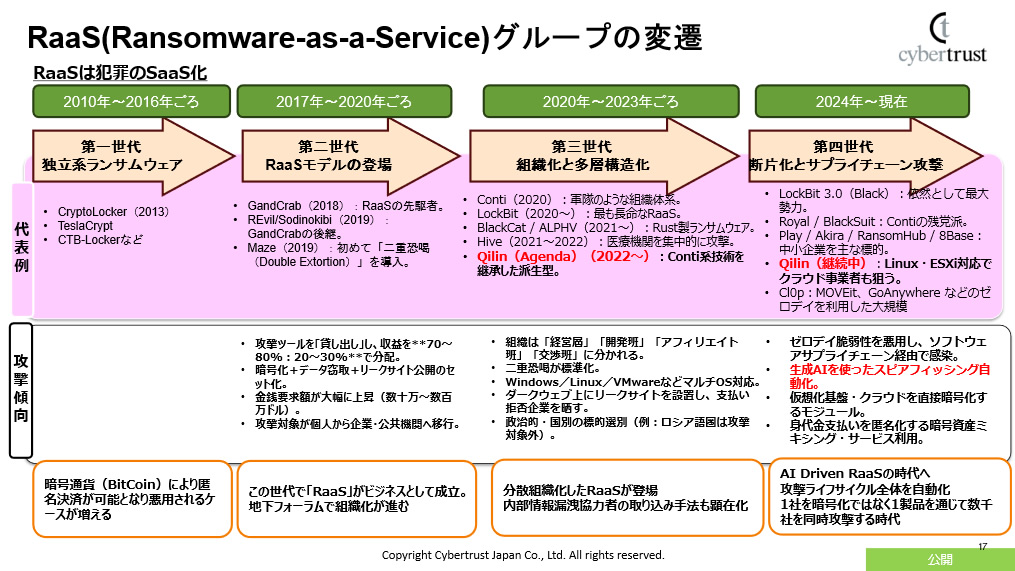

近年、世界中の企業や公共機関を脅かすサイバー攻撃の中で注目されているのが、Qilin(キリン)と呼ばれるランサムウェアグループです。 彼らは 2019〜2022 年に猛威を振るった Conti や REvil/Sodinokibi といった旧世代のランサムウェアから手法を受け継ぎつつ進化し、いまや「第三世代 Ransomware-as-a-Service(RaaS)」の代表格とされています。本記事では、Qilin の特徴や攻撃の流れ、そして組織が取るべき防御策について解説します。

RaaS(Ransomware-as-a-Service)とは何か?

RaaS は 2010 年代半ばから登場し、犯罪組織向けの SaaS として地下組織で運営されているものの総称です。犯罪組織の構造により世代分けされています。Qilin は 2022 年ごろから台頭しており、政治的・国別法的選別を明確にしている政治色が強い犯罪グループであるのが特徴です。現在は、第四世代に入りキルチェーンのレイヤー毎に異なるプレイヤーが活動し国境を越えて高度に連携する傾向が見られると報告が警察庁からも出ています。

サイバー攻撃の手法(キルチェーン)

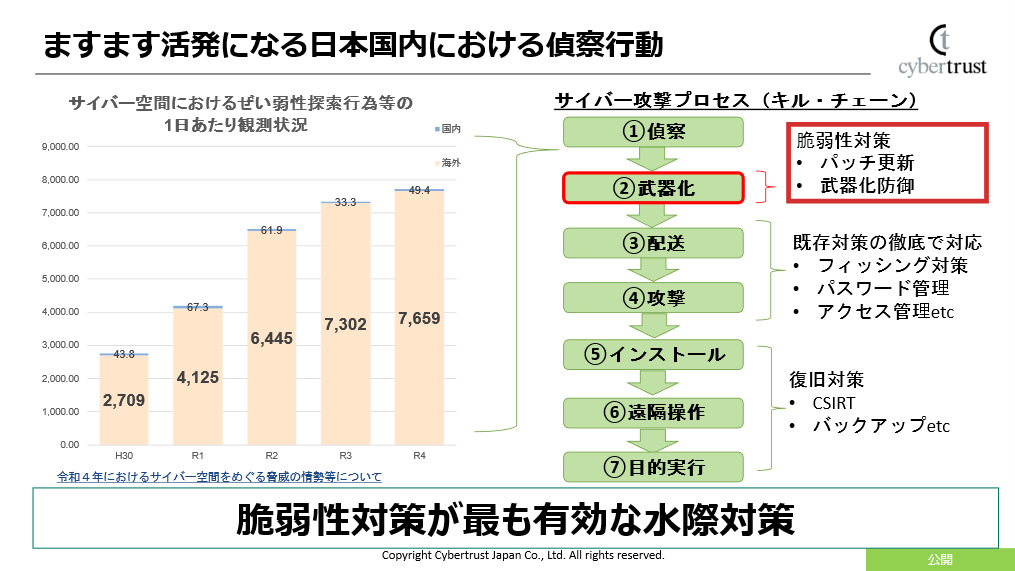

サイバー攻撃を成功させるには下述のキルチェーンが揃う必要があります。それゆえ多層防御が有効であることを確認しています。

RaaS グループの特徴として上記①~⑦までは専門組織で分担化し早期に攻撃キルチェーンの構築をする傾向が考えられます。それゆえ今まで以上に高い頻度で脆弱性検査・対応する事でシステムの武器化を防ぐことが攻撃回避の最高の水際対策となります。

Qilin とは何者か?

Qilin は、ランサムウェアを「サービス」として提供する RaaS 型の犯罪組織です。2025 年に入り世界各国で被害が増え、同集団による被害は世界で 800 件を超えるとされており、日本企業も標的となっています。

彼ら自身は攻撃対象に直接侵入することは少なく、フィッシングや脆弱性を突いた初期侵入はアフィリエイト(下請け攻撃者)に委託し、暗号化ツールやインフラを提供して収益を分け合うビジネスモデルを採用しています。このように攻撃プロセスが分業・組織化されているため、防御側は多層的な対策を講じなければなりません。

攻撃の流れ(Kill Chain)

Qilin の攻撃は前述キルチェーンプロセスを経て進行します。

- 偵察・武器化可能な脆弱性情報の入手

- 初期侵入

フィッシングメールによるマルウェア感染

未更新の VPN 機器、RDP、Web アプリなどの脆弱性悪用 - 横展開と権限昇格

侵入後、認証情報を窃取し社内ネットワークに拡散

ツール例:Cobalt Strike、Mimikatz - データ窃取と暗号化(二重恐喝)

重要データを外部へ持ち出したうえでシステムを暗号化

支払いがない場合はリークサイトで公開を示唆し脅迫 - 金銭要求

復号キーと引き換えに仮想通貨(主にビットコイン)で支払いを要求

4 の二重恐喝(Double Extortion)は、データの暗号化のみならず、データを窃取した上で、「身代金を支払わなければデータを公開する」などと脅迫する手口で、この戦術により、被害企業は事業停止と情報漏えいという二重のリスクにさらされます。

被害にあうと、以下のように業務継続に関わる深刻な影響があり、特に医療機関や製造業、公共インフラなど、業務停止が人命や社会活動に直結する分野が狙われやすい傾向があります。

- 業務停止:ファイルやシステムが暗号化され使用不可に

- 機密情報の漏えい・公開による法的リスクや信用失墜

- 高額な身代金の要求(仮想通貨による支払い)

Qilin と対策について

防御と対策のポイント

Qilin を含む RaaS 型攻撃に立ち向かうためには、以下の多層防御が不可欠で、特に日々の脆弱性対策とフィッシング対策は、「ターゲットにされない環境づくり」に直結します。

- 脆弱性管理の徹底

OS・ソフトウェアのパッチを迅速に適用

古い機器や不要サービスの停止 - リモートアクセスの強化

多要素認証(MFA)の導入

強力なパスワードポリシーとリモートデスクトップの制限 - バックアップの確保

定期的なオフラインバックアップで復旧可能性を確保 - 侵入検知と監視

EDR や SIEM によるリアルタイム監視と異常検出 - 従業員教育

フィッシングメールを見抜く訓練とセキュリティ意識向上

まとめ:次世代 RaaS との闘いは運用力が鍵

Qilin は、LockBit や BlackCat と並ぶ現代 RaaS の主要勢力であり、従来の防御をすり抜ける巧妙な攻撃を展開します。

しかし、適切なパッチ管理・多要素認証・従業員教育・オフラインバックアップを組み合わせた多層防御によって被害リスクは大きく軽減できます。

サイバー脅威は止まることなく進化を続けています。

経営層とセキュリティ担当者が一体となって、継続的な多層防御の運用と改善を行うことこそが最も有効な対策といえるでしょう。