2025 年 11 月 06 日

Red Hat 社を襲った攻撃

~2025 年 9-10 月の脅威動向と代表的な攻撃(前編)~

2025 年 9-10 月の脅威動向を見るために、記事末尾で 9-10 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 9-10 月に発生した中でも、以下の二点を前編・後編にわけて解説します。

- Red Hat 社を襲った攻撃

- アサヒ GHD を攻撃した Qilin ランサムウェアグループの一般的な TTP

1. Red Hat 社を襲った攻撃

2025/10/2 に Red Hat 社が、同社のインスタンスが侵害に遭い、GitLab レポジトリのデータ 570GB が漏洩したことを認めました。

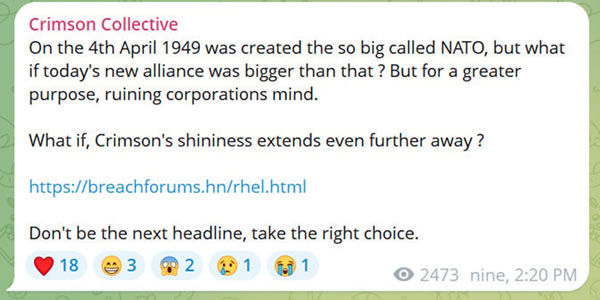

Crimson Collective と名乗る攻撃者が攻撃を認めましたが、その後、別のサイバー犯罪グループである ShinyHunters が脅迫に加わっており、話がややこしくなっています。

以下では、Red Hat 社を襲った攻撃についてまとめます。

1-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | Crimson Collective (後に ShinyHunters も脅迫に加担) |

| When(いつ) | テレグラムに公開されたのは 2025/09/24 のため、それ以前に攻撃が行われていたものと考えられる |

| Where(どこで) | Red Hat 社のサービス「Red Hat Consulting」で使用する GitLab レポジトリ |

| What(何を) | 約 28,000 の社内リポジトリから約 570GB の機密データを窃取したと主張している。このデータには、同社の顧客インフラの詳細やアクセストークンが含まれていた模様 |

| Why(なぜ) | 金銭目的と思われる |

| How(どのように) | 今回の侵入方法は判明していないが、同攻撃者は、過去には漏洩した認証情報を使用して AWS を攻撃していた模様 |

| 回避策 | N/A |

1-2. Who(誰が)

今回の攻撃自体は「Crimson Collective」を名乗る攻撃者が実行しており、後に ShinyHunters もインフラを提供することで脅迫に加わっています。

1. Crimson Collective

Crimson Collective は、2025 年 9 月下旬から活動が観測されている、比較的新しい脅威グループになります。主に AWS(Amazon Web Services)等のクラウド環境からのデータ窃取に重点を置いています。

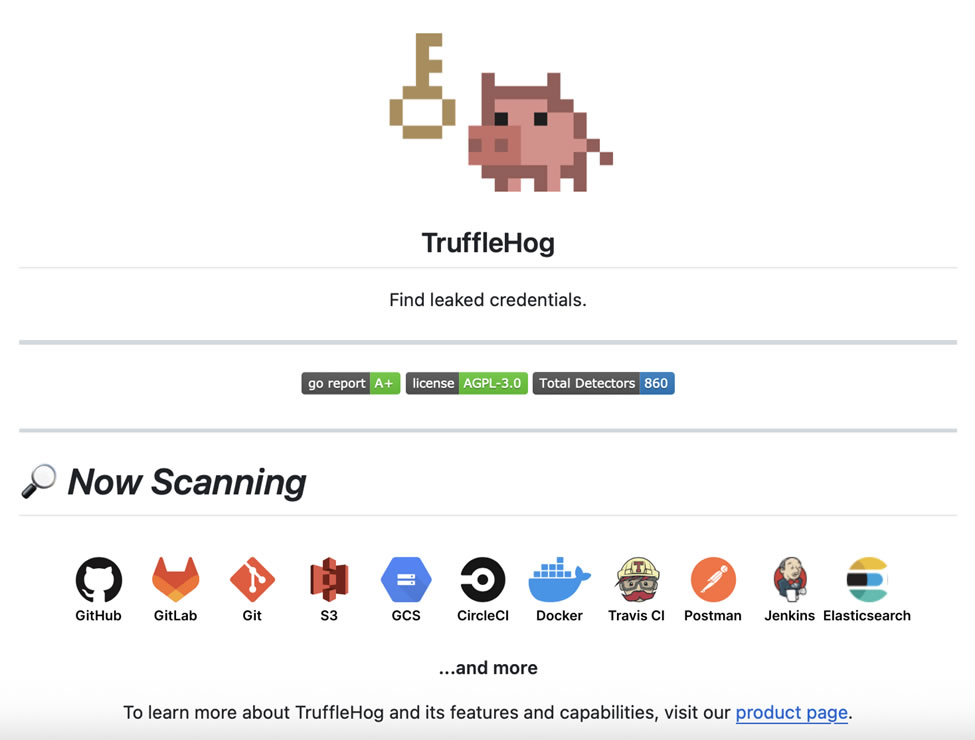

彼らの攻撃手法は、TruffleHog などのオープンソースツールを使用して漏洩した AWS 認証情報を見つけ出し、S3 バケットを用いてデータを窃取するという形です。(詳しい情報は「How」の節で取り上げています)

また、BleepingComputerによると、同グループはNintendo の Topic ページを攻撃・改竄した事でも知られています。

2. ShinyHunters (Scattered LAPSUS$ Hunters)

Shiny Hunters は、2020 年から活動が観測されている、金銭的利益を目的とするサイバー犯罪グループです。近年は活動が活発化しており、本ブログの前回の記事でも取り上げています。

また、近年は「Scatterd Spider」「LAPSUS$」「ShinyHunters」は同一だと主張しており、自らを「Scattered LAPSUS$ Hunters」と名乗っています。

1-3. When(いつ)

以下、判明している時系列になります。

| 日時 | 内容 |

|---|---|

| 2025/9 下旬 | 「Crimson Collective」が Red Hat 社の GitLab インスタンスを侵害。28,000 の内部開発リポジトリで約 570GB の圧縮データを盗んだ模様です。 |

| 2025/9 下旬 | Red Hat 社に対して脅迫を行おうとしていましたが、セキュリティチームに脆弱性レポートを提出するよう指示するテンプレートの返信が来ただけで、脅迫に対する応答がなかったとの事です(Crimson Collective の主張)。 |

| 2025/9/24 | 「Crimson Collective」が、盗み出した GitLab リポジトリのリストと、2020 年から 2025 年までの CER(カスタマー・エンゲージメント・レポート)のリストを Telegram で公開しました。 |

| 2025/10/2 | Red Hat 社が「Security update: Incident related to Red Hat Consulting GitLab instance」というブログで状況を公開しました。これにより、同社の GitLab が被害にあったこと、該当リポジトリには Red Hat Consullting の情報が入っていたことが公になりました。 |

| 2025/10/5 | 「Crimson Collective」が「Scattered Lapsus$ Hunters」と提携を行いました。これにより、「Crimson Collective」は ShinyHunters によるデータリークサイトを利用して、Red Hat に対する恐喝を継続しました。下記はそのアナウンス(BleepingComputer より引用)です。

(画像は BleepingComputer:Red Hat data breach escalates as ShinyHunters joins extortionより引用) |

1-4. Where(どこで)

Red Hat Consulting で使用される GitLab インスタンスが被害にあった模様です。

1-5. What(何を)

Red Hat Consulting の顧客情報が漏洩した模様です。今回は社内コラボレーションに使用される GitLab インスタンスへの不正アクセスが検出されており、侵害された GitLab インスタンスには

- プロジェクトの仕様

- サンプルコード

- コンサルティングサービスに関する内部文書

- 連絡先情報

など、コンサルティングエンゲージメントに関するデータが保存されていました。

BleepingComputer によると、最初の Telegram による CER(カスタマー・エンゲージメント・レポート)公開で下記のような顧客の名前が挙っていた模様です。

- バンク・オブ・アメリカ

- T-Mobile

- AT&T

- フィデリティ

- Kaiser

- Mayo Clinic

- ウォルマート

- コストコ

- 海軍の海軍水上戦センター

- 連邦航空局

- アメリカ合衆国下院

1-6. Why(なぜ)

金銭目的と考えられます。

1-7. How(どのように)

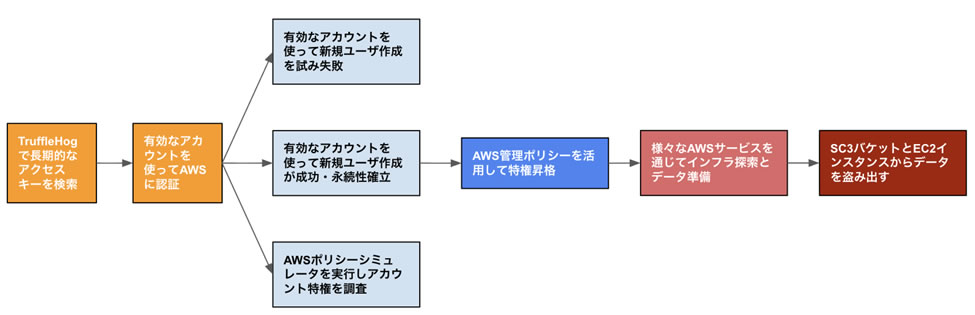

現時点では Red Hat 社のインスタンスがどのように攻撃されたかの詳細な情報は入っていません。そのため、下記では「Crimson Collective」が過去に別のインシデントで行った、AWS に対する攻撃について取り上げます。下記では Rapid7 社の「Crimson Collective: A New Threat Group Observed Operating in the Cloud」の記事をベースに TTP(戦術・技術・手順)をまとめています。

過去の AWS インスタンスへの攻撃の際の TTP (Rapid7 社のブログより )

Rapid7 社は過去の Crimson Collective による AWS インスタンスへの攻撃の調査結果を「Crimson Collective: A New Threat Group Observed Operating in the Cloud」として公開しています。

過去の AWS に対する攻撃は下記のような順序で行われていた模様です。

( 画像は TruffleHog:https://github.com/trufflesecurity/trufflehogを翻訳し引用 )

1. 初期アクセス(Initial Access)・永続化(Persistence)

-

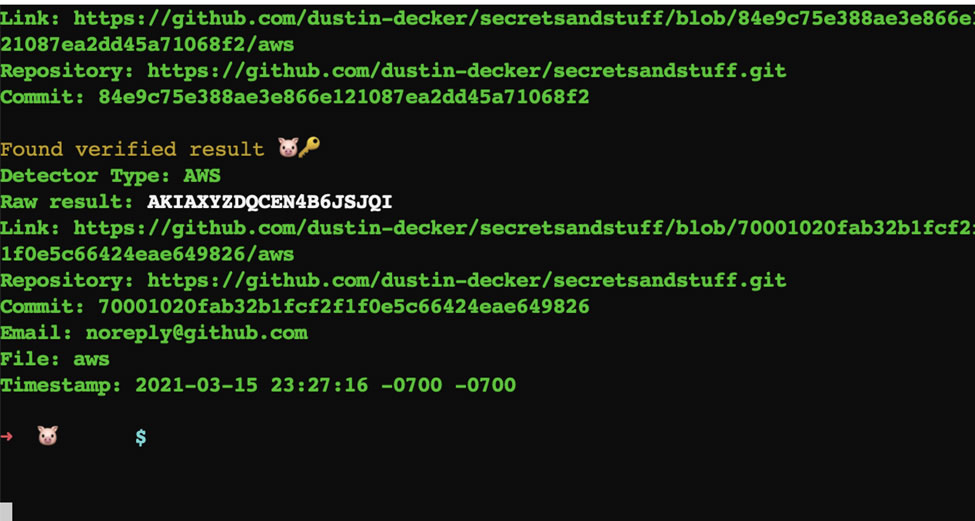

Crimson Collective は「TruffleHog」という OSS ツールを用いてリークされた AWS の資格情報を探します。

今のところ、グループがどこで TruffleHog を実行して資格情報を検索したかは不明ですが、侵害されたユーザの AWS CloudTrail ログには、最初のステップとしてユーザーエージェント「TruffleHog」が使用されていた事が確認されています。TruffleHog

( 画像は TruffleHog:https://github.com/trufflesecurity/trufflehogより引用 )

TruffleHog は Git や Chat, Wiki, Log, API テストプラットフォーム , オブジェクトストア , ファイルシステムなど、さまざまな場所で「クレデンシャル(API キーやサービスアカウントの鍵ファイルなど機密情報)が混入していないか」を検査する OSS ツールになります。

800 以上の Secret を分類し、それらがどの種類のクレデンシャルかを推察してくれます。

( 画像はTruffleHog: https://github.com/trufflesecurity/trufflehogより引用 )

このソフト自体は悪意のあるものではなく、便利なツールで「Enterprise 版」も用意されています。

- TruffleHog の使用に続いて、新しいユーザを作成して永続性を確立するために、API コール「CreateUser」「CreateLoginProfile」を用いて新規ユーザー・パスワードが作成されていました。新しいユーザーを作成するのに十分な特権を持たないアカウントは無視されていました。

- 更に「CreateAccessKey」API コールにより、新しいアクセスキーが作成されていました。

- 攻撃者は「SimulatePrincipalPolicy」API コールを実行して、IAM アカウントに添付されたポリシーがきちんと機能するかをシミュレートしテストしていました。

2. 特権のエスカレーション(Priviledge Escalation) と発見(Discovery)

新しいユーザーの作成に成功した場合には、「AttachUserPolicy」AP コールを介して権限を昇格させ、新しく作成されたアカウントに arn:aws:iam::aws:policy/AdministratorAccess ポリシーを添付していました。AdministratorAccess は、AWS サービスとリソースへのフルアクセスを許可する AWS 管理ポリシーです。

新しく作成されたアカウントに AdministratorAccess ポリシーが添付されたことで、攻撃者は発見(Discovery)ステージに移行しました。

CloudTrail ログの分析によると、攻撃者は EC2 インスタンスとセキュリティグループ , EBS ボリュームとスナップショット , VPC, ネットワークのルーティングテーブル , データベース , アカウントのコストと使用状況 , アラーム , アカウントに関する情報 , IAM の役割に関する情報等を収集している事が観察されました。

また、Amazon SES と SMS のサービスクォータの範囲のどちらも悪用されていました。これにより、侵害された AWS アカウントから悪意のあるメールや SMS メッセージが送信される可能性があります。

Rapid7 によると、攻撃者は発見(Discovery)フェーズで以下の API コールを使用していた模様です。

Identity and access management:

- ListRoles

- ListIdentities

- ListAccountAliases

- GetUser

- GetAccount

EC2 (Elastic Compute Cloud):

- DescribeHosts

- DescribeInstanceTypes

- DescribeInstanceStatus

- DescribeLaunchTemplates

- DescribeTags

EBS (Elastic Block Store):

- DescribeSnapshots

- DescribeVulumes

- DescribeVulumeStatus

S3 (Simple Storage Service):

- ListBuckets

- GetBucketLocation

Network level information:

- DescribeRouteTables

- DescribeLoadBalancers

- DescribeVpcs

- DescribeSubnets

- DescribeRouteTables

- DescribeInternetGateways

- DescribeSecurityGroups

- DescribeAvailabilityZones

- GetHostedZoneCount

- ListDomains

RDS (Relational Database Service):

- DescribeDBInstances

- DescribeDBSnapshots

- DescribeDBSubnetGroups

- DescribeDBEngineVersions

- DescribeValidDBInstanceModifications

- DescribeDBClusters

- DescribeGlobalClusters

- DescribeTenantDatabases

- DescribeDBRecommendations

- DescribePendingMaintenanceActions

- DescribeDBProxies

- DescribeExportTasks

- DescribeBlueGreenDeployments

- DescribeOrderableDBInstanceOptions

Monitoring and alerts:

- DescribeAlarms

- DescribeAlarmsForMetric

- DescribeEventAggregates

- ListNotificationEvents

- DescribeEvents

- GetCostAndUsage

- GetCostForecast

Messaging:

- GetSMSAttributes

- GetSendQuota

Application discovery:

- ListApplications

3. データ収集(Data Collection)と窃盗(Exfiltration)

このフェーズでは、攻撃者はインフラに関して収集した情報を使用し、RDS を対象としてデータを収集しました。まず「ModifyDBInstance」API コールを使用して、DB のパスワードを変更していました。

更に攻撃者は、DB のスナップショットを S3 バケットにエクスポートし、窃盗(Exfiltration)を行っていました。

IoC ( Rapid7 社のブログより )

IP アドレスなどの IoC は RAPID7:Crimson Collective: A New Threat Group Observed Operating in the Cloudに載っていますので、ご確認ください。

1-8. 参考情報

- Red Hat:Security update: Incident related to Red Hat Consulting GitLab instance

- RAPID7:Crimson Collective: A New Threat Group Observed Operating in the Cloud

- サイバートラスト :Salesforce CRM を狙った Vishing 攻撃

- TruffleHog:https://github.com/trufflesecurity/trufflehog

- BleepingComputer:Red Hat confirms security incident after hackers breach GitLab instance

- BleepingComputer:Red Hat data breach escalates as ShinyHunters joins extortion

- X.com:https://x.com/pirat_nation/status/1970821013559538141

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅