2023 年 09 月 07 日

2023 年 7 〜 8 月の脅威動向と代表的な攻撃(前編)

~ Barracuda Email GW の脆弱性を利用した攻撃 ~

2023 年 7~8 月の脅威動向を見るために、後編の記事末尾で 7~8 月の代表的なインシデント・攻撃等を羅列します。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 7~8 月に発生した中でも

- Barracuda Email GW の脆弱性を利用した攻撃

- Office のゼロデイ脆弱性(CVE-2023-36884)を利用した攻撃

を見てみたいと思います。

後編 ~ Office のゼロデイ脆弱性(CVE-2023-36884)を利用した攻撃 ~ はこちら

1. Barracuda Email GW の脆弱性を利用した攻撃

Brracuda 社は 2023/05/19 に、同社の Email GW アプライアンスに重大な脆弱性 (CVE-2023-2868) があったことを公開しました。

Barracuda 社から調査を依頼された Mandiant 社のレポート(公開情報)によると、こちらの脆弱性は公開される前の 2022 年 10 月 10 日から UNC4841(中国と関係があると考えられる驚異アクター)によって使用されており、世界中の様々な地域・業界にまたがったスパイ活動の初期侵入経路として使用されていたようです。

以下、本脆弱性を利用した攻撃の情報を簡単にまとめてみます。

1-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | 中国が背後に居る脅威アクター(UNC4841)と思われる |

| When(いつ) | 2022 年 10 月 10 日から悪用されていた模様。2023 年 05 月 19 日に Barracuda 社が脆弱性を公開し、Mandiant 社に調査を依頼。 |

| Where(どこで) | N/A |

| What(何を) | 被害組織の 1/3 が政府系となっているため、スパイ活動と思われる |

| How(どのように) | Barracuda ESG アプライアンスの amavis にある脆弱性 (CVE-2023-2868) を悪用した侵入とバックドア作成 |

| 回避策 | yara ルールが公開されている。また Barracuda 社から修正用のパッチが公開されている。侵害されたアプライアンスは新しいアプライアンスに交換できる。 |

1-2. Who(誰が)

Mandiant の調査によると、中国が背後に居る脅威アクター(UNC4841)と思われます。

Mandiant の調査によると、UNC4841 は世界中のさまざまな地域および業界にまたがるスパイ活動の初期侵入経路として Barracuda ESG アプライアンスのサブセットをターゲットにしています。Mandiant は、中華人民共和国を支援するこの広範な攻撃キャンペーン活動の背後にいるのは UNC4841 であると、高い確信を持って評価しています。

1-3. When(いつ)

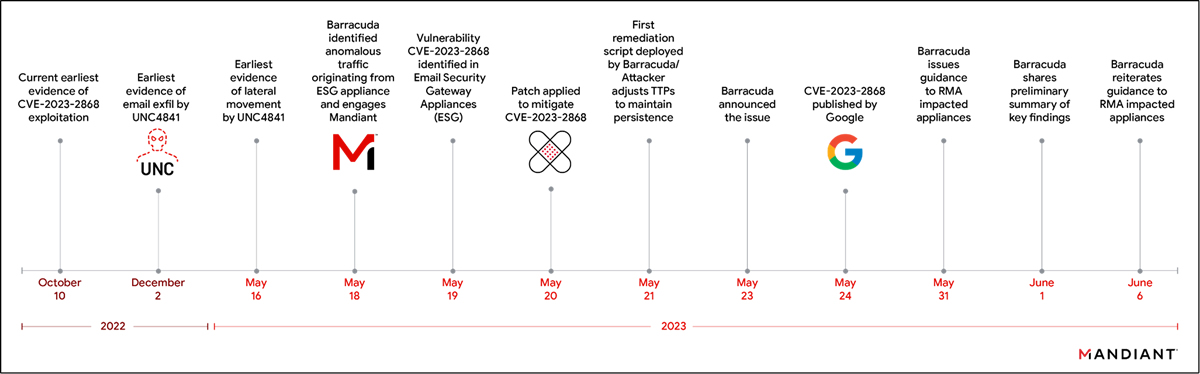

以下、Mandiant 社による調査結果と、Barracuda 社による発表からの情報を時系列に転記してまとめている。

(画像は Mandiant 社の報告 より引用)

| 2022/10/10 | UNC4841 とされる脅威アクターが、Barracuda ESG アプライアンスの脆弱性(.tar ファイルの検証漏れ)を悪用するため、特別に細工された .tar 拡張子が付いたメールを被害者組織に送信。 |

|---|---|

| 2022 年中 | UNC4841 が特定の標的に対して ESG アプライアンスへのアクセスを活用して侵害を行い、水平展開して被害組織のネットワークに侵入したり、他の被害組織のアプライアンスにメールを送信するなどの活動を行っていた(Mandiant/Barracuda の後の調査により判明) |

| 2023/05/18 | Barracuda 社が、Barracuda ESG アプライアンスからの異常なトラフィックによる警告を受けとる。同時に Mandiant 社に調査を依頼 |

| 2023/05/19 | Barracuda 社による脆弱性 (CVE-2023-2868) の特定。 |

| 2023/05/20 | Barracudas 社が CVE-2023-2868 のパッチをリリース。 |

| 2023/05/21 | Barracuda 社により、影響を受けたアプライアンスに対してインシデントの封じ込め・不正アクセスに対抗するためのスクリプトが導入される。同時に顧客に対して「侵害を受けたアプライアンス」をどうすれば良いかのアクションが通知される。 |

| 2023/05/22-2023/05/24 | Barracuda によるパッチリリースを受け、UNC4841 が侵入と存在確立のためのマルウェアを変更。少なくとも 16 箇所の国に高頻度の攻撃を行った。 |

| 2023/06/06 | Barracuda により、顧客に「侵害を受けたアプライアンスの即時切り離しと交換を推奨」するガイドラインが再度通知される。 |

| 2023/08/23 | FBI により「今回の CVE に関して Barracuda 社からリリースされたパッチは効果が無かった為、影響を受けるすべての ESG 機器を直ちに隔離して交換し、提供された侵害の兆候のリストへの接続をすべてのネットワークでスキャンすることを強く推奨する」との勧告が出される。 |

1-4. Where(どこで)

被害は明らかにされていないが、CISA は CISA KEV(Known Exploit Vulnerability Catalog) に既に登録されており、政府関係組織に緊急の対応が求められている。

また、2023/08/04 の 内閣サイバーセキュリティセンター(NISC)のメールデータ漏洩 、並びに 気象庁での不正通信発生 は本脆弱性を利用した UNC4841 による攻撃を受けてではないかと推測されている。

1-5. What(何を)

Barracuda ESG アプライアンスの脆弱性 (CVE-2023-2868)

CVE-2023-2868

- Barracuda Email Security Gateway(ESG) 5.1.3.001-9.2.0.006

- CVSS Base Score: 9.4 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:L

- Brracuda ESG 製品にリモートコマンドインジェクションの脆弱性が見つかりました。製品内の amavis で使用される以下のコードが問題となり脆弱性につながっています

qx{$tarexec -O -xf $tempdir/parts/$part '$f'};この脆弱性は、上述の部分での .tar ファイルの処理を行う前の入力値検証が不完全であったため、きちんとサニタイズ出来ないことにより発生します。結果として、攻撃者はリモートから特別なフォーマットにより Perl の qx オペレータを介してシステムコマンドを実行させることができる可能性があります。

影響を受ける製品を使用している場合の推奨事項としては下記となります。

- ESG アプライアンスが Barracuda からアップデート、定義、セキュリティ パッチを受信して適用していることを確認する。

- ESG アプライアンスと接続している以下の認証情報を変更する。

- 接続されている任意の LDAP/AD

- バラクーダクラウドコントロール

- FTP サーバー

- SMB

- プライベート TLS 証明書

- ネットワーク ログを確認して、IOC および不明な IP が無いかを確認する。

- ESG アプライアンスが侵害されていた場合には使用を中止し、Barracuda サポートに問い合わせて、新しい ESG 仮想アプライアンスまたはハードウェア アプライアンスと交換する。

ただし、8/23 に FBI から「パッチを当てても効果がない」等の情報も上がっており、FBI は「影響を受ける製品を直ぐに切り離して交換すること」( 参考 PDF) を推奨しています。

1-6. Why(なぜ)

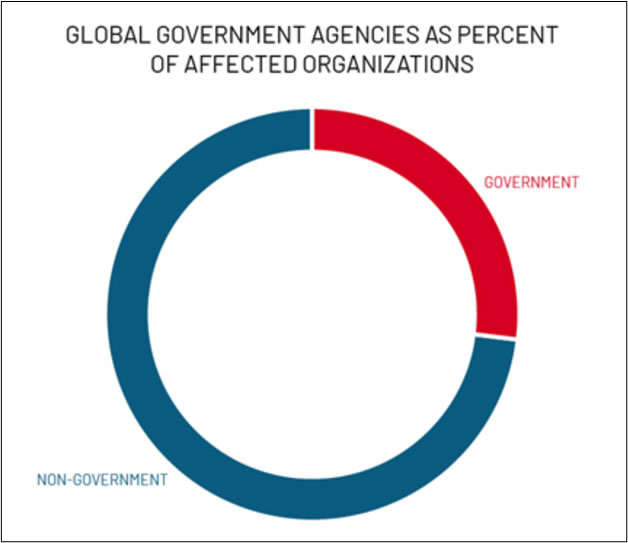

Mandiant 社の報告によると、標的となった組織は官民問わずに世界中に広がっています。

(画像は Mandiant 社の報告 より引用)

標的となった組織の内訳(上図)を見ると政府がほぼ 1/3 になっていることから、このキャンペーンの動機がスパイ活動だった可能性が高いと思われます。Mandiant は、UNC4841 が中華人民共和国を支援するスパイ活動を行ったと高い確信を持って評価しています。

1-7. How(どのように)

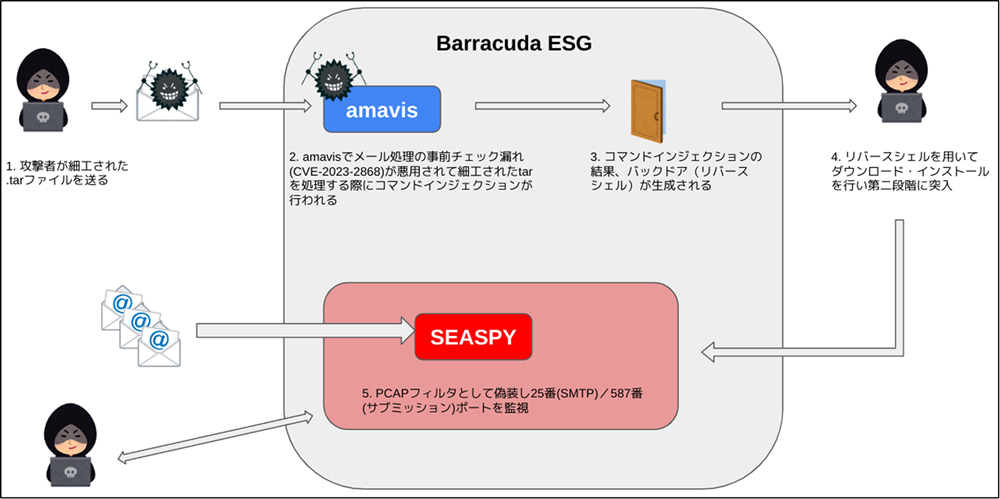

全体の流れと概略図はこちらになります。

- 攻撃者が細工された .tar ファイルを標的の Barracuda ESG を使用している組織に送ります。

- Barracuda ESG 内の amavis( 今回の CVE-2023-2868 が存在するコンポーネント ) が脆弱性のために事前チェックが不完全なため、細工された tar ファイルを展開する際にコマンドインジェクションが行われコマンドが実行されます。

- コマンドインジェクションの結果、バックドアとしてリバースシェルが生成されます。

- リバースシェルを用いて攻撃者は以下で説明するマルウェアを wget を用いてダウンロード・インストールします。

- SEASPY(PCAP フィルタとして偽装)を通じてメールのトラフィック (TCP Port 25, Port 587) を監視します。

マルウェア(バックドア)分析

今回の脆弱性を利用して展開される3種類のマルウェアが特定されています。

SALTWATER

SALTWATER は、Barracuda SMTP デーモン (bsmtpd) 用のトロイの木馬化されたモジュールでバックドア機能を含んでいます。SALTWATER は任意のファイルのアップロードやダウンロード、コマンドの実行、プロキシおよびトンネリングを行う機能が含まれています。

侵入された ESG アプライアンスの /home/product/code/firmware/current/lib/smtp/modules に存在します。

バックドアは、send、recv、close のシステムコールフックを使用して実装されており、バイナリ内で "Channel" として呼び出されている 5 つのコンポーネントで構成されています。さらにこれらのコンポーネントは、バックドア機能とプロキシ機能も提供しています。 以下が 5 つのチャネルになります。

- DownloadChannel

- UploadChannel

- ProxyChannel

- ShellChannel

- TunnelArgs

SALTWATER に関するメタデータは以下になります。

| NAME | SHA256 |

|---|---|

| mod_udp.so | 1c6cad0ed66cf8fd438974e1eac0bc6dd9119f84892930cb71cb56a5e985f0a4 |

| MD5 | File Type | Size(Bytes) |

|---|---|---|

| 827d507aa3bde0ef903ca5dec60cdec8 | ELF x86 | 1,879,643 |

SEASPY

SEASPY は、正規の Barracuda Networks サービスを装い、PCAP フィルターとして自身を確立してポート 25 (SMTP) 上のトラフィックを監視する x64 ELF の永続性バックドアです。 SEASPY には、「Magic Packet」によって起動されるバックドア機能も含まれています。

侵入された ESG アプライアンスの /sbin/ に存在します。

Mandiant の分析により、SEASPY と一般公開されているバックドアの cd00r 間でコードの重複が特定されました。

SEASPY に関するメタデータは以下になります。

| NAME | SHA256 |

|---|---|

| BarracudaMailService | 3f26a13f023ad0dcd7f2aa4e7771bba74910ee227b4b36ff72edc5f07336f115 |

| MD5 | File Type | Size(Bytes) |

|---|---|---|

| 4ca4f582418b2cc0626700511a6315c0 | ELF x86 | 2,924,217 |

こちらの SEASPY は、バラクーダがパッチを提供した結果(2023/05/21 以降)、バイナリ内を UPX でパックし、C&C(C2)サーバーへのリバースシェルを確立する際に認証を使用するようにバイナリが変更されたことが Mandiant 社により確認されています。UNC4841 はこの更新された亜種をファイル名で展開しています。

- resize2fstab

- resize_reisertab

Mandiant により確認された Endpoint IoC は以下になります。

| Hash | Filename | Size(Bytes) |

|---|---|---|

| 23f4f604f1a05c4abf2ac02f976b746b | resize2fstab | SEASPY Variant |

| 45b79949276c9cb9cf5dc72597dc1006 | resize_reisertab | SEASPY Variant |

| bef722484288e24258dd33922b1a7148 | resize2fstab | SEASPY Variant |

| 0805b523120cc2da3f71e5606255d29c | resize_reisertab | SEASPY Variant |

| 69ef9a9e8d0506d957248e983d22b0d5 | resize2fstab | SEASPY Variant |

| 3c20617f089fe5cc9ba12c43c6c072f5 | resize2fstab | SEASPY Variant |

| 76811232ede58de2faf6aca8395f8427 | resize2fstab | SEASPY Variant |

| f6857841a255b3b4e4eded7a66438696 | resize_reisertab | SEASPY Variant |

SEASIDE

SEASIDE は、Lua ベースの Barracuda SMTP デーモン (bsmtpd) 用のモジュールで、SMTP HELO/EHLO コマンドを監視して C&C (C2) IP address/Port を受け取り、それをデコードしてリバースシェルを確立する外部バイナリ (WHIRLPOOL) に引数として渡します。

SEASIDE に関するメタデータは以下になります。

| NAME | SHA256 |

|---|---|

| mod_require_helo.lua | fa8996766ae347ddcbbd1818fe3a878272653601a347d76ea3d5dfc227cd0bc8 |

| MD5 | File Type | Size(Bytes) |

|---|---|---|

| cd2813f0260d63ad5adf0446253c2172 | Lua Module | 2,724 |

トロイの木馬化された Lua モジュール

Mandiant によると UNC4841 は、バックドアのインストールに加えて、アプライアンスで特定のメール関連イベントが発生したときに実行される、2つの Barracuda LUA モジュール(SEASPRAY と SKIPJACK)をトロイの木馬化しました。

SEASPRAY

SEASPRAY では受信メールの添付ファイルに対するイベントハンドラを確認し、添付ファイルのファイル名に特殊な値が含まれている場合にはそのファイルを /tmp ディレクトリにコピーして、リバースシェルを確立する外部バイナリ (WHIRLPOOL) を実行します。

SKIPJACK

SKIPJACK は、メールを処理するモジュールをトロイの木馬化し、パッシブバックドアとしたものです。SKIPJACK は、受信メールのヘッダーと件名のリスナーを確認し、"Content-ID " ヘッダーフィールドの内容をデコードして実行します。

WHIRLPOOL の IoC 等は CISA のアドバイザリ にも載っていますので参考にしてください。

SQL データベースに埋め込まれたバックドア

SUBMARINE

SUBMARINE は、ESG アプライアンスの SQL データベースに埋め込まれた、root 権限で実行される永続的なバックドアです。

SUBMARINE は、SQL・シェルスクリプト・Linux ライブラリ等で構成されており、これらを組み合わせることで root 権限による実行/永続化/コマンド実行/クリーンアップが可能になります。 こちらは CISA のアドバイザリに IoC 等が載っていますので参考にしてください。

IoC

Endpoint IoC/Network IoC は Barracuda 社のアドバイザリ 、Mandiant 社の報告 、及び CISA のマルウェアに関するまとめ からのリンク先に載っていますので、そちらを参照してください。

水平展開

Mandiant の報告によると、UNC4841 は、一部のケースで偵察活動を実施していることが観察されています。これらのケースでは、ホスト検出、ポートスキャン、ウェブフィンガープリント識別、ウェブ脆弱性スキャン、ドメイン制御識別、およびその他の機能を対象とした fscan のようなオープンソースツールを利用していたとのことです。

1-8. 確認方法

Barracuda のアドバイザリ 、及び Mandiant の報告 及び CISA のマルウェアに関するまとめ からのリンク先に YARA ルールが載っています。

1-9. 関連情報

被害が大きくなっているため、CISA では Barracuda ESG の脆弱性を利用したマルウェアに関する情報を下記にまとめています。

こちらのリンク先から、各社のブログや情報・CISA によるマルウェアやバックドアの IoC 等の情報に飛ぶことが出来ます。

1-10. 参考情報

- Barracuda Networks のインシデントレポート

- Barracuda Networks のアドバイザリー

- Mandiant「 中国との関連が疑われる攻撃的、かつ高度なスキルを持つ攻撃者が Barracuda ESG のゼロデイ脆弱性(CVE-2023-2868)を悪用 」

- CISA「CISA Releases Malware Analysis Reports on Barracuda Backdoors」

- CISA「MAR-10454006.r4.v2 SEASPY and WHIRLPOOL Backdoors」

- CISA「MAR-10454006-r3.v1 Exploit Payload Backdoor」

- CISA「MAR-10454006-r2.v1 SEASPY Backdoor」

- CISA「 MAR-10454006-r1.v2 SUBMARINE Backdoor 」

- 気象庁「 気象庁及び気象研究所のメール関連機器に対する不正通信の発生について 」

- NISC「 内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏えいの可能性について 」

- JPCERT「 電子メール関連システムからのメールデータ漏えい被害が公表されている件について 」

- FBI Flush:Suspected PRC Cyber Actors Continue to Globally Exploit Barracuda ESG Zero-Day Vulnerability (CVE-2023-2868)

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅