2023 年 10 月 05 日

2023 年 7 〜 8 月の脅威動向と代表的な攻撃(後編)

~ Office のゼロデイ脆弱性(CVE-2023-36884)を利用した攻撃 ~

前編 ~ Barracuda Email GW の脆弱性を利用した攻撃 ~ はこちら

2. Office のゼロデイ脆弱性を利用した攻撃

Microsoft 社は 2023/07/11 に、月例の脆弱性情報公開とセキュリティアップデートを公開しました。複数の脆弱性とアップデートが公開されましたが、その中で Microsoft Office にリモートからのコード実行が可能となる脆弱性(CVE-2023-36884)も情報が公開されました。

この CVE-2023-36884 に関しては 7 月のアップデートには含まれておらず、2023/08/08 にリリースされた 8 月のアップデートで修正が行われています。

この脆弱性を利用して、ロシアを拠点とする脅威アクター「RomCom(別名 DEV-0978, Storm-0978)」が欧州や米国の政府機関、軍事関連に攻撃キャンペーンを展開したとの情報も入っています。以下、本脆弱性を利用した攻撃の情報を簡単に纏めてみます。

2-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | ロシアを拠点とする脅威アクター「RomCom(別名 Storm-0978, DEV-0978)」と思われる |

| When(いつ) | 2022 年 10 月 10 日から悪用されていた模様。2023 年 05 月 19 日に Barracuda 社が脆弱性を公開し、Mandiant 社に調査を依頼。 |

| Where(どこで) | N/A |

| What(何を) | Barracuda ESG アプライアンスへの侵入とバックドア作成・並びに水平展開 |

| Why(なぜ) | 被害組織の 1/3 が政府系となっているため、スパイ活動と思われる |

| How(どのように) | Barracuda ESG アプライアンスの amavis にある脆弱性 (CVE-2023-2868) を悪用した侵入とバックドア作成 |

| 回避策 | yara ルールが公開されている。また Barracuda 社から修正用のパッチが公開されている。侵害されたアプライアンスは新しいアプライアンスに交換できる。 |

2-2. Who(誰が)

BlackBerry 脅威インテリジェンスグループの調査情報に基づくと、RomCom(Storm-0978/DEV-0978) が新たなブランドで行った作戦か、または RomCom 脅威アクターのメンバーが背後に有るキャンペーンと考えられます。

2-3. When(いつ)

以下、BlackBerry 社による調査結果を時系列に転記してます。

| 2023/06/22 | キャンペーンの背後にいる攻撃者が最初の訓練を実施したものと推定されます。 |

|---|---|

| 2023/07/04 | BlackBerry の脅威インテリジェンスチームが、ハンガリーの IP アドレスからウクライナ支援組織に送信された2つの悪意の有るドキュメントと、NATO サミット出席者を対象とした文書を発見しました。 |

| 2023/07/10 | BlackBerry の脅威インテリジェンスチーム情報を各国組織と共有。同時にブログにアップしました。 |

| 2023/07/12 | Microsoft 社が今回悪用された脆弱性に関する情報(CVE-2023-36884)を公開しました。 |

| 2023/08/09 | Microsoft 社が今回悪用された脆弱性に対する修正アップデートを公開しました。 |

2-4. Where(どこで)

被害は明らかにされていませんが、CSIRT-UA が注意喚起を出しています。

2-5. What(何を)

Windows Search Remote Code Execution Vulnerability (CVE-2023-36884)

CVE-2023-36884

- 影響を受ける製品

- Windows 10 < 10.0.17763.4737

- Windows Server 2019 < 10.0.17763.4737

- Windows Server 2022 < 10.0.20348.1906

- Windows 11 21H2 < 10.0.22000.2295

- Windows 10 21H2 < 10.0.19044.3324

- CVSS Base Score: 7.5/7.0 Important

- CVSS Vector: CVSS:3.1/AV:N/AC:H/PR:N/UI:R/S:U/C:H/I:H/A:H

- 攻撃者は特別に細工されたファイルをユーザに送信して実行させることにより、リモート コード実行が可能となる可能性があります。

2-6. Why(なぜ)

NATO 首脳会議の性質と脅威アクターが送信している囮文書から、ウクライナの代表者、外国組織、ウクライナを支援する個人を対象とした政治的・軍事的意図による攻撃であると考えられます。

2-7. How(どのように)

全体の流れと概略図はこちらになります。

- 攻撃者がなんらかの方法で標的を偽の「ウクライナ世界会議」サイト

(https://www.ukrainianworldcongress.org が https://www.ukrainianworldcongress.info になっている)に誘導します。 - 誘導された標的(誘導方法の詳細は不明)が偽サイトを開きます。

- 偽の「ウクライナ世界会議」サイトに接続します。

- 悪意の有るドキュメント(Word ファイル)がダウンロードされます。

- ダウンロードされたドキュメントを開くと中に組み込まれている afchunk.rtf が実行され外部との通信が始まります。

- バックドアを配信して実行する際に CVE-2023-36884 が使用されます。

TTP 分析

Initial Access

最初の感染経路はまだ明らかにされていませんが、攻撃者はおそらくスピアフィッシング等を用いて被害者に偽の「ウクライナ世界会議」Web サイト中のリンクをクリックさせるよう仕向けたと思われます。リンクをクリックすることにより次のドキュメントがダウンロードされます。

Attack Vector

以下が偽の「ウクライナ世界会議」Web サイトのドメインになります。.org が .info になっています。

| 正しいドメイン | 偽のドメイン |

|---|---|

| ukrainianworldcongress[.]org | ukrainianworldcongress[.]info |

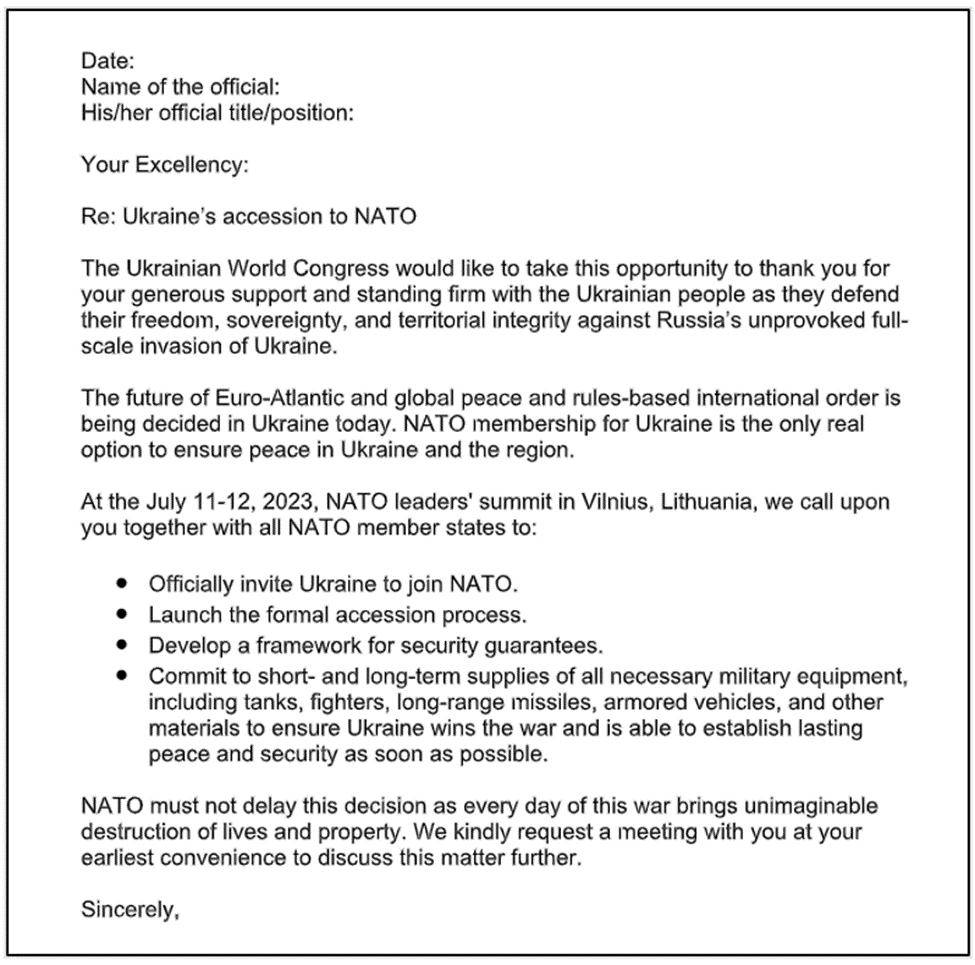

また、下記が囮として使われたドキュメント(BlackBerry ブログ より引用)になります。リトアニアは 7 月 11 日と 12 日にビリニュスで NATO 首脳会議を主催しました。 議題の 1 つはウクライナの将来の加盟の可能性であり、ウクライナのゼレンスキー大統領も参加しました。

この様に実際にあったウクライナの NATO 加盟要請とその動きを利用し、攻撃者は ウクライナ世界会議 になりすました悪意のある文書をウクライナ支持者に配布しました。

ウクライナ国際会議と NATO の内容を含む Storm-0978 の囮文書(BlackBerry のブログ より)

被害者がこの文書(リッチテキストフォーマット)を開くと、被害者のマシンから接続が開始されることになります。

また、同じ脅威アクターによる別の悪意のある文書も発見されました。これは、今後の NATO 首脳会議に基づいたおとりであると考えられます。

それぞれのファイルと MD5 は以下になります。

| ファイル名 | MD5 |

|---|---|

| Overview_of_UWCs_UkraineInNATO_campaign.docx | d227874863036b8e73a3894a19bd25a0 |

| Letter_NATO_Summit_Vilnius_2023_ENG(1).docx | 00ad6d892612d1fc3fa41fdc803cc0f3 |

Weaponization

前述の「Overview_of_UWCs_UkraineInNATO_campaign.docx」には afchunk.rtf というリッチテキストのドキュメントが含まれていました。

| ファイル名 | MD5 |

|---|---|

| afchunk.rtf | 3ca154da4b786a7c89704d0447a03527 |

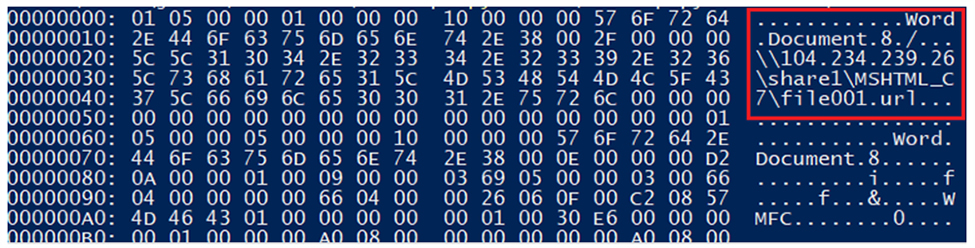

Word ファイルがダウンロードされてユーザにより実行されると、上述の RTF から IP アドレス(104.234.239[.]26)を含む OLE オブジェクトがロードされます。そしてこのアドレスに対し 80/139/445(HTTP, SMB) を用いて接続を行います。

(afchunk.rtf のダンプ。図は BlackBerry のブログ より引用)

その後、様々な IP アドレスに通信を行い、<ipv4>_<id>_file001.search-ms ファイルなどをロードします。ここでロードした search-ms ファイル(Windows に保存された検索ファイル)と CVE-2022-30190(別名 Follina) の脆弱性を用いてコード実行を行うわけですが、他にも今回公表された CVE-2023-36884 も用いていました。

詳細な TTP 及び IoC は BlackBerry のブログ に載っていますので、そちらを参照してください。

2-8. 関連情報

被害が大きくなり悪用も観測されているため、CISA では CVE-2023-36884 を CISA Known Exploited Vulnerability Catalog (KEV) に登録しています。

https://www.cisa.gov/news-events/alerts/2023/07/17/cisa-adds-one-known-exploited-vulnerability-catalog

2-9. 参考情報

- 2023 年 7 月のセキュリティ更新プログラム ( 月例 )

- 2023 年 8 月のセキュリティ更新プログラム ( 月例 )

- Microsoft Office Defense in Depth Update(ADV230003)

- JPCERT「2023 年 7 月マイクロソフトセキュリティ更新プログラムに関する注意喚起」

- JPCERT「2023 年 8 月マイクロソフトセキュリティ更新プログラムに関する注意喚起」

- Windows Search Remote Code Execution Vulnerability CVE-2023-36884Security Vulnerability

- Storm-0978 attacks reveal financial and espionage motives

- RomCom Threat Actor Suspected of Targeting Ukraine's NATO Membership Talks at the NATO Summit

- Цільова атака з використанням тематики членства України в Організації Північноатлантичного договору (CERT-UA#6940)

- CISA Adds One Known Exploited Vulnerability to Catalog(Jul 17,2023)

2023 年 7-8 月の脅威動向一覧

2023 年 7-8 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

1. マルウェア・ランサムウエア攻撃

- 名古屋港がランサムウェア (LockBit) 被害に。物流への影響も

- コロラド州立大学が MOVEit の影響によるデータ侵害

- ドイツ銀行がプロバイダのデータ侵害により顧客情報流出

- Clop ランサムウェアグループが MOVEit 脆弱性を狙った攻撃で取得した情報を公開開始。二重脅迫の模様

- Maximus が MOVEit Transfer の脆弱性により 800 万〜1,100 万人の個人データ侵害に遭う

- ミズーリ州で MOVEit の脆弱性により医療情報にデータ侵害

2. 国際関係に起因するインシデント・攻撃

- イスラエル最大の製油所のサイトが DDoS 攻撃を受けてオフラインに

- SmugX と名付けられたキャンペーンにより欧州政府機関が狙われている

- RomCom と呼ばれる攻撃者が NATO 出席者をフィッシング攻撃で狙う

- ウクライナ CERT-UA が Gamaredon について警告。侵入後 30 分でデータ窃盗を開始

- Midnight Blizzard( 別名 APT29) が Teams のフィッシング攻撃で政府組織を標的に

- 北朝鮮のハッカー "ScarCruft" がロシアのミサイルメーカーに侵入

- 英国選挙管理委員会のデータ侵害で 8 年分の有権者情報が流出

- 「MoustachedBouncer」が、敵対的中間者 (AitM) 攻撃を使用して、ベラルーシの外国大使館をハッキング

- 米国サイバー安全委員会、Microsoft Exchange による政府電子メールのハッキングを分析へ

3. その他のインシデント・攻撃

- VirusTotal で情報漏えい。誤って Premium ユーザの CSV をアップロード

- ノルウェー政府のシステムが Ivanti MDM のゼロデイ脆弱性 (CVE-2023-35078) を利用した攻撃を受ける

- Salesforce のメールサービスで発見された脆弱性を悪用した Facebook アカウントのフィッシング「PhishForce」

- Discord.io が 76 万ユーザのデータ侵害を確認

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅