2025 年 07 月 16 日

急増する「ClickFix」攻撃

~ 2025 年 5-6 月の脅威動向と代表的な攻撃(前編)~

2025 年 5-6 月の脅威動向を見るために、記事末尾で 5-6 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 5-6 月に発生した中でも以下の二点を前編・後編にわけて解説します。

- 急増する「ClickFix」攻撃

- SafePay ランサムウェアグループによる攻撃

1. 急増する「ClickFix」攻撃

今年に入って「ClickFix」と呼ばれる攻撃が急増しています。以下では普段とフォーマットを変えて、この「ClickFix」攻撃に関してまとめています。

1-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | 特定の攻撃者が使っているわけではなく、様々な攻撃者に急速に広まっている |

| When(いつ) | 2024 年ごろから使用されている |

| Where(どこで) | N/A |

| What(何を) | N/A |

| Why(なぜ) | N/A |

| How(どのように) | ソーシャルエンジニアリングによりユーザを巧みに誘導し、マルウェアなどをダウンロードさせてインストールさせる |

| 回避策 | ユーザ教育の徹底 |

1-2. ClickFix 攻撃とは

1-2-1. 2024 年の ClickFix 攻撃

以下では、ProofPoint のブログを中心に情報をまとめています。

ClickFix 攻撃とはソーシャルエンジニアリング攻撃を合わせた攻撃手法になります。ユーザーをだまして、ユーザにマルウェアダウンロードの指示をしたり、意図しない場所をクリックさせて、悪意のある行動を実行させる攻撃手法です。

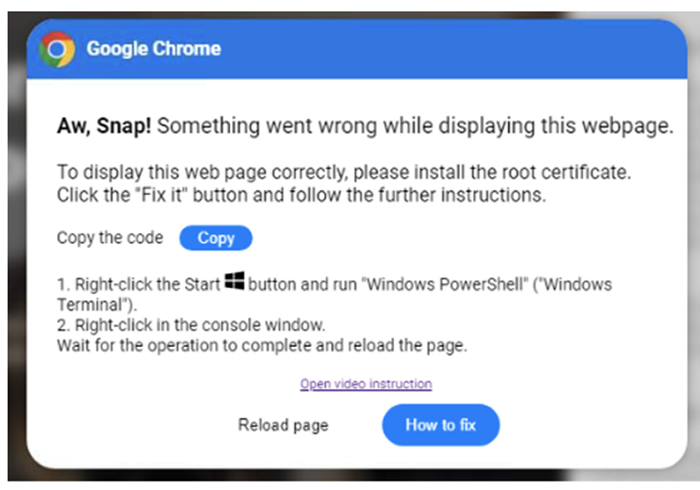

攻撃自体としては単純なもので、Chrome などのブラウザに偽のエラーメッセージを含むダイアログを表示させます。

図は ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」より引用。

ClearFake が使用した初期の ClickFix テクニックの例

PowerShell を立ち上げて「Copy」から不正なコードをコピーし実行するように促しています。ユーザがこれを見てそのまま疑問に思わず実行してしまうと、マルウェアに感染するという仕組みです。

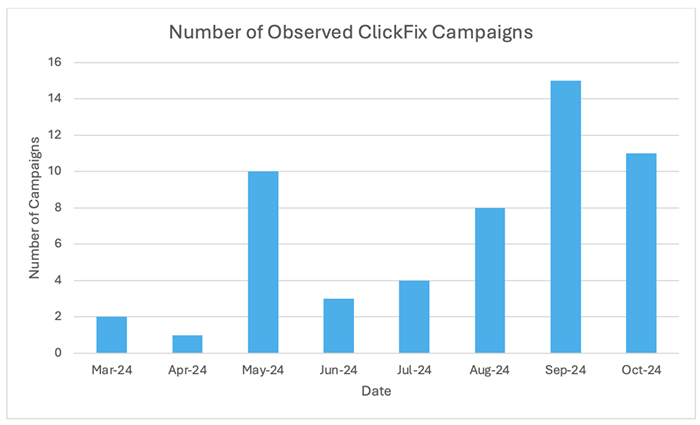

2024 年の 3〜10 月で、ClickFix によるこれだけのキャンペーンが行われています。

図は ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」より引用。

ClickFix キャンペーンの様子。急増している事がわかる。

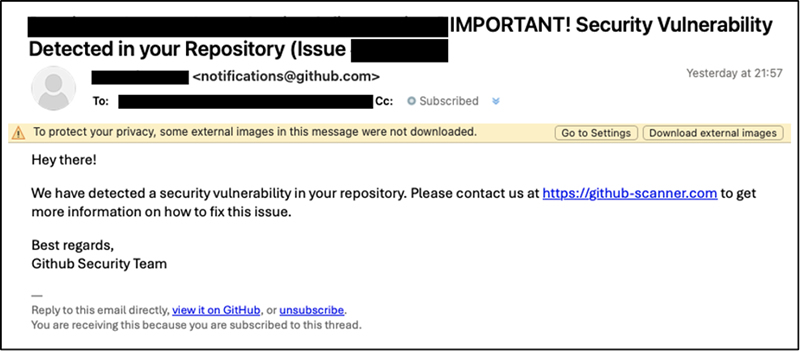

ProofPoint のページには他にも例として、GitHub のエラーを装ったメールによる ClickFix 攻撃や、AI 広告を装った ClickFix 攻撃の例が載っています。

図は ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」より引用。

図は ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」より引用。

1-2-2. 2025 年の ClickFix 攻撃

2025 年になると、ClickFix 攻撃はさらに色々な脅威アクターに使用されて進化してきます。

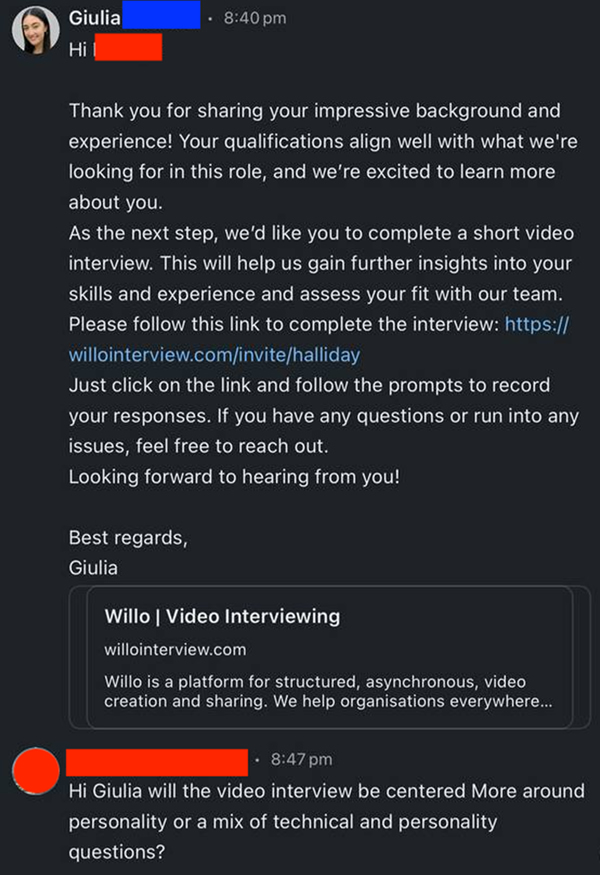

1. Lazarus の就職面接を装った攻撃

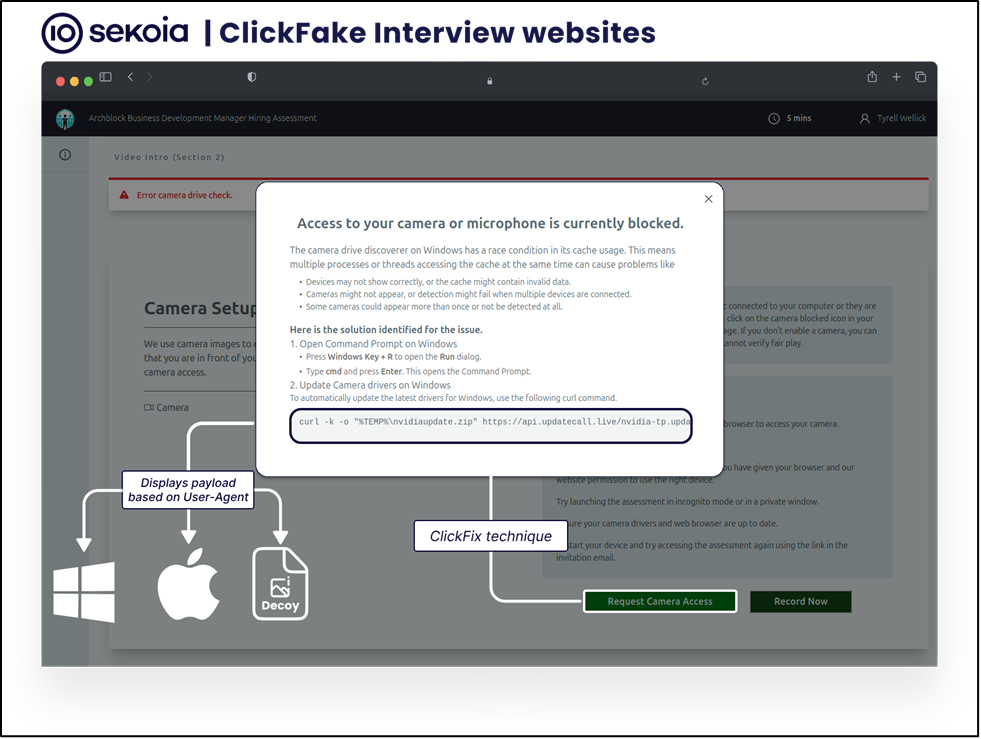

例えば以下は Sekoia 社のブログ「From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic」からの引用ですが、Lazarus がこの ClickFake を用いて、偽のインタビューを通じてユーザにマルウェアをダウンロードさせる手法 (ClickFake Interview) を紹介しています。

ClickFake Interview は暗号通貨業界を標的とした Lazarus の攻撃になります。ClickFake Interview では、偽の就職面接ウェブサイトを利用して Windows および macOS 環境に Go のバックドア(GolangGhost)を展開します。

まず、Lazarus は偽の求職情報を出して、ユーザと「リモートのインタビューをやろう」と持ちかけます。

図は Sekoia Blog「From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic」より引用

ユーザが偽のインタビューのためのサイトに接続すると

- お問い合わせフォームに情報を記入

- 暗号通貨に関する 3 つの自由形式の質問に回答

- カメラを使用して紹介ビデオを作成

- 面接の準備

というインタビュープロセスに誘導されます。

最初の2つで気持ちを和らげておき、3. のステップで「カメラの有効化のために特別なドライバーをダウンロードする必要がある」という画面が表示されます。

図は Sekoia Blog「From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic」より引用

ここで案内されている URL に手順通りにアクセスすると、マルウェアがインストールされて情報が抜かれる、という仕組みになっています。

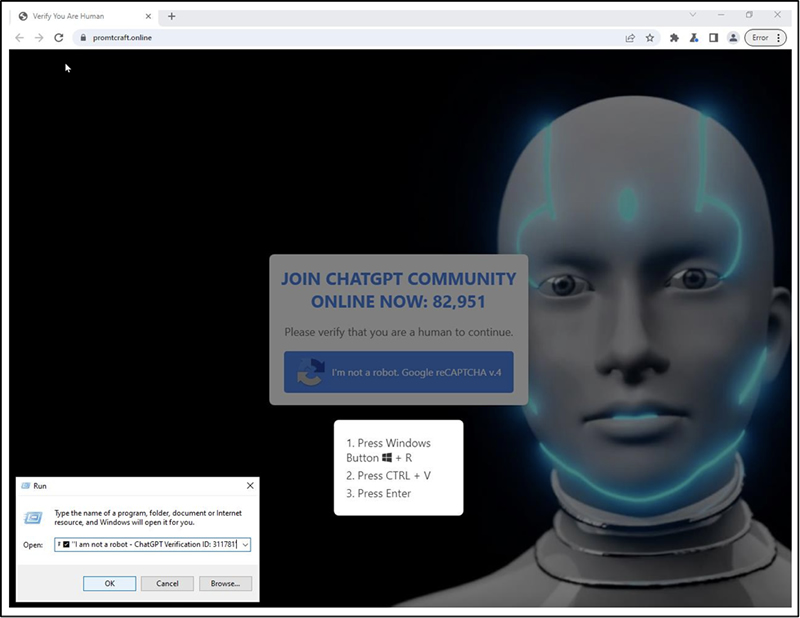

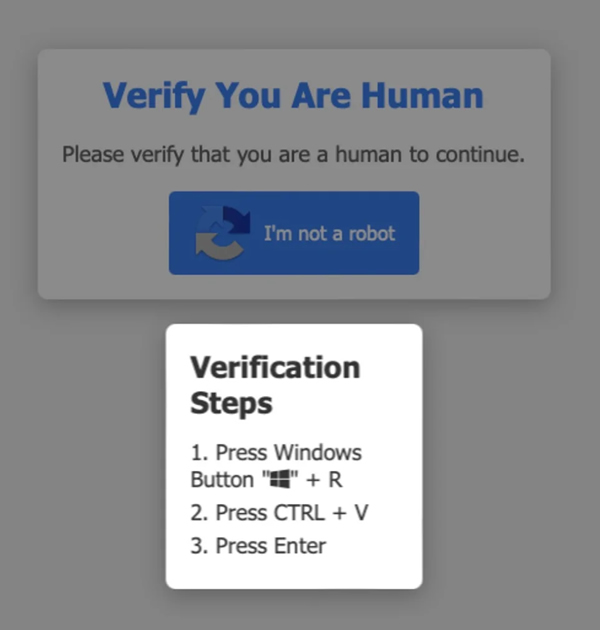

2. CAPTCHA を装った攻撃

また、CAPTCHA を装ってユーザにコマンドを実行させる様な ClickFix 攻撃も多くなっています。

例えば以下は SentinelOne Blog「Caught in the CAPTCHA: How ClickFix is Weaponizing Verification Fatigue to Deliver RATs & Infostealers」 からの引用ですが、ユーザが囮のサービスを利用しようとした際に、ボットよけの CAPTCHA として手順が表示されますが、これが ClickFix 攻撃になっているというものが観測されています。

図は SentinelOne Blog「Caught in the CAPTCHA: How ClickFix is Weaponizing Verification Fatigue to Deliver RATs & Infostealers」より引用

いずれにしても、ClickFix 攻撃はユーザを巧みに騙して何らかの行為をさせようという、ソーシャルエンジニアリング手法に基づいた攻撃となっています。

<参考情報>

- ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」

- Sekoia Blog「From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic」

- SentinelOne Blog「Caught in the CAPTCHA: How ClickFix is Weaponizing Verification Fatigue to Deliver RATs & Infostealers」

1-3. Who(誰が)

ProofPoint によると、2024 年の初めに TA571 や、ClearFake が使用している事が確認されています。特に ClearFake は PowerShell をコピーして実行するようにユーザに指示を出してマルウェアに感染させるという手法を用いています。

また 2025/06/30 時点では、様々な攻撃者が ClickFix 攻撃を使用しています。例えば InterLock ランサムウェアグループや Lazarus も ClickFix 攻撃を用いている事が観測されています。

<参考情報>

- ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」

- Sekoia Blog「From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic」

- Kaspersky Blog「How Interlock attacks IT specialists with fake CAPTCHAs and ClickFix」

1-4. 参考情報

- ProofPoint「【脅威レポート】ClickFix ソーシャル・エンジニアリング手法の蔓延」

- Sekoia Blog「From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic」

- SentinelOne Blog「Caught in the CAPTCHA: How ClickFix is Weaponizing Verification Fatigue to Deliver RATs & Infostealers」

- Kaspersky Blog「How Interlock attacks IT specialists with fake CAPTCHAs and ClickFix」

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅