2024 年 03 月 28 日

【AWS ALB× デバイス ID】デバイス ID 証明書でクライアント認証してみた

今回は、AWS(Amazon Web Services) の ALB(Application Load Balancer)※ で「サイバートラスト デバイス ID」の証明書(以降、デバイス ID 証明書)を保持したクライアント端末のみをアクセス可能とするための設定(= クライアント認証 )を行い、実際に接続確認を行った時の話をご紹介します。

- ※

- AWS は Amazon Web Services, Inc. が提供しているクラウドコンピューティングサービスであり、AWS ALB は Web サービスに発生する負荷を分散するロードバランシングサービスです。

事前準備

「AWS ALB」で設定を行う前に、以下の準備を行いました。

- Amazon Elastic Compute Cloud (Amazon EC2) の環境構築

- デバイス ID 証明書をアクセスする端末へ配付

- デバイス ID 証明書の発行元であるルート認証局証明書

- CRL ファイルを当日にダウンロード

- SSL/TLS サーバー証明書と秘密鍵、発行元の中間 CA 証明書とルート認証局証明書

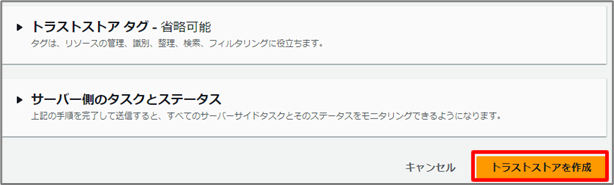

AWS マネジメントコンソールの設定

今回の設定は、すべて AWS マネジメントコンソールから行いました。

1. SSL/TLS の設定

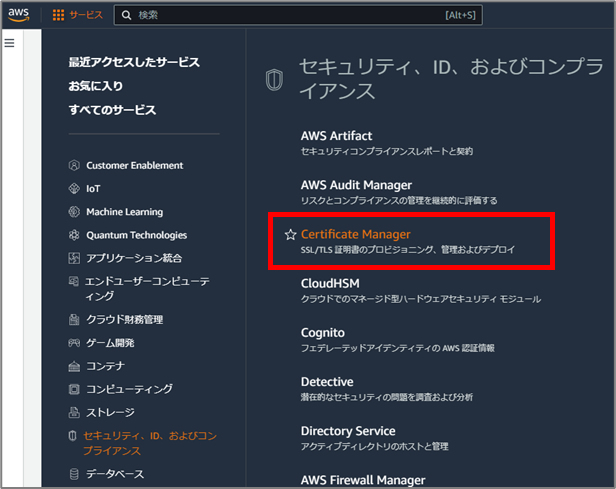

クライアント認証は SSL/TLS が必須の仕組みのため、ALB に設定する SSL/TLS サーバー証明書と秘密鍵、証明書チェーンとして SSL/TLS サーバー証明書の発行元である中間 CA 証明書とルート認証局証明書を「AWS Certificate Manager (ACM) 」に登録しました。

AWS マネジメントコンソール画面

SSL/TLS サーバー証明書と秘密鍵、証明書チェーンの登録画面

2.Amazon Simple Storage Service(Amazon S3)に必要ファイルを登録

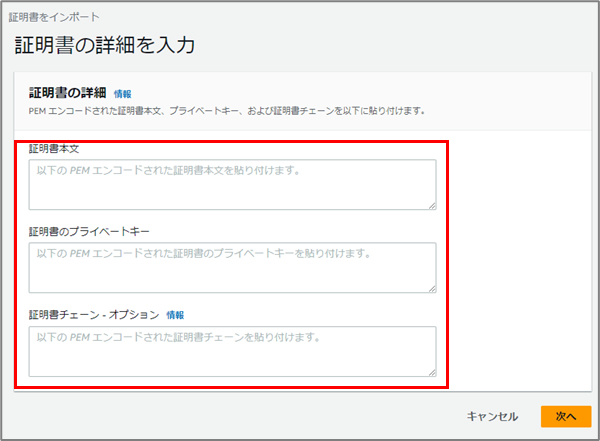

次の手順である " トラストストアの設定 " では、クラウドストレージである「Amazon S3」にアップロードされているファイルだけが指定可能となっていたため、デバイス ID ルート認証局証明書と CRL を Amazon S3 に登録しました。

デバイス ID ルート認証局証明書と CRL の登録完了画面

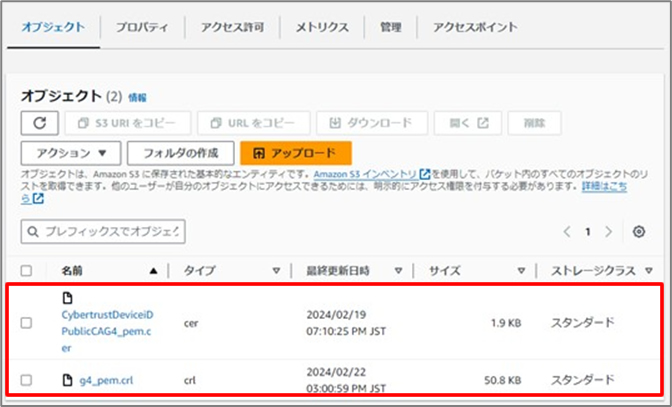

3. EC2のトラストストアを作成

Amazon S3 に登録済みのデバイス ID ルート認証局証明書と CRL を指定して、EC2 のトラストストアを作成しました。

トラストストア作成画面

4. EC2 でターゲットグループの作成 / 設定

続いて、ALB と紐づけたい EC2 のインスタンスを指定して、ターゲットグループを作成しました。

ターゲットグループ作成画面

5. ALB の作成 / 設定

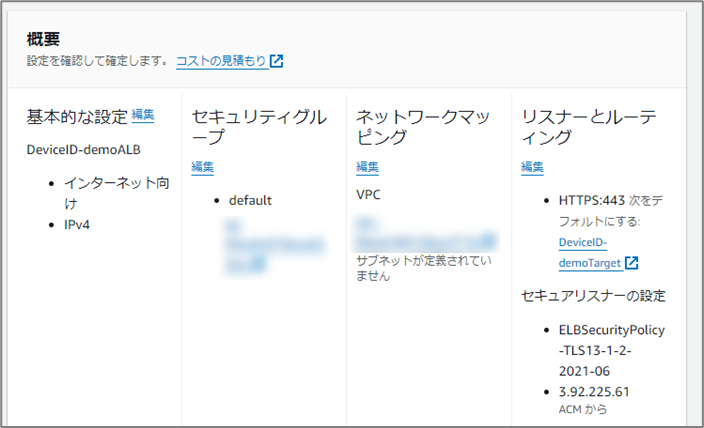

ACM に登録した SSL/TLS サーバー証明書や作成したトラストストア、ターゲットグループを指定し、ALB を作成しました。

その後、「HTTPS:443」以外の通信を制限する設定も行いました。

ALB 作成画面

※ALB で受け取ったデバイス ID 証明書をバックエンドにある Webサーバー等の N/W 機器へ送信してクライアント認証を行うパススルー構成が可能なことも確認しました。また、AWS Web Application Firewall(WAF)を設定した場合でも正常にクライアント認証が行えることを確認できております。

6. 動作確認

デバイス ID 証明書を保持しているクライアント端末だけが ALB にアクセス可能であり、ほかの端末が認証エラーとなることを確認しました。

設定の手順自体は少なくはありませんが、すべて AWS マネジメントコンソールで完結しているため、簡単に「サイバートラスト デバイス ID」の証明書を保持したデバイスだけがアクセス可能とする設定ができました。

最後に

AWS ALB の設定手順の詳細は、「サイバートラスト デバイス ID」のご契約者様専用の WEB サイト「サイバートラスト デバイス ID 運用ポータル」にて公開しております。

また、「サイバートラスト デバイス ID」は、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット を提供しており、トライアルのお申し込み完了時点から本ポータルをご覧いただけますので、ご興味がありましたら、是非ともお申し込みください。