2025 年 01 月 09 日

救急時医療情報閲覧機能の運用開始!電子カルテへの二要素認証導入が必須!

マイナ保険証利用により、患者の同意を得ずに医療情報の閲覧が可能に!

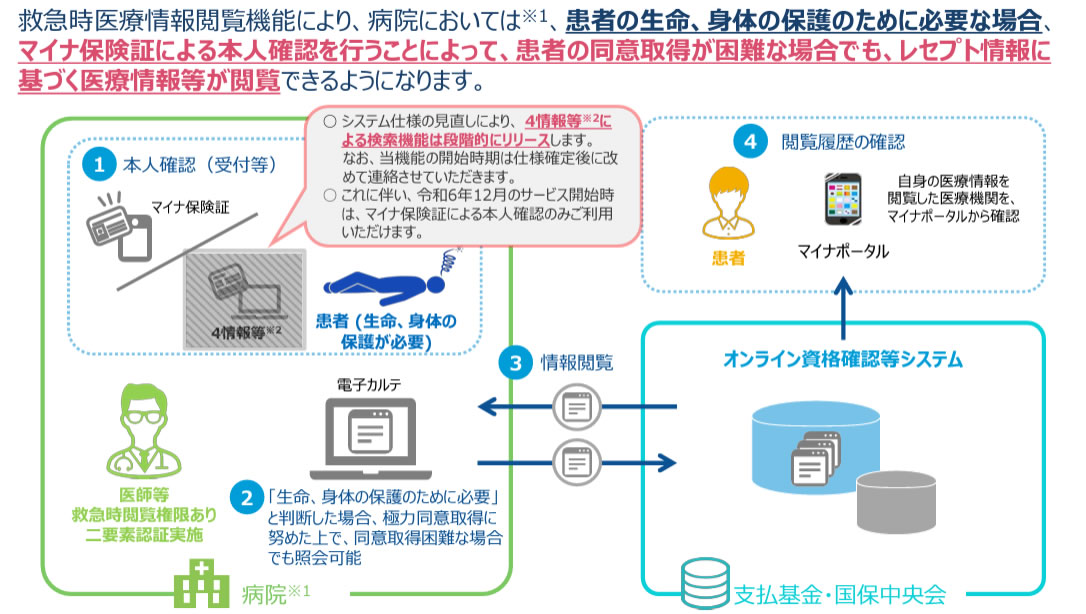

厚生労働省は 2024 年 12 月 9 日より、意識不明や意思疎通が困難な患者に対し、マイナ保険証による本人確認を行うことにより、患者の同意を得ずに薬剤情報や手術情報などのレセプトに基づく医療情報を閲覧可能とする「救急時医療情報閲覧機能」の運用を開始しました。この機能により、医師は患者の医療情報を速やかに把握し、迅速に的確な治療が行えるようになり、救命率向上や後遺症の軽減などが期待されています。

(出典)厚生労働省医政局「 救急時医療情報閲覧概要案内 」

救急時医療情報閲覧機能に伴う診療報酬には、電子カルテのアクセスに二要素認証導入が必要

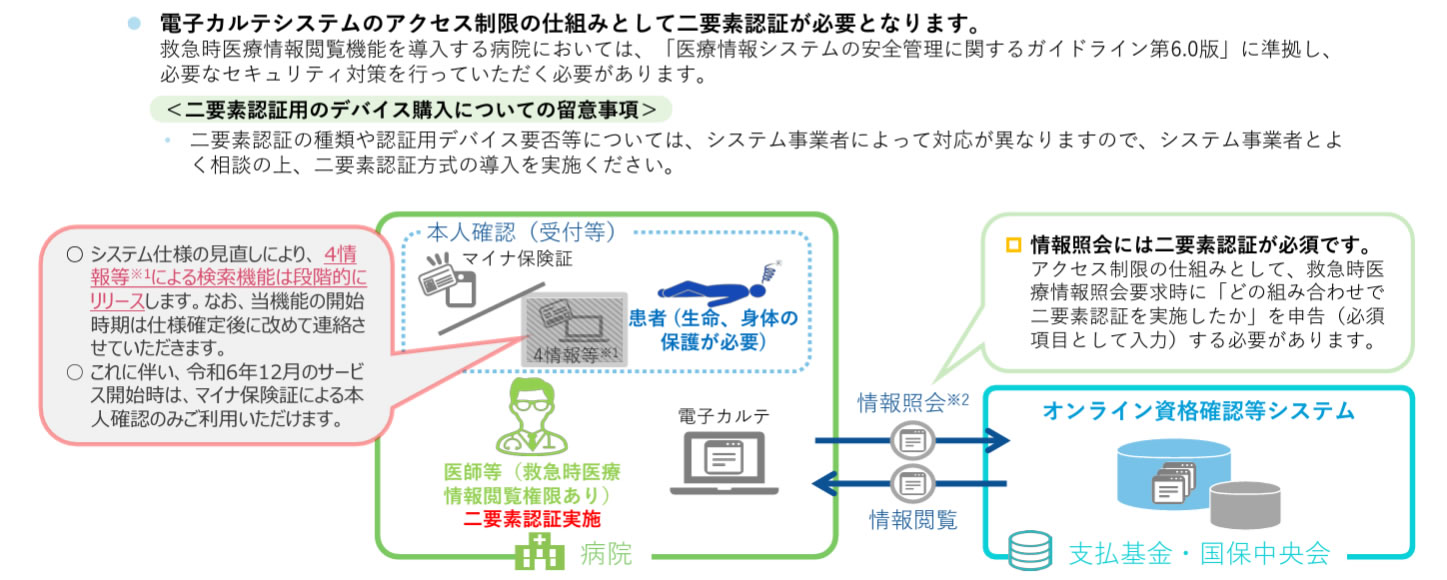

2025 年 4 月 1 日以降、電子カルテに「救急時医療情報閲覧機能」を有していることが診療報酬の「総合入院体制加算」、「急性期充実体制加算」、「救命救急入院料」の算定要件となっています。この「救急時医療情報閲覧機能」を利用する医療機関は、セキュリティの観点より閲覧者が電子カルテにアクセスするには 「二要素認証 ※」の導入が必須 となりました。

(出典)厚生労働省医政局「 救急時医療情報閲覧機能導入に向けた準備作業の手引き 」

現状、電子カルテに「救急時医療情報閲覧機能」が有していても、二要素認証(多要素認証)が電子カルテに実装されていないと算定要件を満たしておらず、前述の診療報酬を得ることができなくなってしまうため、早急に二要素認証の導入が必要となります。

- ※

- 二要素認証(多要素認証)については、BLOG:多要素認証(MFA)とは? をご参照ください。

医療機関を狙ったサイバー攻撃による個人情報流出

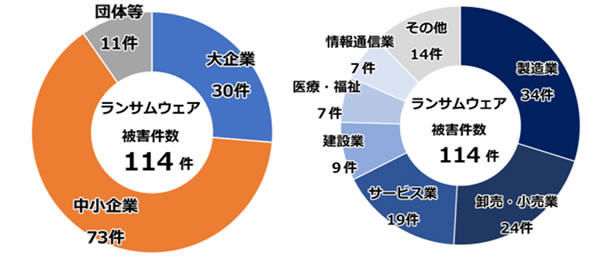

「救急時医療情報閲覧機能」に二要素認証を必須化としている背景として、昨今の日本国内の企業・組織を狙ったサイバー攻撃があると考えられ、医療機関においてもその標的とされ、患者の個人情報流出や一部業務の停止といった被害が毎年のように出ている状況です。

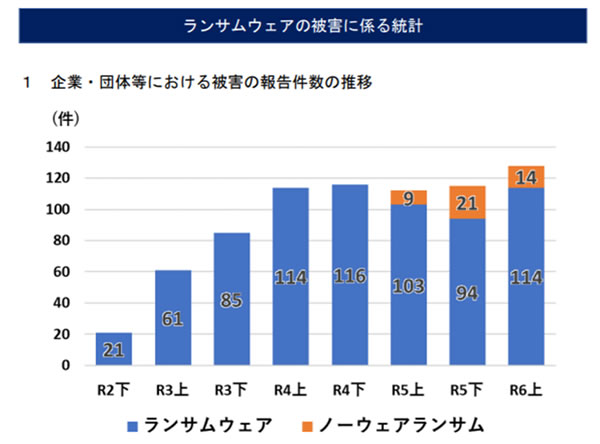

警察庁サイバー警察局が 2024 年 9 月に「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」として、ランサムウェアによる被害件数を公表しており、件数自体は微増しているように見えますが、こちらの件数は報告を受けているものだけとなっているため、実際の件数としてはさらに多いものと推測します。

(出典)警察庁サイバー警察局「 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について 」

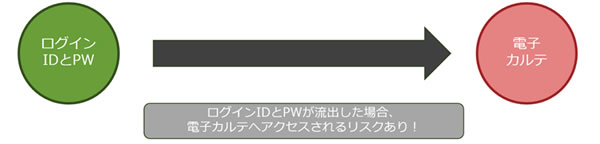

攻撃者に、内部ネットワークならびに情報資産にアクセスする際のログイン ID とパスワードを盗取され、患者の個人情報を取得されてしまうといった事件もあり、攻撃者に侵入されないための入口防御は当然大切ではありますが、年々巧妙化していくサイバー攻撃に対し、絶対に侵入させないのは困難であるため、侵入されることを前提とした多層防御が必要です。

クライアント証明書を用いて、容易に二要素認証を実現

厚生労働省が公開している「医療情報システムの安全管理に関するガイドライン 第 6.0 版」(以下、ガイドライン)の「13.ネットワークに関する安全管理措置」には以下クライアント証明書利用に関する記載があります。

(出典)厚生労働省「 医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」

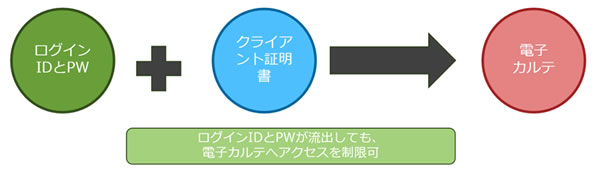

クライアント証明書は、VPN 接続時の認証だけではなく、従来のログイン ID とパスワードを用いた認証に追加することによって二要素認証(多要素認証)の要件を満たすことができます。

ログイン ID とパスワードの単一要素認証

クライアント証明書を用いた多要素認証

クライアント証明書は、電子カルテにアクセスするパソコンなどの端末にインストールして認証時に利用するため、 医療機関が管理している端末のみ電子カルテへアクセスさせるといった制限 が可能です。なお、二要素認証(多要素認証)においては導入する手法によって認証を回避する攻撃手法 ※ が存在しているため、米国政府ならび Microsoft 社がフィッシング耐性のある電子証明書ベースの認証を推奨しています。

- ※

- 多要素認証を回避する攻撃につきましては、BLOG:Microsoft が多要素認証を回避するフィッシング攻撃 「Adversary-in-the-Middle(AiTM)」について発表 をご参照ください。

二要素認証の導入有無は監査でも見られる!

ガイドラインの中に二要素認証(多要素認証)について以下の記載があり、医療機関は 2026 年度中には医療情報システムにおいて 原則二要素認証を導入する必要 があります。これから導入するシステムはもちろんのこと、今の内から既存システムにおける二要素認証導入の検討を行い、導入が難しい場合はシステムのリプレイスも考えて行かなければなりません。

(出典)厚生労働省「 医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」

二要素認証の導入有無については、保健局が行う抜き打ちの監査にて確認される可能性が高く、導入されていない場合は行政指導の対象ともなるため、優先度を上げて取り組んでいく必要があります。

多要素認証の導入なら「サイバートラスト デバイス ID」

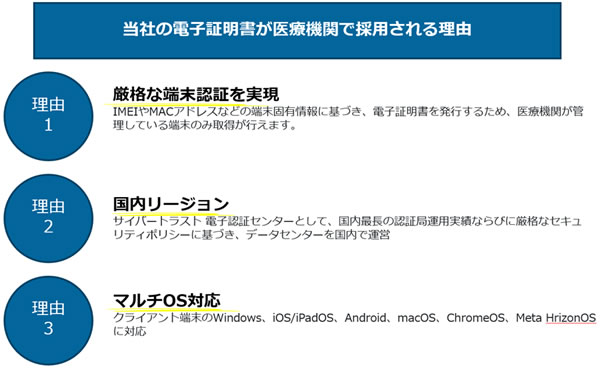

サイバートラストでは、サイバー攻撃に有効な証明書ベースの認証を可能にする「サイバートラスト デバイス ID」を提供しています。「サイバートラスト デバイス ID」は、端末識別情報(MAC アドレス、IMEI、UDID、シリアル番号、Wi-Fi MAC アドレス)を遠隔で確認した上で管理者が許可した端末に登録します。

デバイス証明書をエクスポート出来ない状態で登録を行うため、管理者が意図していない管理外の端末で証明書を使われないようにすることが可能です。

「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。