2024 年 07 月 30 日

なぜ医療機関が狙われる?相次ぐ医療機関へのサイバー攻撃!攻撃傾向と必要な対策とは?

2024 年日本国内の企業や組織において、ランサムウェアによる被害が続出していますが、医療機関も例外ではありません。3 月には鹿児島県の医療機関において、ランサムウェアによるサイバー攻撃を受けて、個人情報の漏洩は行われなかったものの、診療記録の PDF ファイルが一部暗号化されてしまいアクセスできない状況となりました。

6 月にも岡山県の医療機関が、同年5月に発生した電子カルテを含むシステムのダウンについて、ランサムウェアによるサイバー攻撃によって最大約 4 万人の患者の個人情報(氏名、生年月日、住所、病名、入院期間など)が流出したと発表しました。

海外でも医療機関におけるサイバー攻撃の被害が増加傾向にあり、今回は医療機関が狙われる理由と、どのような対策手段が有効なのかを解説します。

海外の医療機関ではより甚大な被害が ...

- 2024 年 2 月に医療保険最大手のユナイテッドヘルス傘下の医療決済サービス会社チェンジ・ヘルスケアがランサムウェア攻撃を受け、被害拡大を防ぐためにシステムを切断し、全米約 7 万箇所にある 90%の薬局にて電子請求処理に影響があったと公表しています。この件に関し、ユナイテッドヘルスの CEO は議会にて、 国民の 1/3 の個人情報が流出した可能性がある と証言しており、同社はデータを取り戻すためにビットコインで 約 30 億円相当の身代金を支払った とされています。

- 2024 年 6 月ロンドンの医療機関「Synnovis」がランサムウェアにより、医療機関のシステムが停止し、800 件以上の予定していた手術と 700 件以上の外来予約に影響 があり、 システムの完全復旧までに数ヶ月を要する見込み であることが発表されています。緊急性の高い救急患者はサイバー攻撃の影響を受けていない別の病院へ搬送されたとのことですが、対応を誤れば人の命にも関わる事態が起こっています。

海外と日本国内における医療機関へのランサムウェア被害件数

従来のランサムウェアによるサイバー攻撃は、攻撃者は情報資産のデータを暗号化、もしくはロックするだけでしたが、2019 年頃からはまず情報資産のデータを窃取し、その上で暗号化もしくはロックを行う手口が増えています。

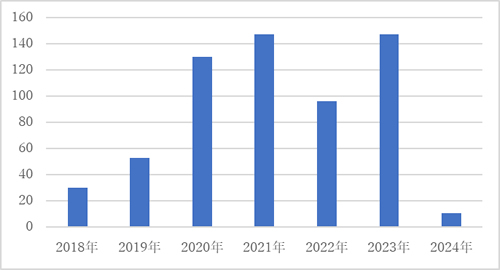

そのため、攻撃者は「情報資産の外部への漏洩」、「医療機関内の情報資産の復号化」の 2 つを盾にして身代金を要求するケースが増えてきており、イギリスの調査会社コンパリテック社が公開したアメリカにおける医療機関へのランサムウェア攻撃の件数においても、2019 年以降に被害件数が急増していることが見て取れます。

ランサムウェアの攻撃件数(英コンパリテック社の公開情報をもとに当社が作成)

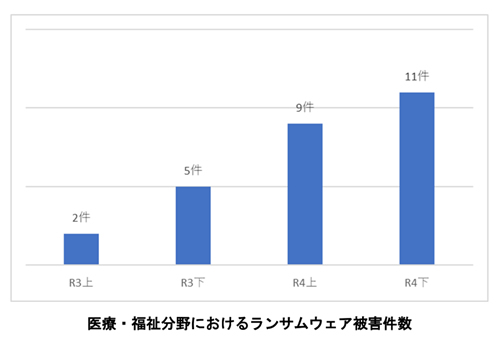

日本国内においても、警察庁が 2023 年に公開した報告書で、医療・福祉分野での「ランサムウェア」被害が右肩上がりで増加しています。グラフには掲載されていませんが、2023 年の被害件数は上期と下期合計で 10 件となっており、前年と比較して減少しているものの昨今の医療機関へのサイバー攻撃を鑑みると決して楽観できるような状況ではありません。

出典:警察庁サイバー警察局「 サイバー事案の被害の潜在化防止に向けた検討会報告書 2023」

なぜ医療機関が狙われる?

医療機関がサイバー攻撃の対象となる理由として、以下の 3 点が挙げられます。

1. 貴重な情報資産を有している

医療機関では、患者の氏名、住所、生年月日、病歴、診療内容などの個人情報と医療情報が含まれており、これらの情報は不正利用目的でダークウェブといった場所において高値で取引される傾向にあるため、攻撃者とって魅力的なターゲットとなっています。

2. セキュリティ対策の遅れ

医療機関では、他の業種と比べてセキュリティ対策が遅れている傾向があるため、攻撃者にとって容易に攻撃が行えてしまう状況にあります。医療機関におけるセキュリティ対策が遅れている背景として、IT 人材の確保の遅れやセキュリティ対策の予算が十分ではないといったことが挙げられています。

3. 身代金を得られる可能性が高い

医療機関において、電子カルテを含む基幹システムがランサムウェアによって暗号化されてしまうと、患者の診療や治療に支障をきたし、状況によっては人命に関わる事態になりかねず、比較的資金に余裕がある医療機関では身代金を支払ってシステム復旧せざる得ない状況となることを見込んで、攻撃者に狙われやすい状況にあります。

ランサムウェアの感染経路

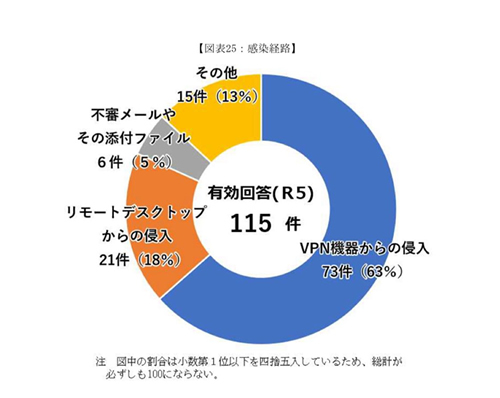

警察庁が公開している「令和5年におけるサイバー空間をめぐる脅威の情勢等について」にて、2023 年度に判明しているだけでも 197 件のランサムウェアによる被害が報告されています。

感染経路が判明している 115 件の内訳を見てみると「VPN 機器からの侵入」と「リモートデスクトップからの侵入」を合わせて約 8 割となっており、冒頭で述べている 2024 年国内で発生した 2 箇所の医療機関におけるランサムウェア被害の原因も該当しています。

出典:警察庁「 令和 5 年におけるサイバー空間をめぐる脅威の情勢等について 」

医療機関は一体どのような対策が必要か?

医療機関がサイバーセキュリティ対策として、最初に参照すべきものとして厚生労働省が公開している「医療情報システムの安全管理に関するガイドライン 第 6.0 版」(以下、ガイドライン)が挙げられます。

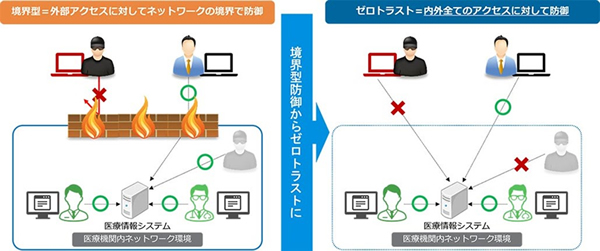

最新版のガイドラインでは、内部のネットワークに侵入されない対策を講じる記載がされているのはもちろんですが、万が一攻撃者に内部ネットワークへ侵入されると、情報資産にアクセスする際に設定されている ID とパスワードが窃取される場合があるため、ID・パスワードを利用した認証ではなく、二要素認証ならび電子証明書を利用した認証の必要性について記載があります。

情報資産にて電子証明書を用いた認証もしくは二要素認証が設定されていた場合、攻撃者は身代金の対象としているような患者の個人情報を含む情報資産へアクセスすることができないため、「情報資産の窃取」、「医療機関内の情報資産の復号化」といったリスクに対抗することが可能となります。

なお、二要素認証を導入していれば絶対安心という訳ではなく、二要素認証で導入する要素によって認証を回避するといった攻撃手法もあるため、米国政府ならび Microsoft 社がフィッシング耐性として FIDO 認証もしくは電子証明書ベースの認証を推奨しています。

ガイドラインにおける二要素認証ならび電子証明書を用いた認証に関しては、BLOG:最新版「医療情報システムの安全管理に関するガイドライン」における押さえておくべきサイバーセキュリティ対策とは? にて解説していますので、こちらも合わせてご確認ください。

つるぎ町半田病院に当社クライアント証明書サービス採用

2021 年 10 月 31 日、院内システムがランサムウェアに感染し、電子カルテが閲覧できなくなるなどの大きな被害に見舞われたことを受け、院内ネットワークへのリモートアクセスにおけるセキュリティ強化を目指し、クライアント証明書サービスの「サイバートラスト デバイス ID」を採用いただきました。

医療現場のサイバーセキュリティ対策=「サイバートラスト デバイス ID」

サイバートラストでは、サイバー攻撃に有効な証明書ベースの認証を可能にする「サイバートラスト デバイス ID」を提供しています。「サイバートラスト デバイス ID」は、端末識別情報(MAC アドレス、IMEI、UDID、シリアル番号、Wi-Fi Mac)を遠隔で確認した上で管理者が許可した端末に登録します。

デバイス証明書をエクスポート出来ない状態で登録を行うため、管理者が意図していない管理外の端末で証明書を使われないようにすることが可能です。

「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。

また、サイバートラストでは、デバイス ID を利用した医療情報システムへのアクセス権限の堅牢化の他に「医療情報システムの安全管理に関するガイドライン」へ適合した「 サイバートラスト 医療 DX ソリューション 」を提供しておりますので、何か課題やお困り事があれば是非ともお問い合わせください。