BLOG

2024 年 09 月 19 日

Chromebook の不正アクセス対策とは?~ GIGA スクールの端末で必要なセキュリティ対策【後編】 ~

学習用端末・校務用端末における不正アクセスのリスク

学校教職員の情報セキュリティ意識の向上に取り組む民間団体の「教育ネットワーク情報セキュリティ推進委員会」では、2023 年度における「 学校・教育機関における個人情報漏えい事故の発生状況調査報告書 」を公開しています。

報告書の中で、2023 年度は全国の学校教育機関にて 218 件(内 46 件は成績情報を含む)の個人情報漏えい事故が発生し、139,874 人分の個人情報が流出したとしており、書類や USB メモリ、パソコンなどの「紛失・置き忘れ」が最も多く、次いで誤公開や誤送信などの人為的ミスによるものでした。また、不正アクセスやウイルス感染、盗難などによる悪意ある第三者による結果が出ています。

(出典)教育ネットワーク情報セキュリティ推進委員会「令和 5 年度 学校・教育機関における個人情報漏えい事故の発生状況調査報告書」

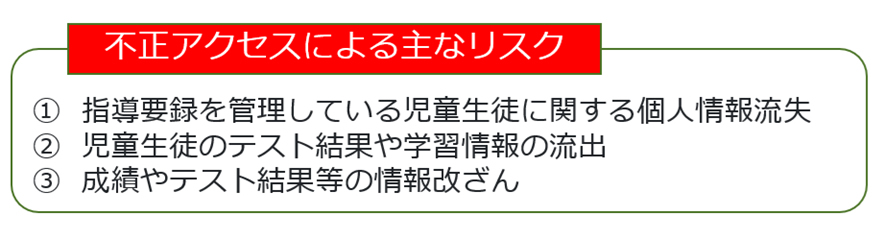

教職員については、不正アクセスに伴い以下の主なリスクがあり、① と ② は既に教育現場で発生している状況です。また、児童生徒についても ② のリスクがあるため、対策が必要です。

教育現場での不正アクセスへの対策

教育現場における不正アクセス対策として、参照すべき資料としては文部科学省が公開している「 教育情報セキュリティポリシーに関するガイドライン(令和 6 年 1 月)」があり、本ガイドラインでは不正アクセス対策として、強固なアクセス制御 ※ が教育現場で必要であることを求めています。

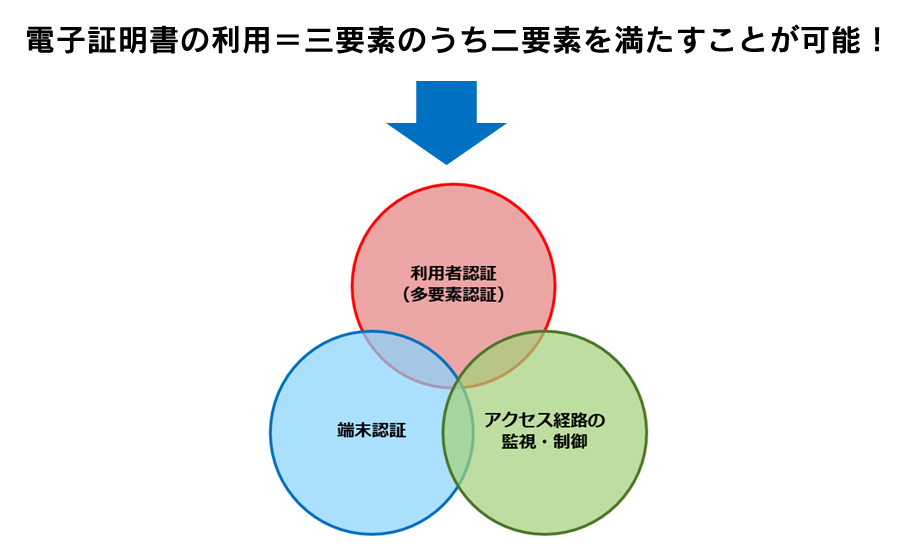

強固なアクセス制御における三要素の一つである「端末認証」については、「電子証明書」を用いたアクセス制御を行う旨がガイドライン上に記載されていて、従来の ID とパスワードによる認証に電子証明書を利用した認証を追加することにより、「多要素認証」としても利用可能です。

- ※

- 「利用者認証(多要素認証)」、「端末認証」、「アクセス経路の監視・制御」などを組み合わせたセキュリティ対策の総称

文部科学省が掲げる「強固なアクセス制御」の三要素

(出典)文部科学省「 教育情報セキュリティポリシーに関するガイドライン(令和 6 年 1 月)」

Chromebook の認証強化=サイバートラストの端末認証サービスがベストプラクティス!

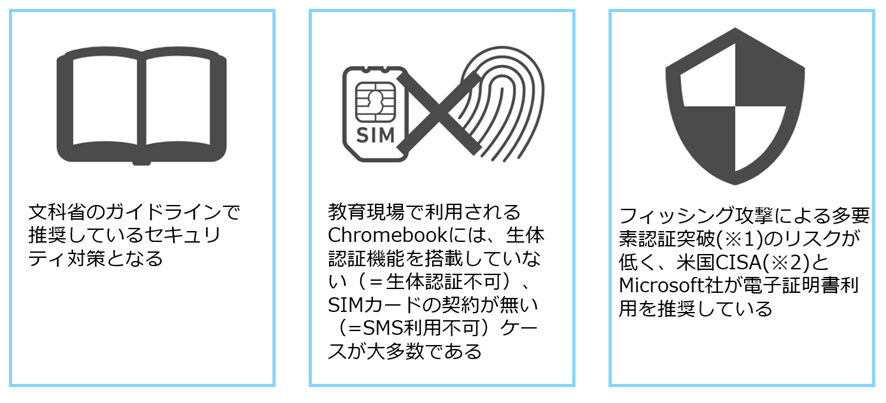

教育現場の Chromebook にて多要素認証 ※ を実現する場合、従来の ID とパスワードを用いた認証は「認証の三要素」において「知識情報」に基づいた認証に分類されるため、それ以外の IC チップ搭載のカードのようにユーザーが所持している「所持情報」または顔認証や指紋認証のようにユーザー本人の身体がもつ固有の情報である「生体情報」に基づく認証を追加する必要があります。

教育現場の Chromebook では以下 3 つの観点より、所持情報に基づく電子証明書を利用した認証が最も適しています。

- ※

- 多要素認証については、BLOG:多要素認証(MFA)とは? をご参照ください。

- ※1

- Microsoft が多要素認証を回避するフィッシング攻撃 「Adversary-in-the-Middle(AiTM)」について発表

- ※2

- 米国国土安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁

Chromebook に対応した電子証明書として、各社よりサービスが提供されていますが、サイバートラスト デバイス ID が教育現場で選ばれる理由があります。

デバイス ID が選ばれる理由

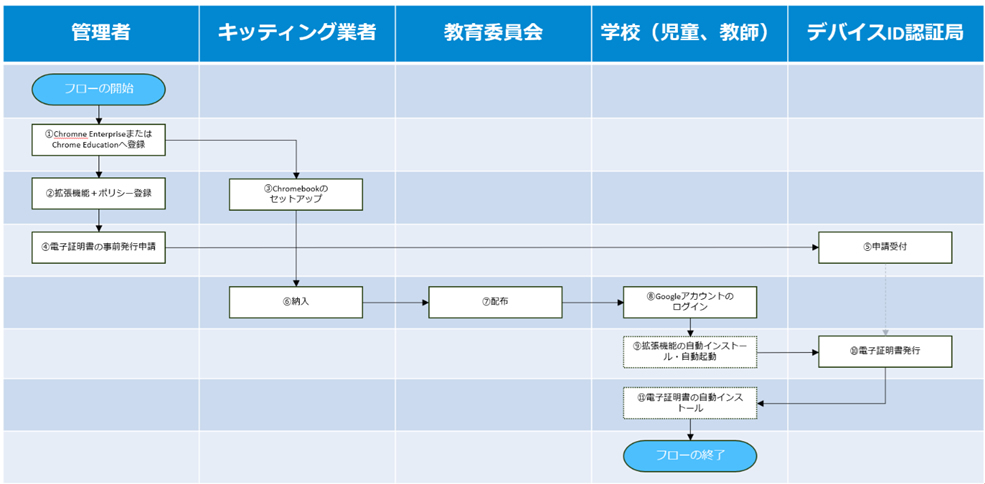

- 利用者操作が不要

教師や児童生徒が Chromebook 配布後に実施する Google アカウントへの初回ログイン時に、電子証明書のインストールが自動で行われるため、利用者の操作が必要ありません。(既に配布済みの端末にも容易に電子証明書の配布可) - 厳格な端末認証を実現

各 Chromebook の端末固有情報(シリアル番号)に基づいて、デバイス ID 証明書を発行するため、学校側で管理している端末のみ取得が行えます。 - シャドー IT や外部からの攻撃に強い

デバイス ID 証明書は Chromebook の TPM※ 内に格納されるため、コピーならびにエクスポートは行えず、外部からの攻撃にも強いため、安全に電子証明書を保管しながら利用可能です。

- ※

- Trusted Platform Module:コンピューターのセキュリティを強化するための専用チップで、OS やストレージなどから独立している。

電子証明書のインストールフロー図

マルチ OS 対応、柔軟な電子証明書の配付

「サイバートラスト デバイス ID」は、教育現場で多く導入されている ChromeOS(Chromebook)をはじめ、Windows、iPadOS / iOS、Android、macOS に対応しています。

また、電子証明書の配付においても、これから新しい端末を生徒へ配る前であれば、管理者にてキッティング時に電子証明書のインストール、既に端末を児童生徒、教職員に配布済みであれば MDM(Mobile Device Management:モバイルデバイス管理)を利用した証明書配付も可能です。

「サイバートラスト デバイス ID」は初期費用なし、10 ライセンスからご利用可能で、WEB 申し込みから 10 営業日以内の短期間で導入可能な「サイバートラスト デバイス ID」の導入をぜひご検討ください。

なお、「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。