2024 年 10 月 18 日

最新版「建設現場における情報セキュリティガイドライン」に見る不正アクセスの解決策とは?

一般社団法人日本建設業連合会(日建連)が公開しているセキュリティガイドラインが、昨今のセキュリティインシデントを踏まえてそれぞれ数年ぶりに改定され、用途別に以下を公開しています。

- 建設現場における情報セキュリティガイドライン

- 元請会社における情報セキュリティガイドライン

- 協力会社における情報セキュリティ対策について

- 建設現場ネットワークの構築と運用ガイドライン

- 建設現場におけるスマートデバイス利用に関するセキュリティガイドライン

今回は、日建連が公開しているガイドラインをベースに、建設現場で必要な不正アクセス対策について解説します。

相次ぐ中小企業への攻撃!建設業界も対象に!

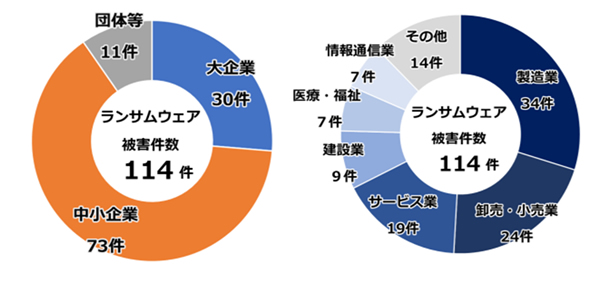

警察庁サイバー警察局が 2024 年 9 月に公表した「 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について 」のランサムウェア被害では、大企業よりも中小企業の被害件数が倍以上となっており、これは攻撃者がセキュリティに厳重な大企業を狙うよりも、大企業のサプライチェーンである比較的セキュリティ対策が甘い中小企業を狙って機密情報を得ようとしている思惑があると考えられます。

(出典)警察庁サイバー警察局「 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について 」

また、業界別では建設業界が 4 位となっていますが、海外では工期などの兼ね合いから、 数日のシステム停止から受けるビジネス上の損害が大きく、資金面に余裕があり身代金を支払いやすいという特徴がある とされ、攻撃者に狙われやすい業界として見られています。

建設現場における VPN 利用に潜むサイバー攻撃の影

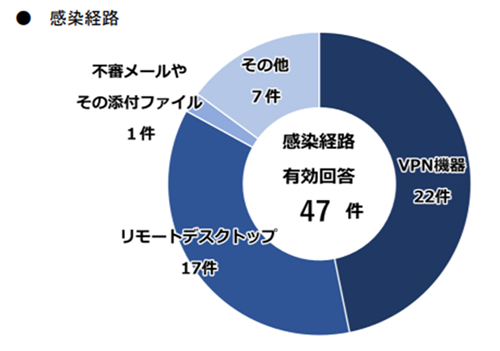

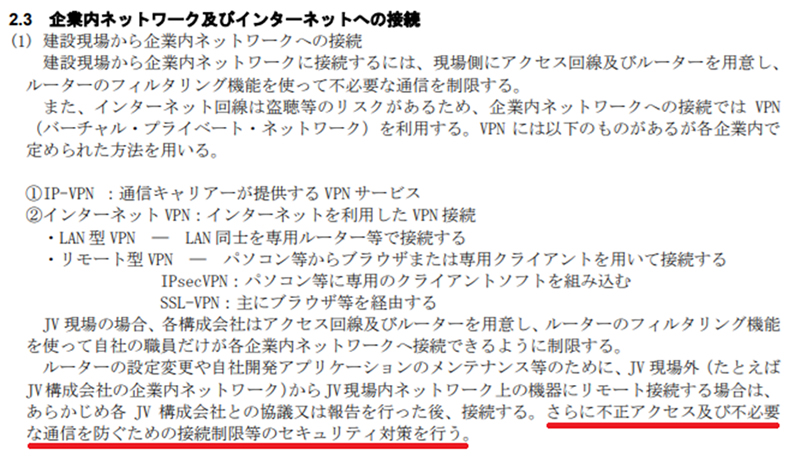

「建設現場ネットワークの構築と運用ガイドライン」において、企業内ネットワーク接続として VPN 利用について言及されていますが、ランサムウェアの感染経路として、半数近くを占めているのが VPN 機器からの感染とされています。

(出典)警察庁サイバー警察局「 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について 」

最も多いパターンとして VPN 機器の脆弱性を悪用した攻撃により、攻撃者が不正に内部ネットワークに侵入し、ランサムウェアの感染や、情報資産を管理しているサーバーにアクセスするための ID とパスワードを入手し、機密情報を詐取するケースが近年多く見られます。

「建設現場ネットワークの構築と運用ガイドライン」では VPN 利用ならびに VPN 機器への不正アクセス対策が必要である旨の記載がありますが、具体的な対策方法までは言及されていません。では、どのように対策を取れば良いか?ヒントは同ガイドラインの中に記載されています。

侵入されることを前提にした防御が必要不可欠!

攻撃者に侵入されないための入口防御は当然大切ですが、年々巧妙化していくサイバー攻撃に対し、絶対に侵入させないのは困難であるため、侵入前提の防御が必要です。

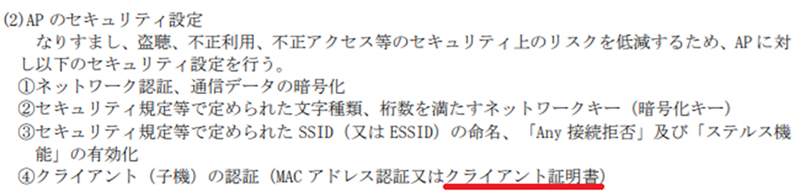

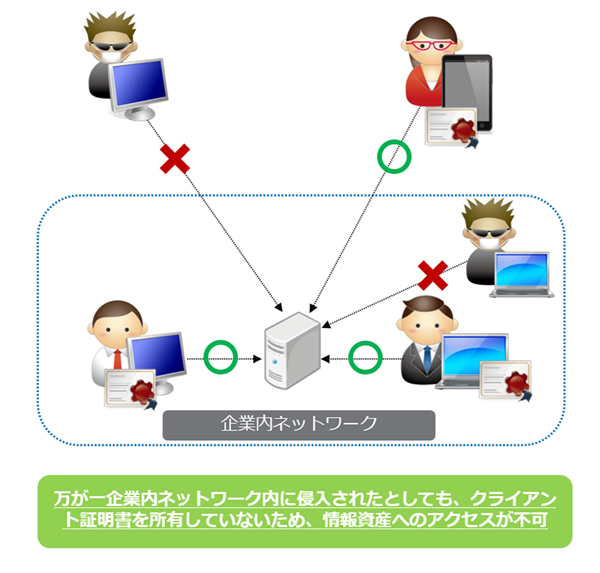

「建設現場ネットワークの構築と運用ガイドライン」では無線 LAN の不正利用対策として、MAC アドレス ※ またはクライアント証明書を用いた認証を行う旨の記載があり、後者のクライアント証明書(デバイス証明書)は、VPN 機器接続時の認証に用いることに最も適した不正アクセス対策となります。

- ※

- MAC アドレスについては比較的に容易に偽装が行えてしまうため、注意が必要です。

(出典)一般社団法人 日本建設業連合会「 建設現場ネットワークの構築と運用ガイドライン 」

VPN 機器へアクセスする際に、利用者が入力している従来の ID とパスワードに加えてクライアント証明書による認証を加えることにより、多要素認証 ※ の環境を構築することができます。

- ※

- 多要素認証 については BLOG:多要素認証(MFA)とは? をご覧ください。

また、クライアント証明書がインストールされていない端末からのアクセスを制御することができるため、建設現場におけるシャドー IT(利用者が無許可で私物のスマートフォンなどを社内で利用)対策としてもクライアント証明書の利用は有効です。

ガイドラインに沿ったセキュリティ対策が可能な電子証明書サービス

サイバートラストでは、サイバー攻撃に有効な証明書ベースの認証を可能にする「 サイバートラスト デバイス ID」を提供しています。「サイバートラスト デバイス ID」は、 端末識別情報(MAC アドレス、IMEI、UDID、シリアル番号、Wi-Fi Mac)を遠隔で確認 した上で管理者が許可した端末に登録します。

そのため、端末識別情報の特定に関する細かなアクセスポリシーの設定を行えないようなご利用環境であっても、厳格な端末認証を実施してクライアント証明書を端末に登録することで、よりセキュアにクライアント認証をご利用いただけます。

デバイス証明書をエクスポート出来ない状態で登録 を行うため、管理者が意図していない管理外の端末で証明書を使われないようにすることが可能です。

「サイバートラスト デバイス ID」は、初期費用なし、10 ライセンスからご利用可能で、WEB 申し込みから 10 営業日以内の短期間で導入可能です。

なお、「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。