2025 年 09 月 17 日

多要素認証にワンタイムパスワードの利用禁止?証券口座の乗っ取り被害多発で金融庁指針が改定へ

~被害 6700 億円超 ... 金融商品取引業者等対象の指針改定に対応したフィッシング耐性のある認証解説~

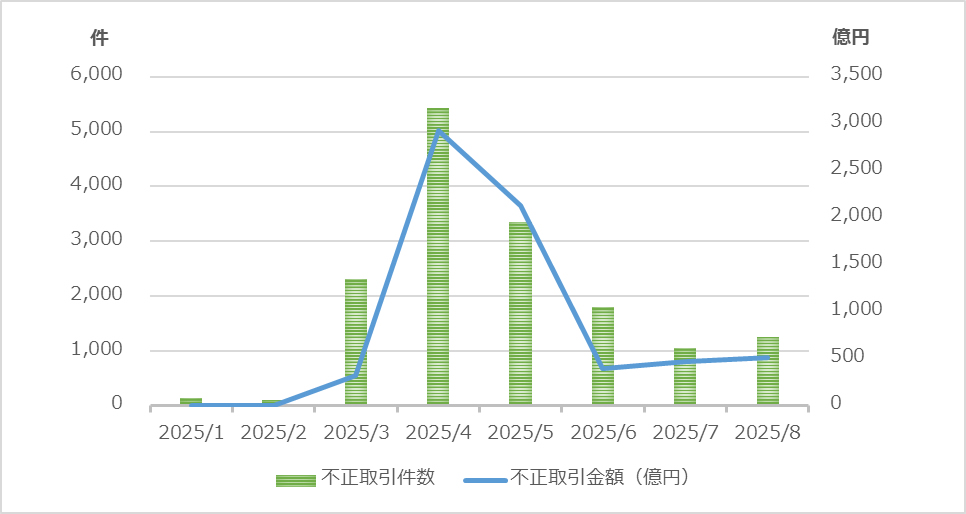

| 2025/1 | 2025/2 | 2025/3 | 2025/4 | 2025/5 | 2025/6 | 2025/7 | 2025/8 | |

|---|---|---|---|---|---|---|---|---|

| 不正取引件数 | 144 | 97 | 2,320 | 5,424 | 3,342 | 1,794 | 1,055 | 1,248 |

| 不正取引金額 (億円) |

2.8 | 1.6 | 322 | 2,924 | 2,132 | 399 | 473 | 514 |

証券口座の不正アクセス被害状況(金融庁の公開情報をもとに当社が作成)

多要素認証が突破される?中間者攻撃やフィッシング攻撃のリスク

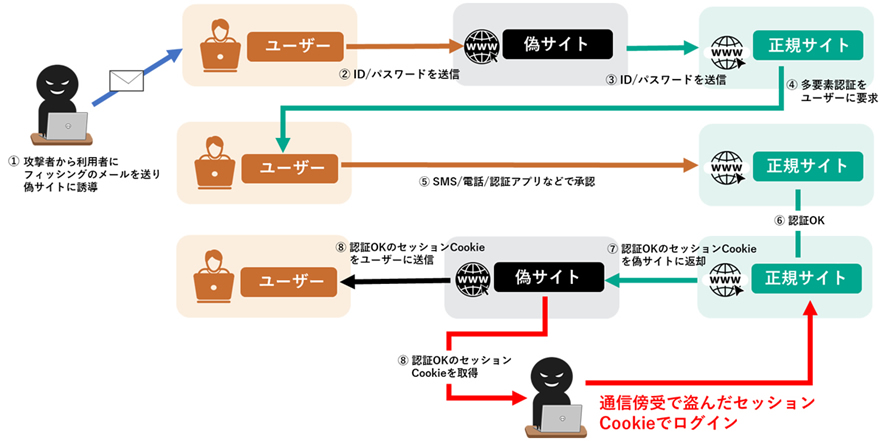

「金融分野におけるサイバーセキュリティに関するガイドライン」や日本証券業協会の「インターネット取引における不正アクセス等防止に向けたガイドライン」等も踏まえ、提供するサービスの内容に応じた適切なセキュリティ対策を講じているか。その際、犯罪手口の高度化・巧妙化等(「中間者攻撃」や「マン・イン・ザ・ブラウザ攻撃」など)を考慮しているか。 中間者攻撃は、攻撃者が利用者と Web サービスの通信の中間に割り込み、セッション Cookie ※ などの認証情報を窃取されてしまうため、多要素認証を突破するといったことも実現できてしまいます。

- ※

- ブラウザを閉じると削除される一時的な Cookie のこと。ログイン状態の維持のほか、ショッピングカートの内容を保持する際など、サイト閲覧中のユーザー情報を Web サーバー上で保持するために使われます

中間者攻撃とフィッシング攻撃を組み合わせた攻撃手法であるAiTM 攻撃 ※ については、過去 BLOG にて紹介していますが、2025 年に多発した国内の証券口座への不正アクセスでは、この AiTM 攻撃が利用されていた可能性があることが一部報道で取りあげられています。 【AiTM 攻撃による認証情報窃取の仕組み】

ワンタイムパスワードの利用禁止!フィッシング耐性のある認証方式とは?

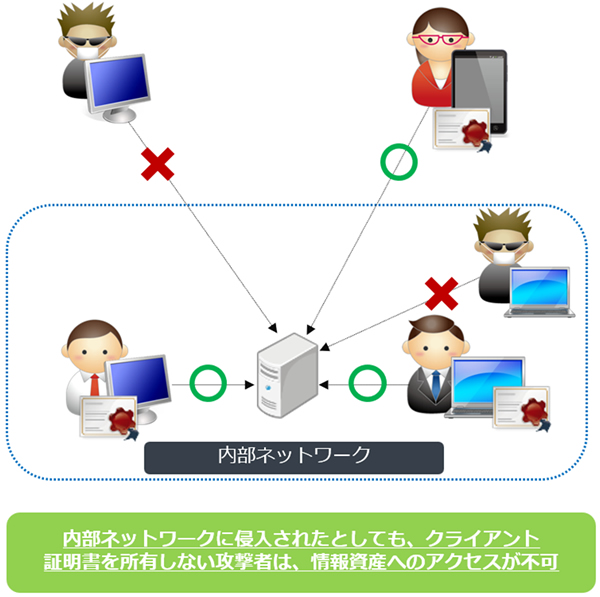

多要素認証としてスマートフォンの SMS やメール、Authenticator アプリなどを用いたワンタイムパスワード認証がありますが、これらの認証方式は上の図の通り、第三者にログイン ID・パスワードと合わせてワンタイムパスワードも窃取される可能性があります。 金融庁の本監督指針案においては、多要素認証としてフィッシング耐性のある認証方式を必須化、つまり前段の各種ワンタイムパスワードなどを用いた多要素認証は原則認めない方針を打ち出しており、対策が十分ではない場合はサービス事業者へサービス停止を要請する可能性があるとのことです。 以前より中間者攻撃やフィッシング攻撃を想定し、米国 CISA(サイバーセキュリティー・インフラセキュリティー庁)と Microsoft 社では、フィッシング耐性のあるデジタル証明書もしくは生体情報を用いた FIDO2 認証(パスキー含む)の認証方式採用を推奨しており、今回の金融庁の本監督指針案においても同様の認証方式がフィッシング耐性のある認証方式が記載されています。 ログイン、出金、出金先銀行口座の変更など、重要な操作時におけるフィッシングに耐性のある多要素認証(例:パスキーによる認証、PKI(公開鍵基盤)をベースとした認証)の実装及び必須化(デフォルトとして設定) (注1)フィッシングに耐性のある多要素認証の実装及び必須化以降、顧客が設定に必要な機器(スマートフォン等)を所有していない等の理由でやむを得ずかかる多要素認証の設定を解除する場合には、代替的な多要素認証を提供するとともに、解除率の状況をフォローした上で、認証技術や規格の発展も勘案しながら、解除率が低くなるよう多要素の認証の方法の見直しを検討・実施することとする。 お客様の用途によって選択可能なサイバートラストのクライアント証明書サービス

サイバートラストでは、証明書ベースの認証を可能にする複数のクライアント証明書サービスを提供しています。 サイバートラスト デバイス ID

多くの一般企業や教育機関、医療機関などに採用されており、 端末識別情報(MAC アドレス、IMEI、UDID、シリアル番号など)を遠隔で確認した上で管理者が許可した端末にのみ証明書を配付することが可能なデバイス向け証明書サービスです。 サイバートラスト パーソナル ID

独立行政法人医薬品医療機器総合機構(以下、PMDA)の申請電子データシステム ※(通称:ゲートウェイシステム)へのアクセス時における認証や、一般企業等にも採用されており、管理者が許可した利用者にのみ証明書を配付することが可能なユーザー向け証明書サービスです。 どちらのクライアント証明書サービスも、クライアント証明書がインストールされていない端末からのアクセスを制御することが可能となっており、初期費用なし、10 ライセンスからご利用可能で、WEB 申し込みから 10 営業日以内の短期間で導入可能です。

また、無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキットをご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じて当社クライアント証明書サービスをお試しください。

本記事に関連するリンク

- 金融庁からサイバーセキュリティガイドラインが公開!今押さえておくべきポイントを解説

- 2025 年 3 月改訂!文科省「教育情報セキュリティポリシーに関するガイドライン」のポイント解説 ~ Next GIGA におけるセキュリティ対策の最前線(前編)~

- 2025 年 3 月改訂!「地方公共団体における情報セキュリティポリシーに関するガイドライン」に見る認証の課題とは?

- なぜ医療機関が狙われる?相次ぐ医療機関へのサイバー攻撃!攻撃傾向と必要な対策とは?