2026 年 01 月 08 日

サプライチェーンリスクと認証方法の課題

〜ID・パスワード認証だけでは危険、業務委託先を含むセキュリティ対策とは?〜

2025 年のサイバー攻撃を振り返る

2025 年という年を振り返ってみると、大手企業をはじめとする多くの組織がサイバー攻撃の被害に遭い、結果ランサムウェア被害が多発した年ではなかったでしょうか?

2025 年 9 月に発生した大手飲料メーカーでのシステム障害では、ランサムウェア攻撃によるもので VPN 機器などのネットワーク機器の脆弱性や不適切なパスワード管理が主な侵入経路と推測されており、DX 推進に伴うシステム統合がセキュリティ対策の不備と重なり被害を拡大させました。攻撃者はネットワーク機器経由で侵入し、データを暗号化、事業の中核機能に甚大な影響を与え、情報漏洩の可能性も指摘されています。 また、2025 年 10 月に発生した通販サービス事業者を狙ったサイバー攻撃では、例外的に多要素認証(MFA)が適用されていなかった業務委託先のアカウントが漏洩したことで、そこから不正アクセスされたことが原因でした。攻撃者はこの弱点を悪用しネットワークに侵入後、EDR などのセキュリティ対策ソフトを無効化しながら数ヶ月間潜伏したのちに、物流・社内システム全体にランサムウェアを展開、データ暗号化と外部流出が発生しました。

| 大手飲料メーカーへのサイバー攻撃 ~大規模システム障害と情報漏洩の可能性~ |

国内商品の受注や出荷ができなくなり、主力工場の稼働を一時停止。 少なくとも 9,300 件のファイル、27GB の機密データの情報漏洩の可能性を公表。 |

|---|---|

| 通販サービス事業者へのサイバー攻撃 ~サービス停止と情報漏洩の可能性~ |

ランサムウェア攻撃によるサービス停止。 約 74 万件の顧客・取引先情報(氏名、住所、電話番号、メールアドレスなど)の流出の可能性を公表。 |

ランサムウェアによる被害状況

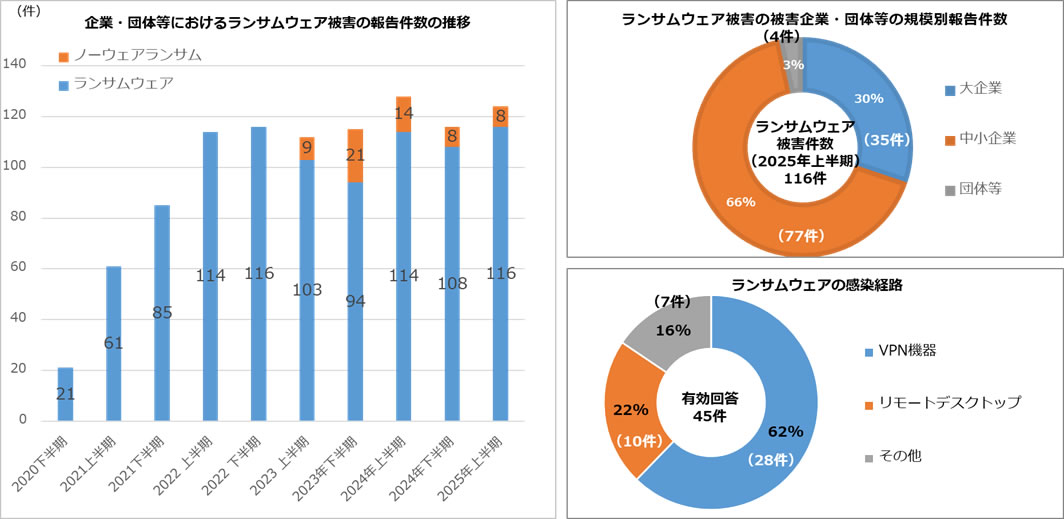

警察庁サイバー警察局が公表するレポート「令和 7 年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、2025(令和 7)年上半期におけるサイバー犯罪の検挙件数が 6,625 件に達し、このうち 465 件がサイバー攻撃に該当し、前年と比較して増加していることが報告されています。また、ランサムウェアによる被害報告件数は 116 件あり、2022(令和 4)年下半期と並んで最多となっています。これらのランサムウェアの感染経路は、VPN 機器やリモートデスクトップからの侵入が全体の 8 割以上を占める状況で、ID・パスワードなどが非常に安易であったことや不必要なアカウントが適切に管理されずに存在していたという分析結果が挙げられています。

出典:警察庁サイバー警察局「令和 7 年上半期におけるサイバー空間をめぐる脅威の情勢等について」

サプライチェーンにおけるセキュリティ統制の必要性

冒頭で解説しましたように、通販サービス事業者のサイバー攻撃被害においては、例外的に多要素認証(MFA)が適用されていなかった業務委託先のアカウントが漏洩したことが原因でした。多くの企業・組織では、業務委託先にシステムの構築や運用を委託しているケースが多いのではないかと思います。VPN 機器やその他システムへのアクセス権限を業務委託先に付与している場合、そのアカウント管理についても統制し不正アクセス対策を講じることが重要です。情報処理推進機構(IPA)が公表する情報セキュリティ 10 大脅威 2025[組織]では、ランサムウェアによる被害に次いで「サプライチェーンや委託先を狙った攻撃」が挙げられています。今回のセキュリティインシデントだけではなく、これまでの事案でもサプライチェーンリスクによるサイバー攻撃が発生しているため、自社のセキュリティ対策だけではなくサプライチェーンを含めたアカウント管理と統制が重要になります。

出典:情報処理推進機構(IPA)「情報セキュリティ 10 大脅威 2025」

フィッシング耐性がある多要素認証によるセキュリティ強化

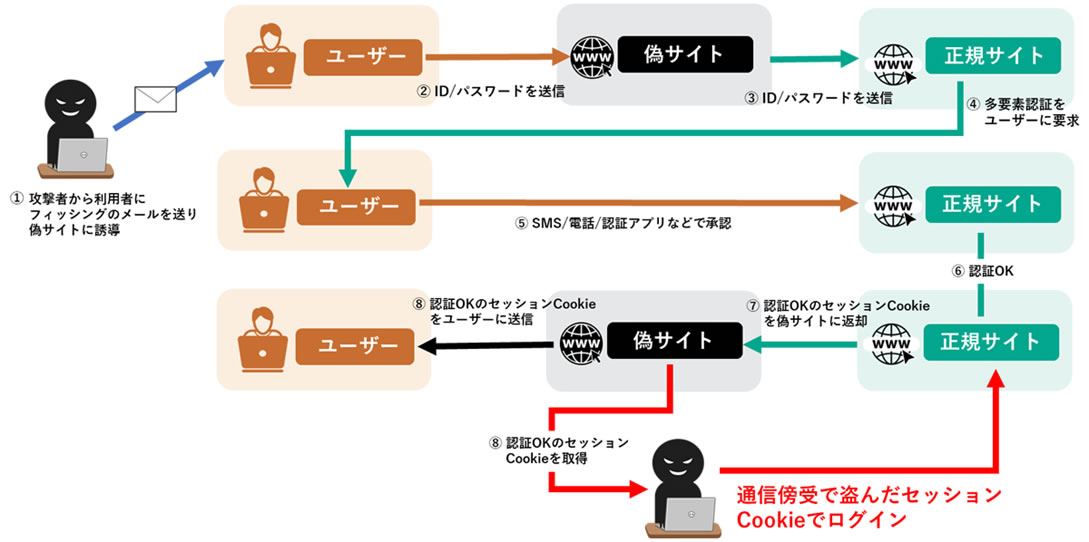

過去の BLOG「NIST の最新ガイドラインに見る「認証とパスワード」の新常識」でも解説していますが、すべての多要素認証にフィッシング耐性※1があるわけではありません。一般的に「メール/SMS」によるワンタイムパスワードの送信、「Authenticator(認証アプリ)」の利用などは AiTM(Adversary-in-Middle)というリアルタイムフィッシングの攻撃手法に対して耐性が低い認証方法で、FIDO2 やパスキー※2、クライアント証明書などの公開鍵暗号方式※3を利用することで高いセキュリティを確保することができます。多要素認証を回避する AiTM 攻撃については、過去 BLOGで解説しています。

SMS/メール/認証アプリなどで多要素認証を行う場合

- ※1

- フィッシング耐性とは:ユーザーがフィッシングサイトを見抜けないことを前提として、技術的な仕組みによって認証情報や認証器の出力を攻撃者から守ることができる状態のこと。耐性の低い多要素認証では攻撃者に窃取されて不正アクセスされるリスクがあります。

- ※2

- FIDO2/パスキーとは:パスワードを使わずに、指紋認証や顔認証などの生体認証や物理キーを使って安全にログインできる「パスワードレス認証」を実現するための最新の国際標準技術規格です。

- ※3

- 公開鍵暗号方式とは:利用者が秘密鍵を所有し、秘密鍵の所有を暗号技術で証明することで本人確認を行います。

サイバートラストが提供する「サイバートラスト デバイス ID」は、フィッシング耐性がある「公開鍵暗号方式」で、高いセキュリティレベルの認証方法を提供しています。また、「サイバートラスト デバイス ID」では、無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキットをご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。